Vaste opération de cyber-espionnage à travers le monde

Selon des chercheurs canadiens, un réseau d’au moins 1 295 ordinateurs compromis à travers 103 pays aurait été utilisé pour espionner les intérêts de la communauté tibétaine. Près d’un tiers des machines concernées aurait contenu des données de haute valeur en termes d’intelligence, sur les plans diplomatique, politique, économique voire militaire. La Chine est pointée du doigt sans que l’implication de ses principales autorités ne puisse être établie.

Des logiciels malveillants utilisés à des fins d’espionnage. Un vaste ensemble d’ordinateurs infiltrés à travers le monde, y compris dans des représentations diplomatiques. Le tout pointant vers un seul pays sans que le gouvernement de ce dernier ne puisse être formellement mis en cause. Voilà qui rappelle les débats du dernier Forum International de la Cybercriminalité ou encore, en marge de cet événement, les remarques de Tim Boerner, spécialiste en recherche criminelle de l'US Secret Service. Sauf que, dans le cas qui nous intéresse, il semble s’agir d’événements bien réels.

Une bien belle brochette

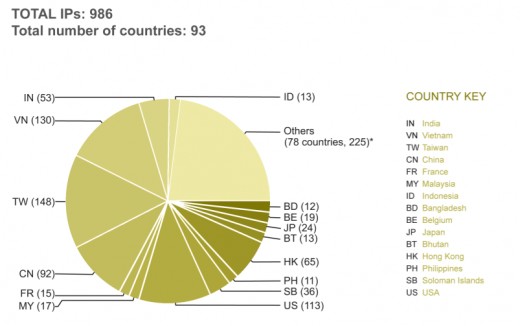

L’enquête a notamment été conduite, entre juin 2008 et mars 2009, par Greg Walton, associé du SecDev Group et rédacteur du site Information Warfare Monitor, ainsi que Nart Villeneuve, directeur technique de Psiphon. Ils se sont attachés à vérifier la véracité d’accusations de cyber-espionnage de la communauté tibétaine par la Chine. Et on finit par découvrir un réseau, qu’ils ont baptisé GhostNet, consistant « en au moins 1 295 ordinateurs infectés dans 103 pays. Près de 30 % des ordinateurs infectés peuvent être considérés comme de grande valeur, avec en particulier ceux des ministères des affaires étrangères de l’Iran, du Bangladesh, de la Lituanie, de l’Indonésie, des Philippines, de Brunei, de la Barbade, et du Bhutan ; des ambassades de l’Inde, de Corée du Sud, d’Indonésie, de Roumanie [en France, notamment], de Chypre, de Malte, de Thaïlande, de Taïwan, du Portugal, de l’Allemagne et du Pakistan ; le secrétariat de l’ASEAN [Association des nations du sud-est asiatique], le SAARC [association de coopération régionale du sud de l’Asie], la banque asiatique du développement ; des médias ; ainsi qu’un ordinateur non classifié au siège de l’Otan. » L’infection aurait commencé en mai 2007.

Un classique cheval de Troie

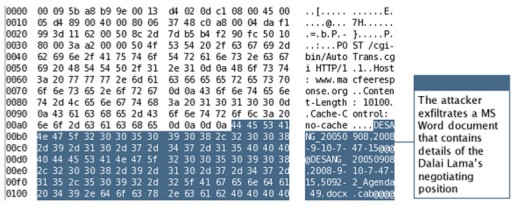

Dans leur rapport, les enquêteurs relèvent que les espions se sont appuyés sur un cheval de Troie, gh0st RAT, leur permettant de disposer d’un contrôle complet et temps réel sur les machines infectées : recherches, téléchargement de fichiers, détournement de micro et de webcam, etc. Ce contrôle, justement, aurait été réalisé via des accès grand public fournis par les FAI dans le l’ile d’Hainan, en Chine. Une situation qui n’est pas sans rappeler les soupçons de fuite de données à la Banque Mondiale, en novembre dernier. L’infection, quant à elle, aurait été conduite par e-mail, en utilisant de simples techniques d’ingénierie sociale.

Le cheval de Troie ayant été conçu pour se propager de lui-même par e-mail, d’une machine à une autre, la forte proportion d’ordinateurs « de grande valeur » infectés pourrait n’être qu’une coïncidence, avancent, prudents, les enquêteurs. Lesquels ont réalisé leur travail en deux temps : sur le terrain, d’une part, à collecter des données et installer des logiciels de supervision de trafic, notamment à Dharamsala, lieu d’exil du gouvernement tibétain, ainsi que dans ses missions à Londres, Bruxelles ou encore New York. Les enquêteurs ont ensuite analysé les données collectées, chez Citizen Lab. De quoi découvrir 4 serveurs de contrôle et 6 serveurs de commande pour administrer GhostNet. Des serveurs supervisé via des interfaces Web.

Bienveillance ou complicité ?

Ces serveurs ont été localisés dans la province chinoise du Chongqing, du Sichuan, du Shandong, ou encore à Pékin. Les enquêteurs le soulignent : « En Chine, les autorités perçoivent très probablement les pirates individuels et leurs activités sur Internet comme des instruments confortables de la puissance nationale. » De fait, au-delà de l’adresse IP utilisée par le pirate – à compter que l’on parvienne à la retracer – il est très difficile, voire impossible, de remonter vers un éventuel donneur d’ordre. Les auteurs du rapport d’enquête l’assument, reconnaissant qu’il leur a été impossible de déterminer le destin réservé aux informations collectées via GhostNet. Mais ils évoquent un épisode troublant : « durant notre enquête […] une jeune femme a décidé de retourner dans son village familial au Tibet après 2 ans passés au service de Drewla [une ONG tibétaine] Elle a été arrêtée à la frontière népalo-tibétaine et retenue pendant deux mois. Elle a été interrogée par les services secrets chinois sur ses activités à Dharamsala. Elle a nié avoir été politiquement active […] Les officiers des services du renseignement lui ont montré un dossier sur ses activité contenant la retranscription complète de ses tchats sur Internet depuis plusieurs années. » De quoi semer un certain doute. Les enquêteurs soulignent en outre que l’ile de Hainan, où plusieurs connexions à Internet ont été utilisées pour contrôler GhostNet, abrite « l’installation d’intelligence radio de Lingshui et le troisième département technique de l’Armée de Libération du Peuple. »

D'autres pistes

Mais, bien sûr, « nous devons nous retenir de porter un jugement hâtif malgré les circonstances et les preuves ; d’autres explications sont certainement possibles et porter de telles accusations à l’encontre d’un gouvernement est très grave. » Certaines d’entre elles, comme une vaste initiative d’intelligence électronique d’individus parfaitement incontrôlés pouvant être, potentiellement, bien plus préoccupantes. Sans compter « qu’il est possible que ce réseau ait été contrôlé par un autre Etat que la Chine malgré des serveurs physiquement installés en Chine […] pour des raisons stratégiques. »