La sécurité du poste de travail, un chantier loin d’être achevé

La sécurité du poste de travail fait aujourd’hui l’objet d’une attention toute particulière. Il faut reconnaître que les menaces le concernant sont nombreuses : au-delà des logiciels malveillants, il faut compter avec les attaques exploitant le courrier électronique et le Web. Le tout sur fond de développement du nomadisme au sein de l’entreprise. Bref, le poste de travail sort stricto sensu du système d’information, sans jamais vraiment s’en dissocier. Un cocktail détonant pour élargir le spectre des menaces. Mais aussi, peut-être, pour élever enfin le niveau de maturité des entreprises françaises sur le sujet.

![]() Dossier sponsorisé par Kaspersky Lab

Dossier sponsorisé par Kaspersky Lab

Au sommaire de ce dossier..

- Un chantier loin d'être achevé

- La maturité des entreprises reste insuffisante

- L'antivirus ne suffit plus; il faut que ça rentre !

- Le poste de travail se sécurise avec l'ensemble de l'infrastructure

- Le contrôle d'accès au réseau, ultime étape

- Le cauchemar de l'administration

- Virtualisation, entre promesses et défis

- La sécurité comme un service est déjà là

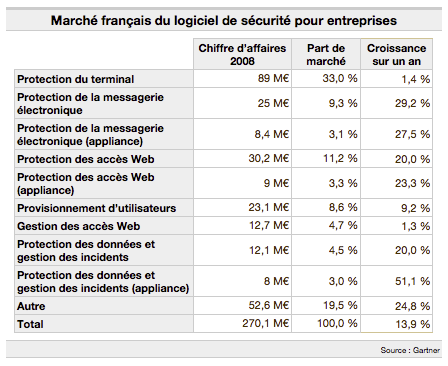

En 2008, selon Gartner, les entreprises françaises ont consacré 89 M€ à la protection de leurs terminaux. Cela représente 33 % de leurs dépenses en logiciels de sécurité. Mais ce segment semble avoir atteint une certaine maturité : sa croissance s’est limitée à 1,4 % l’an passé. Un point que souligne Ruggero Contu, analyste du cabinet Gartner : « une partie de la sécurité du terminal relève de la protection contre les logiciels malveillants. C’est un domaine mature. Mais il continue de bien se porter du fait du besoin de renouvellement des licences et des accords de maintenance, et ce malgré un taux de pénétration très élevé. » En outre, ce marché évolue, avec « des suites intégrées complètes qui supplantent peu à peu les produits séparés – antivirus, système de prévention des intrusions, etc. Ces solutions évoluent graduellement vers le contrôle des périphériques et la prévention des fuites de données. »

La protection des données au cœur des investissements

Au final, en 2008, c’est la protection des données et la gestion des incidents qui a enregistré la plus forte croissante : + 20 % sur un an pour les solutions purement logicielles et + 51,1 % pour les solutions proposées sous la forme d’appliances. Pour Ruggero Contu, la protection des données « est l’une des priorités les plus élevées en France. » Une situation à laquelle la réglementation hexagonale, très exigeante sur la protection des données personnelles et les responsabilités associées, n’est pas étrangère.

| Documentation sponsor |

Mais les chiffres du cabinet Gartner pour le marché français du logiciel de sécurité en 2008 révèlent aussi l’importance de la protection des accès Web, un marché de près de 40 M€ qui enregistre une forte croissance : + 20 % en 2008 pour les solutions purement logicielles, et + 23,3 % pour les appliances. Selon les spécialistes du secteur, les menaces diffusées par le Web sont d’ailleurs devenues légion.

Mais Ruggero Contu relève une transformation, en cours, du marché du logiciel de sécurité, que les chiffres seuls n’indiquent pas : la progression du modèle SaaS appliqué à ce marché. Ed Maguire, ancien directeur chez Merrill Lynch Technology Investment Banking et fondateur de la société de conseil en investissement MAGNet Strategies, avait observé ce phénomène, en mai dernier, lors de la conférence RSA. Pour Ruggero Contu, c’est tout simplement une évidence, en temps de crise : « cela permet de distribuer le coût du logiciel, dans le temps. Et cela permet aussi de simplifier et d’accélérer l’intégration et la mise à jour des solutions. » Ce n’est donc pas un hasard si, fin juillet dernier, McAfee a racheté MX Logic pour renforcer le positionnement de son offre de sécurité en SaaS.

Mûres mais pas tant que ça. En fait, contrairement à ce que l’intuition pourrait suggérer, la sécurité du poste de travail n’est pas encore acquise. Notamment dans les structures de petite ou moyenne taille. Là, les solutions de protection complètes des éditeurs font leur office. Mais elles sont loin de tout faire et, surtout, ne remplacent pas l’approche organisationnelle de la sécurité. Un point de départ souvent négligé.

Il y a près d’un an et demi, le Clusif, le Club de la sécurité de l’information français, tirait la sonnette d’alarme : l’édition 2008 de son étude sur les menaces informatiques et les pratiques de sécurité des entreprises françaises faisait ressortir, « côté entreprises, un inquiétant sentiment de stagnation. »

Patrick Prajs, Pdg de l'éditeur français SkyRecon, relève, de son côté, un lien très fort entre maturité des entreprises sur les questions de sécurité du poste de travail et impératifs réglementaires : « au Luxembourg, le niveau de maturité élevé est imposé par l’impératif légal de protection contre les fuites de données. En France, on en est très très loin. StormShield [outil de protection du poste de travail de Skyrecon, NDLR] est principalement utilisé comme Host IPS [prévention des intrusions, NDLR], mais très peu sur la problématique des fuites de données. » En fait, selon Patrick Prajs, la variable d’ajustement pourrait bien être la taille des entreprises : « il y a une vraie prise de conscience et une vraie montée en compétences dans les grands groupes. Le problème se situe surtout au niveau des PME. »

L’organisation, une clé parfois défaillante

Chez Trend Micro, Frédéric Guy, expert en sécurité, relève de son côté des problèmes organisationnels : « historiquement, les entreprises sont organisées avec, d’un côté, des équipes réseau et, de l’autre, des équipes poste de travail. Chacunes avec leurs propres compétences en matière de sécurité. » Une segmentation de la fonction sécurité qui ne facilite pas la mise en œuvre opérationnelle. David Kelleher, porte-parole de GFI Software, ne dira pas le contraire : « l’un des problèmes, pour les entreprises, c’est qu’elles se concentrent sur les aspects technologiques. Et que certaines s’y arrêtent. Alors que le maillon faible, c’est l’utilisateur final : en définitive, ce qui compte, c’est l’impact qu’auront ses actions, sur la sécurité du SI. »

Julien Steunou, manager au sein de l’activité intégration de la division NSS de BT Group, va plus loin : « avec les silos au sein des DSI, les projets transverses comme la mise en place du contrôle d’accès au réseau, génèrent parfois des guerres de services internes. »

Avec cette problématique, éternelle, que relève Frédéric Guy : « le but, c’est de protéger sans bloquer l’utilisateur. » Bref, que la sécurité ne soit pas un frein à la productivité de l’entreprise. Alors qu’elle est largement susceptible d’être perçue comme tel…

Le patch management, une étape oubliée

Pour Julien Steunou, de BT Group, le point faible de la gestion de la sécurité du poste de travail tient encore, pour beaucoup, à la gestion des correctifs : « ce sujet est très peu adressé par les petites entreprises ; protéger sans patcher, c’est un peu comme un emplâtre sur une jambe de bois… » Un constat partagé par Roel Schouwenberg, chercheur sénior en antivirus chez Kasperky Lab, qui regrette que « beaucoup d'entreprises négligent encore d'appliquer les correctifs à leurs applications. » Insistant au passage sur la vulnérabilité des navigateurs ou des applications tierces telles que leurs extensions - plug-ins - alors que « les systèmes d'exploitation sont eux de mieux en mieux conçus pour plus de sécurité. »

Jean-Marc Boursat, consultant sécurité chez Devoteam, partage ce regard sur le patch management : « la démarche de sécurité n’est effectivement complète qu’avec la gestion des correctifs. Les solutions en la matière se sont d’ailleurs fortement industrialisées. Mais une question demeure : comme garantir que le patch à appliquer reçu par l’utilisateur final est bien celui qui est télédistribué ? » Une interrogation qui pousse peut-être les administrateurs à hésiter dans l'application des correctifs proposés par les éditeurs, comme l'explique Jean-Philippe Bichard, porte-parole français de Kaspersky Lab. Du moins tant qu’ils n’ont pas été validés.

Pour Julien Steunou, la brique la plus déployée par les entreprises françaises – et avec le plus d’efficacité –, reste probablement le chiffrement – appliqué à l’intégralité du support de stockage et couplé à l’authentification au démarrage de la machine.

Depuis déjà longtemps, les éditeurs d’antivirus s’accordent à concéder que… leur cœur de métier ne suffit plus à protéger le poste de travail. Pour Trend Micro, l’antivirus « est mort » depuis au moins 2008. Un constat exagéré pour Michel Lanaspeze, de Sophos, qui concède toutefois une « part de vérité » à son concurrent.

Et si l'on commençait par le début?

La sécurité du poste de travail, c’est d’abord un environnement logiciel bien configuré. C’est du moins le message que Jean-Marc Boursat, de Devoteam, entend faire passer : « beaucoup de gens font confiance aux simples mécanismes de protection d’accès à leur poste par login/mot de passe et se considèrent à l’abri des menaces grâce à leur antivirus. » Une erreur… « L’actualité récente a montré qu’un système d’exploitation de type Windows a des interfaces – Firewire ou PCMCIA – qui ne sont pas ou peu protégées et par lesquelles il possible de contourner les protections. Et puis un antivirus ne sait pas traiter efficacement les pièces jointes de type PDF, notamment. » En fait, pour Jean-Marc Boursat, il est clairement possible de faire mieux, ne serait-ce qu’en exploitant pleinement ce qu’offre l’OS : « Vista et Seven permettent d’appliquer une politique de sécurité dès le boot. En entreprise, je ne l’ai que rarement vu en application. »

Et pour Laurent Heslaut, de Symantec, « ce n’est pas faux. » Pour Eugène Kaspersky, père de l’éditeur éponyme, la situation est simple : « c’est une course armée. Nous développons de nouvelles technologies et nous ouvrons de nouveaux périmètres de protection pour nos clients. » Concrètement : « on est passé de l’antivirus simple, à la liste blanche d’applications autorisées, puis au bac-à-sable pour faire tourner les applications suspectes, etc. Les douves s’élargissent et s’approfondissent autour des murailles. »

Reste que, pour Patrick Prajs, Pdg de l'éditeur français SkyRecon, l’idée de cette insuffisance chronique de l’antivirus isolé a encore du mal à passer, notamment auprès des PME. Et la récente intrusion de Microsoft dans le domaine, avec la suite Security Essentials, pourrait bien brouiller encore un peu plus les esprits. Du moins est-ce l’inquiétude qu’expriment, au moins à demi-mots, certains comme Jean-Philippe Bichard, porte-parole français du russe Kaspersky.

En tout cas, Jean-Marc Boursat, consultant sécurité chez Devoteam, en atteste : « il y a encore énormément de gens qui pensent que l’antivirus suffit. » Pour lui, le gouffre est profond entre les « grands groupes qui disposent d’équipes dédiées » et les « TPE/PME voire les petites SSII pas très bien organisées où la notion de master [modèle de configuration logicielle du poste de travail, NDLR] n’est pas forcément très carrée. » Bref, pour lui, le point de départ de la sécurité du poste de travail est là : il s’agit de normaliser cet élément et de définir une politique de sécurité cohérente.

Outre des questions organisationnelles finalement assez transversales, la sécurité du poste de travail apparaît comme trop souvent abordée sous l’angle unique de la protection du terminal d’accès au système d’information. Une approche ciblée que de nombreux acteurs analysent comme erronée : pour eux, le poste de travail est une partie intégré du SI, même s’il est nomade, et c’est la sécurité de l’ensemble qui doit être considérée.

Pour Thierry Rouquet, Pdg d’Arkoon, qui vient de racheter SkyRecon, ça ne fait pas de doute : « il y a une vraie complémentarité entre la sécurité du réseau et celle du poste de travail, pour peu de considérer ce dernier comme un point d’accès au réseau. » Et d’estimer que, entre les deux, les « solutions doivent être interopérables. On doit pouvoir activer des fonctions sur le poste de travail en fonction du contexte réseau. L’ensemble participe du même système et la politique doit être commune. » Certes, avec une offre associant désormais protection du réseau et du poste de travail, Thierry Rouquet peut être soupçonné de partialité. Mais Laurent Péruchin, consultant sécurité chez Solucom, fait le même constat, notamment pour des raisons techniques : « les proxy Web ont du mal à filtrer et analyser les flux sécurisés de type HTTPS. On aurait tord d’imaginer que l’infrastructure peut tout faire. » Frédéric Guy, l’un des experts de Trend Micro en France, partage ce regard : « en fait, c’est intéressant d’avoir la sécurité à la fois dans la passerelle et sur le poste de travail. Car, le problème, c’est que le poste de travail ne reste pas systématiquement sur le réseau ; ce sont les populations nomades qui ont tendance à perdre des données et tout ne passe pas forcément par la passerelle. »

Un analyse que partage Laurent Péruchin à partir de constats établis sur le terrain : « les entreprises ont commencé à mener une réflexion plus globale ; le poste de travail n’est plus vu que comme un point d’accès au SI, il en fait partie. » Surtout, avec le développement de la mobilité, « le poste de travail peut être amené à contenir des informations sensibles pour l’entreprise, des informations qui ne sont plus confinées dans ses locaux. »

Les nomades, une problématique et un catalyseur

De fait, le développement du nomadisme agit comme un catalyseur de la réflexion de l’entreprise sur la sécurité des postes de travail. Selon Laurent Péruchin (Solucom), « toutes les affaires de perte ou de vol de portable dans les taxis ou les aéroports ont conduit les entreprises à se poser des questions. Du coup, depuis deux ou trois ans, beaucoup passent au chiffrement. »

Pour Julien Steunou, manager au sein de l’activité intégration de la division NSS de BT Group, si la protection des accès Web « est adressée majoritairement par l’infrastructure, elle apparaît sur le poste de travail pour englober les postes nomades en évitant le routage systématique vers les proxy centraux via VPN. » En fait, selon lui, les postes nomades « concentrent le plus de problématiques. » Et, au final, « la quasi totalité des projets de sécurité des postes de travail passe d’abord par ces postes, en particulier pour le chiffrement ou le pare-feu personnel. » Voilà qui a le mérite d’être clair.

Une prioritée bien justifiée. Frédéric Guy, de Trend Micro, le souligne : « dès que la passerelle est shuntée [contournée, NDLR], elle ne peut plus rien vérifier. Et puis, la passerelle est un endroit où l’information est éphémère ; c’est juste un point de passage. Au final, l’info finit soit sur un serveur, soit sur un poste de travail. » Une situation que résume Thierry Rouquet (Arkoon) : « l’architecture ultime, en gros, c’est un agent sur le poste de travail qui contrôle finement ce qui s’y passe, associé à un point de contrôle des politiques de sécurité dans le réseau et un service Cloud pour le filtrage Web et l’anti-pourriels. »

Le NAC, ou contrôle d’accès au réseau, a des airs de Saint Graal. Une relique difficilement accessible. Pour Jean-Marc Bourcat, de Devoteam, le NAC, en imposant l’application de politiques de sécurité comme préalable à la connexion d’une machine au réseau, « augmente vraiment le niveau de sécurité. » Mais voilà, « les contraintes opérationnelles sont très fortes : il faut une solution qui s’intègre complètement dans les processus de l’entreprise ; techniquement trouver une solution compatible ne serait-ce qu’avec les solutions d’impression n’est pas simple. »

Pour Laurent Péruchin, de Solucom, la situation est d’une simplicité triviale : « on a vu quelques travaux de mise en place sur des périmètres restreints. Mais le déploiement à grande échelle est très lourd ; il faut notamment des commutateurs compatibles. C’est un chantier de grande envergure à envisager à moyen/long terme dans le cadre d’un renouvellement de l’infrastructure LAN. » Et puis… pour Jean-Marc Bourcat, « le NAC n’est vraiment intéressant que lorsque, au-delà du terminal, on considère l’utilisateur. » Bref, que l’on étend la question de la sécurité à la gestion des identités, voire des rôles. Un chantier titanesque pour certaines structures. Sans même parler des coûts associés.

Déployer une solution de sécurité sur ses postes de travail, c’est bien. Pouvoir l’administrer, c’est mieux. Mais c’est encore loin d’être trivial. Même si les éditeurs se penchent très sérieusement sur le sujet. Chez BT Group, Julien Steunou connaît bien le problème : « c’est difficile de tenir avec trois produits différents dont le périmètre fonctionnel n’est pas stable, mais évolue et s’élargit régulièrement au gré des mises à jour. » Une réflexion qui semble avoir notamment présidé au lancement d’EndPoint Security, de Trend Micro, en mai dernier.

Cette solution doit permettre de gérer jusqu’à 250 000 postes, en mode client/serveur, avec un agent résident à installer sur les postes de travail. Un agent actif mais se contentant de consommer 2 % des ressources du processeur et 8 Mo de mémoire vive, selon l’éditeur. Le tout matiné d’un fonctionnement inspiré du pair-à-pair devant permettre de limiter la communication vers le serveur – sur un unique port TCP doublé d’un port UDP – à environ 20 à 50 ko par jour.

Indispensable réflexion sur l'architecture

Frédéric Guy, expert sécurité chez Trend, souligne en outre l’association de BigFix avec EndPoint, pour l’administration à distance des postes de travail et, même, le déploiement des patchs. Une avancée qui s’inscrit dans un mouvement plus général des éditeurs pour optimiser la distribution des mises à jour des bases de signatures virales, notamment. Pour Laurent Péruchin, chez Solucom, « il y a indéniablement eu des efforts de la part de l'industrie. Mais le sujet reste un problème. En entreprise, il faut une véritable réflexion en termes d’architecture, avec l’installation de serveurs relais, pour éviter de saturer les liens réseaux avec des sites distants, notamment. » Une situation qui avait par exemple poussé, début 2008, la filiale française de l’industriel Ibiden à remplacer son antivirus par une solution de contrôle d’usage…

Bref, non seulement la concentration des fonctions sur un unique agent permet d’optimiser l’utilisation des ressources du poste de travail – et partant sa stabilité… –, mais aussi, potentiellement, l’administration de la sécurité du parc. Une logique bien comprise par des grands éditeurs qui misent de plus en plus sur des suites complètes et intégrées plutôt que sur des produits isolés. Seul bémol, pour Julien Steunou (BT Group) : « les briques sont déployées mais, sur le terrain, toutes les fonctions ne sont pas forcément activées. » Ne serait-ce que parce que les entreprises ont suivi l’évolution des produits sans pour autant rationaliser systématiquement leur portefeuille de solutions de protection des postes de travail. Et puis, pour Laurent Péruchin, de Solucom, « il reste encore, parfois, des soucis d’intégration entre les consoles d’administration des différentes briques agrégées au sein d’une même suite logicielle. » Reste enfin, selon lui, une question, qui dépend du contexte propre à chaque entreprise : « faut-il mettre tous ses œufs dans le même panier ? » Au risque de créer un lien de dépendance fort vis-à-vis d'un seul éditeur. C’est aussi un compromis à trouver entre gains d’exploitation, que sont censées amener les suites intégrées, et gains d’efficacité technique, que permet le choix de la meilleure brique catégorie par catégorie (approche best-of-breed).

La virtualisation, qu’elle soit appliquée au poste de travail ou, plus classiquement, à des éléments d’infrastructure, avance à grand pas sur la base d’une promesse : celle de faire des économies. Mais cette promesse s’accompagne de défis, en matière de sécurité notamment. Des interrogations parfois sans réponse, pour le moment.

Pour Thierry Rouquet, Pdg d’Arkoon, « la direction à prendre est encore un peu confuse. De nombreux éléments du SI se virtualisent – y compris des éléments de sécurité. Mais est-ce que l’on va devoir répliquer la topologie du monde physique ? Franchement, je ne sais pas dans quelle direction nous irons d’ici 5 ans. »

La sécurité doit s'adapter

Et comme Laurent Péruchin, de Solucom, Thierry Rouquet identifie une cible potentielle pour les attaques : l’hyperviseur. « Pour l’instant, on croise les doigts », indique le premier. Pour le second, la situation est limpide ; « la virtualisation est un rouleau-compresseur qui fait sens économiquement. Pour la sécurité, il s’agit pour l’instant de s’adapter. Chacun a des idées, mais personne n’a encore de vision globale. » Même constat du côté de Julien Steunou, chez BT Group.

Avec la virtualisation, on peut toutefois entrevoir la promesse d'une centralisation de la fonction sécurité. Pour Jean-Marc Boursat, consultant sécurité chez Devoteam, c’est celle d’une gestion simplifiée de la problématique du contrôle de l’accès aux périphériques. Mais pour Julien Steunou, « ce n’est pas évident. La plupart des solutions ne sont pas prêtes pour les contextes multi-utilisateurs. »

Au cours de cet été 2009, McAfee a fait, avec le rachat de MX Logic, la démonstration d’ambitions très marquées dans le domaine de la sécurité proposée sous la forme d’un service. Sans prendre le train en retard – Kaspersky, par exemple, indique, par la voix de son porte-parole français, Jean-Philippe Bichard, ne pas avoir encore intégré cette logique commerciale dans sa démarche –, McAfee ne fait pas preuve d’une originalité remarquable. De fait, pour beaucoup, la Sécurité as a Service est déjà une réalité.

Pour Thierry Rouquet, Pdg d’Arkoon, sa société s’inscrit déjà dans cette logique. Mais Patrick Prajs, Pdg de SkyRecon (racheté récemment par Arkoon précisément), relève une difficulté : la garantie de la confidentialité des échanges reste le frein numéro 1 dans les grands groupes. Un frein dont Frédéric Bénichou, directeur de l'éditeur Zscaler (filtrage Internet en mode cloud) pour l’Europe de l’Ouest, relativise l’importance : « en démarrant, j’étais relativement conservateur et je m’attendais à des réticences des grands comptes. Mais le marché réagit finalement de manière plutôt favorable. D’abord, les mentalités ont clairement évolué en quelques années. Et puis, dans notre cas, on parle plus de Web que de courrier électronique ; la problématique n’est pas exactement la même. » Mais pour Trend Micro, le développement du SaaS « répond aussi à un impératif économique, voire de manque de compétences et de temps pour l’administration des solutions de sécurité. Le SaaS devient vite très intéressant dès que l’on veut se recentrer sur son métier. » Un élément que Frédéric Bénichou intègre à son analyse : « avec la crise économique, les budgets d'acquisition de nouvelles solutions ont été limités. Si, en plus, il faut réduire les coûts d’administration, alors les entreprises vont natuellement vers le SaaS. »

Une « portion » du marché

Reste que, pour l’heure, le patron français de Zscaler estime que la sécurité en mode service « ne concerne qu’un certain pourcentage du marché… qui grandit vite. » Mais avec de réelles différences en fonction des secteurs d'activité et de la taille des organisations : « certains secteurs, comme la banque, y viennent très vite. Mais, pour le moment, ce qui marche le mieux pour nous, ce sont les entreprises de taille moyenne, de l’ordre de quelques milliers d’utilisateurs. Particulièrement des entreprises aux populations fortement distribuées géographiquement. »

Au final, les grands éditeurs d’antivirus ont compris l’intérêt de ce mode de commercialisation encore relativement jeune. Avec une certaine logique, selon Frédéric Bénichou : « l’antivirus, sur le poste de travail, est lourd et gourmand ; et il ne sert quasiment plus qu’à faire du nettoyage… autant faire le travail une fois pour toutes, en mode SaaS, au niveau de la passerelle. »

Chez Devoteam, Jean-Marc Boursat se montre plus circonspect : « il y a une complémentarité entre défense en profondeur et protection de premier niveau. » Autant dire que le SaaS n’est pas prêt à répondre à l’intégralité des problématiques de sécurité liées au poste de travail.