Authentification à double facteur

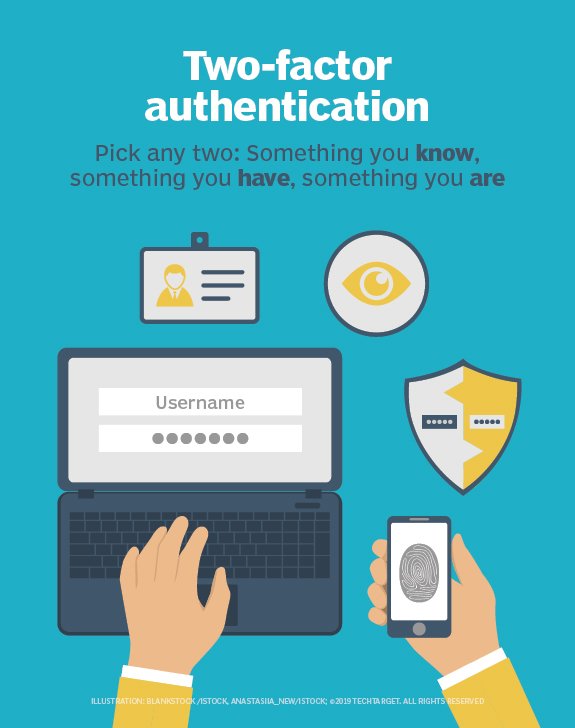

L'authentification à double facteur est un processus de sécurité par lequel l'utilisateur fournit deux modes d'identification à partir de catégories de données distinctes : l'une se présente généralement sous la forme d'un jeton physique, comme une carte, et l'autre sous forme d'informations mémorisées, par exemple un code de sécurité.

Ces deux facteurs représentent une chose possédée et une chose sue.

Une carte bancaire est un bon exemple d'authentification à double facteur : la carte elle-même constitue l'élément physique, tandis que le code secret (ou PIN) représente les données qui y sont associées. La combinaison de ces deux éléments rend plus difficile l'accès à un compte bancaire par une personne non autorisée, celle-ci devant posséder à la fois l'élément physique (la carte) et le code secret.

Ce type d'authentification permet de réduire l'incidence de fraudes en ligne, telles que l'usurpation d'identité et l’hameçonnage, étant donné que le mot de passe de la victime ne suffit pas à accéder aux informations.

Qu'est-ce qu'un facteur d'authentification ?

Un facteur d'authentification est une catégorie d'informations d'identification utilisée pour la vérification d'une identité.

Les trois catégories les plus courantes sont souvent décrites comme suit : une chose que vous connaissez (le facteur mémoriel), une chose que vous possédez (le facteur matériel) et une chose que vous êtes (le facteur corporel).

Pour les systèmes plus exigeants en termes de sécurité, le lieu (géolocalisation) et l'heure sont parfois ajoutés comme quatrième et cinquième facteurs.

Une authentification à facteur unique s'appuie sur une seule catégorie d'informations d'identification. La méthode la plus courante consiste à saisir un nom d'utilisateur et un mot de passe (quelque chose que vous connaissez). La sécurité de cette méthode repose en partie sur la vigilance de l'utilisateur, dans la mesure où celui-ci est tenu de respecter les bonnes pratiques comme sélectionner des mots de passe robustes et éviter les connexions automatiques ou via les réseaux sociaux.

Pour tout système ou réseau contenant des données sensibles, il est recommandé d'avoir recours à davantage de facteurs. Une authentification multifacteur exige au moins deux informations d'identification pour garantir une meilleure sécurité des transactions.

Authentification à un facteur vs Authentification à double facteur

Bien qu'un identifiant (ID) et un mot de passe soient deux éléments distincts, ils relèvent de l'authentification à un seul facteur, car ils appartiennent au même type (mémoriel).

Une méthode de vérification biométrique peut également constituer une authentification à un seul facteur.

C'est uniquement en raison de leur faible coût, de leur facilité de mise en œuvre et de leur caractère répandu que les mots de passe restent aujourd'hui la forme la plus courante d’authentification.

Toutefois, l'association ID/mot de passe n'est pas la méthode la plus sécurisée. Plusieurs questions de type défi/réponse peuvent venir renforcer la sécurité, selon la façon dont elles sont appliquées.

L'authentification à l'aide d'un mot de passe - même robuste - présente l'inconvénient de faire appel à la mémoire et à la vigilance de l'utilisateur. En outre, les mots de passe doivent être protégés contre une multitude de menaces internes, telles que des notes autoadhésives oubliées, un ancien disque dur ou des attaques par ingénierie sociale. Ils sont également soumis à des menaces externes, comme des attaques par force brute, par dictionnaire ou par table arc-en-ciel. S'il dispose du temps et des ressources suffisantes, un attaquant peut facilement casser un système de sécurité par mot de passe. Or, l'authentification à double facteur est conçue pour fournir une sécurité additionnelle.

L’authentification à double facteur est-elle sûre ?

Ce type d’authentification améliore la sécurité. Mais elle n’est pas la panacée. Par exemple, un Token physique peut être compromise par une attaque contre son fournisseur comme ce fut le cas en 2011 pour RSA Security et ses tokens SecurID.

Le processus de récupération de mots de passe oubliés est également un maillon faible de cette technique. Lors du renouvellement d’un mot de passe demandé par un utilisateur qui l’aurait oublié, un nouveau mot de passe temporaire est envoyé par mail et permet de contourner la double authentification. C’est ce qui est arrivé au président de Cloudfare dont l’adresse Gmail professionnelle avait été piratée.

Autre limitation, la double authentification qui s’appuie sur les SMS – simple à mettre en place et donc populaire - n’est plus considérée comme sûre. Le National Institute of Standards and Technology (NIST) a déprécié cette méthode dans ses Special Publication 800-63-3: Digital Authentication Guidelines. Les mots de passe temporaires envoyés par ce biais sont trop vulnérables aux attaques réseaux ou à des malwares comme Eurograbber qui peuvent intercepter et rediriger les SMS.

Bien qu’étant plus sûre que l’authentification simple, l’authentification à double facteur est souvent délaissée pour une authentification à triple facteur ou à encore plus de facteurs (parmi les trois types de facteurs auxquels s’ajoute la position de l’utilisateur et le moment de la connexion).