Connectivité, Accès Internet

-

Actualités

15 déc. 2025

Nucléaire : ITER se dote d’un réseau longue distance gigantesque

Autour du projet de la centrale ITER se bâtit l’un des réseaux de données scientifiques les plus avancés d’Europe, afin de prendre en charge des connexions haut débit et résilientes avec les chercheurs en fusion nucléaire du monde entier. Lire la suite

-

Actualités

19 nov. 2025

Panne Cloudflare : l’explication de ses causes et de ses remèdes

Le 18 novembre 2025, 20 % des principaux services d’Internet n’ont plus répondu pendant plusieurs heures, parce que le fournisseur de leurs proxys a voulu sécuriser davantage sa base de configuration, mais a oublié de modifier une requête en conséquence. Lire la suite

- Cas d’usage : Migration infonuagique et modernisation des charges de travail –Livre Blanc

- Pharmacie Familia sécurise ses sauvegardes et gagne en sérénité opérationnelle ... –Etude de cas

- Dépanner les environnements Kubernetes grâce à l’observabilité –eBook

-

Dans ce numéro:

Dans ce numéro:

- Comment calculer le ROI de la cybersécurité pour le PDG et le conseil d’administration

- Ready for IT : quel ROI pour la cybersécurité ?

- Mettre en œuvre une stratégie de sécurité basée sur les risques en 5 étapes

-

Actualités

31 oct. 2025

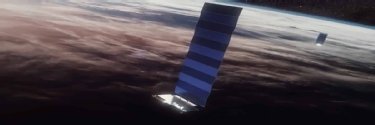

Techritory : « en cas de conflit, les satellites doivent être notre réseau de secours »

L’événement annuel consacré aux infrastructures réseau en Europe lance une alerte sur la menace qui pèse sur nos fibres et antennes 5G. L’enjeu est de développer un réseau de satellites 5G pour maintenir les télécommunications en cas de destruction sur Terre. Lire la suite

-

Conseil

26 août 2025

Réseau : comment configurer et dépanner le routage BGP

BGP est le principal protocole de routage sur Internet, permettant la communication entre les fournisseurs de services Internet et les grands réseaux. Ce guide couvre ses fonctionnalités, sa configuration et les éléments essentiels à son dépannage. Lire la suite

par- Ivan Pepelnjak

- Damon Garn, Cogspinner Coaction

-

Actualités

24 janv. 2025

Quantique : Thales Alenia Space et Hispasat distribueront des clés par satellite

Les deux acteurs européens comptent d’ici à 2029 proposer un système qui distribue des clés de chiffrement à base de photons polarisés. La solution reposera sur une communication laser depuis une orbite géostationnaire. Lire la suite

-

Actualités

21 janv. 2025

Infrastructures Internet : en mer Baltique, des accidents, pas des sabotages

Les multiples ruptures de câbles Internet sous-marins qui ont eu lieu en fin d’année dernière dans la Baltique n’étaient a priori dues qu’à des équipages inexpérimentés voguant en mer peu profonde. Lire la suite

-

Actualités

07 janv. 2025

Réseau : NTT revendique le record mondial de transmission par fibre optique

L’opérateur japonais a réussi à transmettre des données à la vitesse de 389 Tbit/s sur 1 000 kilomètres, avec des fibres qui véhiculent 31 fois plus d’impulsions sur 12 flux similaires. Et, ce, grâce à une technologie utilisée en Wifi et 5G : le MIMO. Lire la suite

par- Yann Serra, LeMagIT

- Joe O’Halloran, Computer Weekly

-

Projet IT

09 déc. 2024

Le port du Havre s’équipe d’un réseau mobile privé

Dans le but d’améliorer la sécurité et le pilotage de sa plateforme, le port du Havre a déployé un réseau privé 4G/5G qui remplace une multitude de réseaux radio vieillissants et lui apporte des applications de monitoring inédites. Lire la suite

-

Actualités

05 déc. 2024

Opérateurs télécoms : les États-Unis attribuent à la Chine une vaste campagne d’espionnage

La campagne de Salt Typhoon conduit les autorités locales à promouvoir les applications de messagerie chiffrées de bout en bout. Une dizaine d’opérateurs locaux seraient concernés, mais l’Europe ne serait pas épargnée. Lire la suite

-

Actualités

28 oct. 2024

Affaire VMware : la plainte d’AT&T contre Broadcom s’enlise

La Cour suprême de l’État de New York donne un mois supplémentaire à AT&T et Broadcom pour trouver un accord à l’amiable concernant le support de VMware. Lire la suite

-

Actualités

22 oct. 2024

Huawei en Europe : sous haute surveillance, mais toujours fournisseur

Dans un contexte géopolitique tendu, Huawei fait face à la méfiance des autorités européennes. Au cœur des préoccupations : la sécurité des réseaux 5G. Pour autant, il continue de vendre ses équipements aux opérateurs locaux. Lire la suite

-

Actualités

21 oct. 2024

La révolution silencieuse des télécoms : le virage cloud-native

La migration des opérateurs de télécommunications vers des solutions cloud-native représente un tournant majeur dans l’optimisation et la modernisation des infrastructures réseau. Lire la suite

-

Actualités

15 oct. 2024

Réseau : le nouvel eldorado du Smart Optical Networking

Les réseaux optiques intelligents se déploient aujourd’hui fortement poussés par 4 marchés en plein essor : la 5G, les hyperscalers comme AWS ou Azure, les opérateurs de télécommunications pour la gestion de leurs fibres et enfin l’internet des objets. Lire la suite

-

Actualités

14 oct. 2024

Fibre optique : le FTTH Council constate des déploiements très disparates

L’Europe est loin d’avoir atteint les taux d’adoption espérés par les pouvoirs publics. Dans cet entretien réalisé à l’occasion du salon Network X à Paris, l’organisme explique les raisons du problème et donne les pistes pour le résoudre. Lire la suite

-

Actualités

29 juil. 2024

Sabotage des lignes Internet françaises en pleins Jeux olympiques

Cette nuit, les fibres qui constituent la colonne vertébrale d’Internet en France ont été coupées en plusieurs endroits névralgiques. Le ralentissement des télécommunications pourrait durer plusieurs heures. Lire la suite

-

Opinion

04 juil. 2024

HPE Discover 2024 : Aruba Networking sur le devant de la scène

HPE a fait des réseaux d’entreprise un élément essentiel de son portefeuille, avec des mises à jour concernant l’IA, les outils de réseau d’Aruba et l’acquisition prochaine de Juniper. Lire la suite

-

Actualités

03 juil. 2024

Câbles sous-marins : la France en chemin pour racheter ASN à Nokia

L’Agence des participations de l’État a annoncé son intention d’acquérir 80 % des parts Alcatel Submarine Networks auprès de Nokia, une opération estimée à 100 millions d’euros. La France entend soutenir l’activité d’un leader dans son secteur et retenir son savoir-faire en Europe. Lire la suite

-

Guide

10 mai 2024

Guide des technologies de la 5G

Il y a la 5G privée qui utilise une infrastructure d’appoint, celle qui aménage des communications étanches sur les antennes publiques, celle des acteurs informatiques, celle des startups. Ce guide fait le point. Lire la suite

-

Actualités

30 avr. 2024

Cybersécurité : les demandes d’indemnisation liées à certains équipements réseau ont augmenté

L’assureur spécialisé en cyber, Coalition, invite les entreprises à faire preuve de prudence lorsqu’elles utilisent certaines solutions Cisco et Fortinet : les attaquants les ciblent tout particulièrement et les exploitent de plus en plus comme vecteur d’attaque pour obtenir un accès initial. Lire la suite

-

Conseil

12 avr. 2024

Finalement, qu’apporte vraiment la 5G par rapport à la 4G ?

Les architectures des réseaux 5G et 4G sont très différentes. Tout devrait être meilleur et plus rapide. La 5G est également disponible depuis un certain temps. Mais que parvient-elle vraiment à offrir en 2024 ? Lire la suite

par- Michael Eckert, Editorial Director

- Yann Serra, LeMagIT

- Michaela Goss, Senior Site Editor

-

Actualités

06 mars 2024

MWC 2024 : Dell et HPE rivalisent avec les équipementiers télécoms

Les deux géants des serveurs présentent des machines x86 avec une carte accélératrice Nokia pour remplacer les boîtiers RAN et proposent aux opérateurs des cœurs de réseau containerisés sous OpenShift. Lire la suite

-

Actualités

05 mars 2024

Suppression des frais de rapatriement de données : AWS s’aligne sur GCP

C’est au tour d’AWS d’annoncer une mesure pour supprimer les frais de transfert s’appliquant au moment de quitter son cloud. Un effet d’annonce qui permet au géant du cloud de s’aligner avec Google Cloud et de respecter – a priori – le Data Act européen. Lire la suite

-

Actualités

05 janv. 2024

ZTNA, Secure Service Edge : SonicWall acquiert Banyan pour renforcer ses offres

Avec sa deuxième acquisition en deux mois, SonicWall entend aider les entreprises à faire face à l’augmentation du nombre de travailleurs à distance grâce à des offres de services de sécurité et de réseau sans confiance. Lire la suite

-

Actualités

04 janv. 2024

Orange Espagne : du piratage d’un compte administrateur à une vaste perte de connexion à Internet

Un pirate a pu accéder à un compte administrateur qui lui a permis de modifier les routes annoncées pour tout un éventail d’adresses IP utilisées par Orange Espagne. De quoi les déconnecter d’Internet. Tout cela à cause d’un infostealer. Lire la suite

-

Projet IT

28 nov. 2023

Alcatel Submarine Networks adopte les préceptes de l’industrie 4.0

Face à la demande croissante sur son marché, ASN a entamé une transformation numérique d’envergure, en commençant par l’activité la plus récente du groupe. Le fabricant et gestionnaire de câbles sous-marins déroule un programme dont le socle réside sur l’interconnexion de son PLM, de son ERP et de son MES. Lire la suite

-

Actualités

23 oct. 2023

Sommet UE-5G : Weaver Labs lance une place de marché pour les réseaux

La startup britannique s’est illustrée lors du récent 5G Techritory avec une blockchain permettant aux propriétaires de réseau de s’échanger de la bande passante. Elle pourrait booster les investissements en zone blanche. Lire la suite

-

Actualités

20 oct. 2023

Open RAN : l’Europe entre renoncement et technologies de pointe

Forum 5G Techritory. L’édition 2023 du sommet européen des réseaux mobiles a vu s’écharper des grands acteurs qui militent pour un report de l’Open RAN à 2030 et des petits acteurs qui ont déjà une solution prête pour les réseaux 4G/5G privés. Lire la suite

-

Actualités

05 oct. 2023

Lyca Mobile : une cyberattaque empêche de passer certains appels

L’opérateur mobile très prisé pour les appels internationaux à tarif réduit a été victime d’une cyberattaque. L’impact opérationnel est conséquent dans tous les marchés où il est présent, sauf quatre. Lire la suite

-

Projet IT

02 oct. 2023

Golf : la Ryder Cup 2023 bat le record d’installation réseau

Le tournoi international de golf qui s’est tenu le week-end dernier près de Rome a mobilisé 800 bornes Wifi 6E, 200 switches, deux fibres circulaires de plusieurs kilomètres et une infrastructure 5G privée. Lire la suite

-

Projet IT

01 sept. 2023

IA, analytiques : comment Equidia veut redorer le blason des courses hippiques

Afin de moderniser l’image des courses hippiques, Equidia propose une expérience enrichie autour de son flux de streaming. Pour ce faire, l’équipe digitale de la chaîne met à contribution l’IA, l’analytique et les technologies d’AWS. Lire la suite

-

Actualités

24 juil. 2023

Réseau : Hub One remporte la couverture radio du Grand Paris Express

Fort de son expérience acquise dans la couverture complexe des aéroports de Paris, l’opérateur Hub One fournira du Wifi et du LoRa aux passagers et aux entreprises sur les quatre futures lignes de métro franciliennes. Lire la suite

-

Actualités

12 juil. 2023

Orange fait la démonstration d’un réseau 5G privé sur antenne publique

L’opérateur est désormais prêt à commercialiser une offre hybride dans laquelle les entreprises pourront aussi se servir d’une antenne publique 5G pour faire passer leur réseau local privé, de manière bien plus efficace que le Wifi. Lire la suite

-

Actualités

28 juin 2023

Toulouse stimule sa connectivité avec une infrastructure 5G + IP/MPLS

La collectivité territoriale dévoile un projet d’infrastructure 5G et IP/MPLS privée, mutualisée et multiservice pour offrir des services d’accès mobile à très haut débit aux zones d’innovation et améliorer les services municipaux. Lire la suite

-

Actualités

26 juin 2023

Thales multiplie les projets quantiques

À l’occasion du salon du Bourget, Thales a fait le point sur ses avancées dans le développement de technologies quantiques et a dévoilé de premières applications dans le secteur de l’aéronautique et de la défense. Sa feuille de route quantique est à horizon 2030. Lire la suite

-

Conseil

04 mai 2023

VDI : 8 indicateurs clés de supervision de l’expérience de l’utilisateur final

Superviser l’expérience de l’utilisateur final permet d’identifier les problèmes rencontrés par les utilisateurs ainsi que leurs causes profondes. Découvrez les indicateurs les plus importants avec le VDI. Lire la suite

-

Actualités

14 mars 2023

Huawei : « l’innovation fait de nous l’équipementier le plus performant »

Un an après avoir annoncé des pertes record, l’équipementier chinois n’a pas perdu une part de marché en Europe et lance des solutions de pointe pour les telcos comme pour les datacenters. Lire la suite

-

Actualités

08 mars 2023

MWC 2023 : les ingénieurs français bataillent pour exister dans la 5G privée

Rapid.Space et B<>Com sont dans toutes les maquettes de réseaux radios privés menées par les industriels français. On loue leur génie, mais les projets finiront sans doute chez Nokia ou Ericsson. Lire la suite

-

Actualités

02 mars 2023

MWC 2023 : les fournisseurs IT peinent à se faire entendre par les telcos

Intel, Dell, VMware, Red Hat et consorts veulent fournir leurs solutions « génériques » aux opérateurs à la barbe des équipementiers traditionnels. Mais leurs annonces sont inaudibles. Lire la suite

-

Projet IT

26 janv. 2023

Les efforts de DataDome pour ne pas mettre ses infrastructures cloud à genoux

DataDome, spécialiste de la protection contre les bots, est un gros utilisateur de ressources cloud. Si gros qu’il arrive à atteindre les limites que lui allouent ses fournisseurs. Ces acteurs vantent pourtant les capacités illimitées du cloud. Lire la suite

-

Actualités

11 janv. 2023

Du côté des bugs 2022 : et surtout, mets du vert dans ton métavers

Pour préparer 2023, revivez l’année informatique en dessins sous la plume de François Cointe. IA et ChatGPT, cloud souverain, travail qui s’hybride, vagues de ransomwares, et en toile de fond les crises climatiques et énergétiques : avant de passer au métavers, il faudra passer au vert ! Lire la suite

par- La rédaction

-

Actualités

19 déc. 2022

Gartner : les technologies stratégiques à suivre en 2023

Lors de son IT Symposium, Gartner a livré ses tendances stratégiques pour 2023 tout en sachant pertinemment que les entreprises appliqueront les prédictions les plus conservatrices. Lire la suite

-

Opinion

08 déc. 2022

Réseaux par satellites : quand le haut débit mondial vient de l’espace

Si la peur d’une récession s’installe, particulièrement dans les économies dominantes, l’appétit pour le haut débit semble, pour sa part, ne connaître aucune satiété. Lire la suite

-

Actualités

07 déc. 2022

Forum 5G Techritory : les fournisseurs d’énergie veulent mettre la 5G sur écoute

Les Américains préconisent que les Européens utilisent la 5G pour lire les relevés des objets connectés afin de mieux anticiper les consommations d’énergie. Le retour du concept de Smart grids. Lire la suite

-

Actualités

06 déc. 2022

Forum 5G Techritory : dans les villes, la 5G pour piloter des drones policiers

Les villes européennes voient dans la 5G le moyen de piloter des drones. Mais il faut des autorisations pénibles à obtenir. Sauf s’ils servent à faire la police. Lire la suite

-

Actualités

05 déc. 2022

Forum 5G Techritory : dans les transports, la 5G fait du surplace

Le rail est séduit par une 5G non protégée au détriment de sa nouvelle technologie dédiée, tandis que les ports et les aéroports n’ont pas les bonnes applications. Rien n’est prêt. Lire la suite

-

Actualités

01 déc. 2022

Sommet UE - 5G : la France pionnière des télécommunications critiques

Réunis en Lettonie pour débattre des évolutions de la 5G, pouvoirs publics et entreprises ont mis sur la table le sujet des réseaux privés. La France s’est démarquée avec son projet RRF. Lire la suite

-

Actualités

20 oct. 2022

Nouveau sabotage des infrastructures Internet en France

En début de semaine, un lien backbone qui véhicule Internet du nord au sud de la France a été tronçonné près d’Aix-en-Provence. Les conséquences sont mineures, mais interrogent sur la fragilité des infrastructures. Lire la suite

-

Actualités

07 oct. 2022

5G : Huawei met au point un service de drones connectés pour l’Europe

Encore en phase pilote, le projet consiste dans un premier temps à fournir un diagnostic précis des cultures agricoles, au moyen de drones qui filment en haute résolution des champs et envoient leurs images à une IA en cloud. Lire la suite

-

Projet IT

30 juin 2022

ArcelorMittal dépoussière la sidérurgie avec la 5G

Pour faciliter la mobilité et l’autonomie dans ses sites, l’industriel met en œuvre un vaste projet de 5G industrielle privée. Lire la suite

-

Guide

28 juin 2022

Guide 5G privée : promesses et cas d’usage pour les entreprises

Les entreprises sont avides d’avoir leur propre réseau cellulaire et les prestataires se pressent pour leur promettre des solutions. Le contexte technologique étant naissant, ce guide essentiel fait un point sur ce qui existe vraiment et sur les forces en présence. Lire la suite

-

Actualités

24 juin 2022

CradlePoint arrive en France pour connecter les professionnels en WWAN

À défaut de trouver une 5G privée déjà fonctionnelle en France, l’équipementier propose des routeurs en 4G/5G publique qui permettent aux véhicules, objets et équipes nomades de se passer d’une connexion filaire. Lire la suite

-

Conseil

09 juin 2022

5G publique, 5G privée : pourquoi rien ne fonctionne encore

Les offres 5G des opérateurs télécoms commercialisées depuis fin 2020 ne sont pas véritablement de la 5G. Cet article explique pourquoi le marché est encore loin de savoir déployer la dernière génération de réseau cellulaire. Lire la suite

-

Actualités

30 mai 2022

Télécoms : Hub One part à la conquête des projets de 5G privée en France

L’opérateur interne à ADP ambitionne de couvrir les sites industriels du pays en réseau cellulaire. Sa solution est en réalité de la 4G privée, mais elle a un avantage : elle fonctionne. Lire la suite

-

Actualités

18 mai 2022

KubeCON : Kubernetes part à la conquête des télécoms

Le salon de la fondation CNCF s’est ouvert avec la mise à disposition d’outils de certification pour les équipements réseau « containerisés » des opérateurs, le principal bastion du concurrent OpenStack. Lire la suite

-

Actualités

27 avr. 2022

Les backbones Internet français ont-ils été sabotés ?

Dans la nuit du 26 au 27 avril, au moins trois liens grande distance ont été coupés : à vingt minutes d’intervalle, trois fourreaux ont été sectionnés au nord, à l’est et au sud de Paris. Lire la suite

-

Actualités

25 avr. 2022

B<>Com, ce Français qui veut mettre la 5G privée dans les mains des DSI

Initialement un institut de recherche technologique, B<>Com édite à présent sa propre solution de cœur de réseau 5G privée, avec l’ambition de porter une offre plus informatique que télécoms. Lire la suite

-

Projet IT

06 avr. 2022

Téléphonie : les dépôts Gedimat en Rhône-Alpes passent à l’Open Source

Les distributeurs de matériaux Gedimat bénéficient d’une nouvelle infrastructure téléphonique en Rhône-Alpes : la solution Open source XiVO, choisie par le RSI. Lire la suite

-

Actualités

30 mars 2022

Huawei : « Nous investissons 22 % de nos revenus dans la R&D, pour survivre »

Le constructeur chinois annonce une perte record de 30 % de son CA. Pour autant, il fait le choix de dépenser aujourd’hui tous azimuts afin de sauver l’avenir. Le patron de la filiale française explique cette stratégie. Lire la suite

-

Actualités

11 mars 2022

Rapid.Space : « La France est leader en 5G privée, mais la dernière à s’équiper »

Les Français Amarisoft, Rapid.Space, AW2S ont développé des technologies de 5G privée uniques au monde et qui connaissent un succès international fulgurant, sauf en France. Lire la suite

-

Actualités

10 mars 2022

Azure veut se positionner comme le partenaire cloud des télécoms

Le géant du cloud public enrichit ses services d’hébergement de fonctions télécoms. Les opérateurs y gagnent des fonctions de sécurité et de monitoring. La 5G privée est concernée, mais pas encore en France. Lire la suite

par- Madelaine Millar, TechTarget

- Yann Serra, LeMagIT

-

Actualités

09 mars 2022

Les ingénieurs ukrainiens se battent pour sauvegarder le réseau Internet

Les professionnels de l’IT en Ukraine travaillent sans relâche et en courant des risques énormes pour garder l’infrastructure réseau en état de marche, et permettre à leur pays de rester connecté à Internet pendant l’invasion russe. Lire la suite

-

Actualités

04 mars 2022

MWC 2022 : les fournisseurs IT bien partis pour coloniser les télécoms

Dell et VMware proposent aux opérateurs de virtualiser les fonctions 5G des équipementiers sur des serveurs peu chers, légers et plus faciles à maintenir. Une technique qui pourrait chambouler le marché des télécoms. Lire la suite

-

Projet IT

23 févr. 2022

Navires autonomes : l’expérience des Norvégiens, pionniers du secteur

La Norvège est la championne du développement de navires autonomes et tout le monde devrait prêter attention aux dernières avancées de ses chercheurs. Lire la suite

-

Actualités

09 févr. 2022

AWS devient opérateur de réseaux 5G privés

Le service Private 5G se veut plug’n’play : après avoir souscrit en ligne, AWS envoie les antennes, le serveur de communication et les cartes SIM pour couvrir un site industriel ou un campus. Lire la suite

-

Actualités

08 févr. 2022

Chez Thales, l’industrie 4.0 passe aussi par les smartphones

Si le groupe français spécialisé dans l’aérospatiale, la cybersécurité et la défense s’équipe de terminaux Samsung, ce n’est pas seulement pour répondre aux usages nomades de ses opérateurs. C’est aussi et surtout pour résoudre un problème d’accès aux données. Lire la suite

-

Conseil

31 janv. 2022

Réseaux télécoms : comprendre la future 5G-SA

La 5G Standalone (« autonome ») est le nouveau nom de la 5G telle qu’elle aurait dû être au départ : optimisant le trafic, autorisant des connexions haut débit privées, supportant les objets connectés. Seuls 20 % des opérateurs vont la déployer d’ici à 2024. Lire la suite

par- Yann Serra, LeMagIT

- Dan Jones

-

Projet IT

25 janv. 2022

Suez Eau France se blinde avec un bastion certifié par l'Anssi

Poussée par la réglementation, l’entreprise met en place le bastion de Wallix tout en retaillant son réseau. De quoi sécuriser l'administration de ses systèmes, et notamment les plus critiques, ceux relevant de l'opérationnel. Lire la suite

-

Actualités

18 janv. 2022

À Bruxelles, Huawei mise sur la transparence totale

Sévèrement impacté par le boycott américain, le constructeur chinois invite toutes les entreprises européennes à venir le voir pour décortiquer la fiabilité de ses codes sources. Lire la suite

-

Actualités

21 déc. 2021

IoT : la crise sanitaire a ralenti le marché MtoM en France

Dans son rapport annuel 2020 consacré au marché des entreprises, l’observatoire de l’Arcep note une augmentation des souscriptions aux forfaits mobiles en France, mais une baisse de l’accroissement annuel net des cartes MtoM. Le marché français du MtoM a bien pris un coup pendant la crise et la tendance observée en 2021 n’apparaît pas à la hausse. Lire la suite

-

Projet IT

10 déc. 2021

Réseau : Volkswagen teste la 5G privée pour piloter son usine

Le constructeur automobile a mis en place un équipement Nokia sur son site de Wolfsburg afin d’évaluer le pilotage des robots d’assemblage. Lire la suite

-

Actualités

27 sept. 2021

Telehouse s’installe à Marseille

L’hébergeur Interxion ne règne plus en maître sur la cité phocéenne, d’où partent les câbles sous-marins qui alimentent en contenus l’Asie, l’Inde et le Moyen-Orient. Lire la suite

-

Guide

09 août 2021

Tour d’horizon des infrastructures réseau en France métropolitaine

Au-delà des chiffres et des cartes de l’Arcep, ce guide essentiel dresse un bilan de la situation des infrastructures réseau disponibles sur le territoire métropolitain, qu’il s’agisse des liaisons terrestres, des zones encore blanches ou des antennes 5G. Lire la suite

-

Conseil

29 juil. 2021

Comment Pegasus s’infiltre dans un iPhone

Cet article résume les rapports techniques publiés par Amnesty International, Citizen Lab et Lookout sur les méthodes employées par le logiciel espion pour contaminer un iPhone, en prendre le contrôle et extraire ses données. Lire la suite

-

Actualités

22 juil. 2021

Panne des numéros d’urgence : la chronologie qui accable Orange

Selon le rapport présenté le 22 juillet par le gouvernement, Orange a commis trois fautes : il a mal configuré ses équipements, l’a fait sans prendre de précautions et a été le dernier à réagir. Lire la suite

-

Actualités

16 juil. 2021

Réseau 5G : Orange expérimente à présent son automatisation

L’opérateur lance le projet Pikéo pour se bâtir une expertise hors pair dans les réseaux 5G qui s’auto-réparent. L’enjeu sera de répondre aux projets les plus critiques en France comme à l’international. Lire la suite

-

Actualités

18 juin 2021

Réseaux : Terralpha allume 20 000 km de nouvelles fibres en France

La nouvelle filiale de SNCF Réseau commercialise les dizaines de térabits/s de bande passante qu’offrent les fibres installées sous les rails. L’accès se fait depuis les datacenters de Telehouse. Lire la suite

-

Actualités

29 mars 2021

Exclusif : « Une Freebox Pro sur deux sera vendue par des partenaires B2B » (Kévin Polizzi)

Et maintenant, les entreprises. Ce mardi 30 mars, Jaguar Network dévoile une nouvelle stratégie qui vise à faire de la Freebox Pro un équipement SD-WAN pour les intégrateurs, au-delà des réseaux d’Iliad. Lire la suite

-

Actualités

24 mars 2021

Télécoms : Free lance une fibre à petit prix pour les petits pros

L’opérateur Free – ou plutôt sa société cousine Jaguar Network – part à la conquête des entreprises avec une offre à 50 €/mois. Plus que chambouler Orange, elle devra se faire une place sur un marché TPE déjà très fourni. Lire la suite

-

Conseil

19 mars 2021

Les 5 clés d’une reprise d’activité à l’ère du télétravail et du cloud

La crise pandémique a rendu les entreprises plus tributaires du télétravail et du cloud. Ces deux sujets étaient vus comme des solutions de secours. Leur généralisation modifie les plans de reprise d’activité. Lire la suite

-

Actualités

18 mars 2021

Nokia pourrait licencier 11 % de ses équipes pour se transformer

L’équipementier européen entend recentrer son activité sur les boîtiers réseau télécom virtuels, à savoir des logiciels qu’il installerait dans les clouds américains. Une stratégie a priori inspirée par Accenture. Lire la suite

par- Antone Gonsalves, Director of News

- Yann Serra, LeMagIT

-

Actualités

03 mars 2021

Réseaux : avec Acacia, Cisco veut conquérir les acteurs du cloud

Les fournisseurs de service en ligne boudent les solutions sur étagère de l’équipementier. Pour renouer avec eux, Cisco a donc racheté pour 4,6 mds $ l’acteur qui les fournit en interconnexions. Lire la suite

par- Antone Gonsalves, Director of News

- Yann Serra, LeMagIT

-

Actualités

23 févr. 2021

Starlink : l’Internet des campagnes américaines autorisé à balayer la France

Conçus pour apporter Internet aux 157,3 millions d’Américains privés de haut débit, les satellites de SpaceX passeront au-dessus de la France. L’Arcep accepte les ondes de cette offre redondante. Lire la suite

-

Actualités

16 févr. 2021

Ces mystérieuses entreprises qui se font attribuer des blocs IPv4

Les pérégrinations des sites Web du ransomware Egregor font émerger un petit groupe d’entreprises dirigées par la même personne et dont certaines des adresses IP ne semblent pas toujours utilisées à des fins légitimes. Lire la suite

-

Projet IT

27 janv. 2021

Télécom : le village de Cassen et son périple pour sortir de la zone blanche

Seuils de couverture pas assez bas pour être épaulé par l’état, opérateur qui essaie de doubler son installateur de pylône, procédures administratives qui traînent… Dans les Landes, on aura tout entendu pour avoir le téléphone. Lire la suite

-

Actualités

20 janv. 2021

En trois mois, les opérateurs ont déjà installé 7 929 fausses antennes 5G

Plus de huit sites « 5G » sur dix seraient en réalité équipés d’anciennes antennes 3G ou 4G, mises à jour pour être compatibles avec le nouveau protocole, mais très en deçà des débits attendus. Lire la suite

-

Actualités

18 janv. 2021

Infrastructures Internet : France-IX fusionne avec Rezopole

Les entreprises auront désormais plus de débit à l’échelle régionale et un meilleur accompagnement au niveau national. Lire la suite

-

Actualités

27 oct. 2020

Paris bientôt seconde ville la plus interconnectée d’Europe ?

TeleHouse compte investir 1 milliard d’euros pour muscler la connectivité de ses datacenters européens. Ces travaux devraient notamment servir à véhiculer à Paris plus de trafic qu’à Londres et Amsterdam. Lire la suite

-

Definition

05 oct. 2020

Private Branch Exchange (PBX)

Un PBX (Private Branch Exchange), ou autocommutateur téléphonique privé, est un système téléphonique privé d'entreprise. Lire la suite

-

Actualités

29 sept. 2020

5G : l’ouverture des enchères pose trois questions économiques

Pourquoi les opérateurs français vont-ils acheter moins cher leurs fréquences que leurs voisins européens ? Pourquoi les industriels sont-ils exclus ? Et à quoi servent véritablement ces fréquences ? Lire la suite

-

Conseil

26 août 2020

Network Slicing ou réseau privé : quelle technique 5G pour qui ?

Sur fond de qualité de service, les prochaines offres mobiles s’accompagneront d’options techniques inédites pour les entreprises. Lire la suite

par- Jennifer English, Editorial Director

- Yann Serra, LeMagIT

-

Definition

11 août 2020

Web 3.0

Le Web 3.0 est la troisième génération des services Internet pour les sites Web et les applications. Lire la suite

-

Conseil

19 juin 2020

Pourquoi le Wifi-6 est-il un meilleur Wifi que l’actuel 802.11ac ?

Les équipements Wifi-6 reposent sur des composants dont la faible latence rend possible une réduction inédite des interférences. Une app existe pour vérifier combien les bornes précédentes en sont incapables. Lire la suite

par- Lee Badman

- Yann Serra, LeMagIT

-

Opinion

12 mai 2020

Cybersécurité : quand internet envahira l’espace

Alors que les opérateurs s’activent à déployer les réseaux fibres pour les résidentiels et dans les zones encore dépourvues de haut débit, nous sommes à l’aube d’une nouvelle génération d’accès avec les offres Internet par satellite à haut débit – pour les entreprises et les particuliers – qui vont envahir très prochainement l’espace. Lire la suite

-

Actualités

16 avr. 2020

Supermicro veut peupler les futures antennes 5G de mini-serveurs

Après un modèle 1U destiné à mettre de l’informatique dans les boutiques, le fabricant décline sa gamme SuperServer pour le edge en une version qui répond aux impératifs des télécoms. Lire la suite

par- Yann Serra, LeMagIT

- Garry Kranz, Staff Writer

-

Actualités

02 avr. 2020

PME face au télétravail : le VPN devient l’objet de tous les maux

Perdues face à des accès sous-dimensionnés vers leurs SI internes, les PME tentent de reconnecter leurs salariés confinés avec des solutions qui sont hélas peu adaptées. Lire la suite

-

Definition

01 avr. 2020

Gigabit Ethernet

Gigabit Ethernet est une technologie de transmission qui s'appuie sur le format de trame et protocole Ethernet, utilisé dans les réseaux locaux (LAN, Local Area Network). Lire la suite

-

Definition

01 avr. 2020

NVMe over Fibre Channel (NVMe over FC) ou norme FC-NVMe

NVMe over FC (Nonvolatile memory express over Fibre Channel) est une spécification technologique, implémentée par le biais de la norme FC-NVMe (Fibre Channel-NVMe). Lire la suite

-

Conseil

23 mars 2020

Quatre conseils pour sécuriser le travail à distance

Il n’est bien sûr pas question de laisser les télétravailleurs compromettre la sécurité de son entreprise. Voici donc quelques conseils pour éviter cela sur fond de progression explosive du recours au télétravail en pleine pandémie. Lire la suite

-

Actualités

22 mars 2020

Le confinement va massivement pousser les entreprises dans le cloud

La généralisation du télétravail met brutalement en lumière le sous-dimensionnement des VPNs et des serveurs de VDI. Le cloud apparaît comme la solution de repli pour renouer avec les performances. Lire la suite

-

Actualités

19 mars 2020

Télétravail : les réseaux tiennent le coup, pas les services

Les opérateurs ont musclé les tuyaux, plus particulièrement dans les centres névralgiques qui les interconnectent avec les applications en ligne. Les serveurs, en revanche, sont sous-dimensionnés. Lire la suite

-

Actualités

02 mars 2020

L’Europe se lance dans la normalisation d’un réseau fibre F5G

F5G doit standardiser des infrastructures en 10 Gbit/s, mais aussi le transport des flux vers les antennes 5G. En filigrane, les bornes Wifi-6 seront surveillées et le Chinois Huawei semble aux commandes. Lire la suite

-

Actualités

24 févr. 2020

Haut débit : Nordnet revendique desservir tout le pays en 30 Mbit/s

Alors que le gouvernement lance un énième plan pour fibrer tout le territoire d’ici à 2025, l’opérateur a déjà de nouvelles offres satellite et radio qui connectent les endroits les moins accessibles. Lire la suite