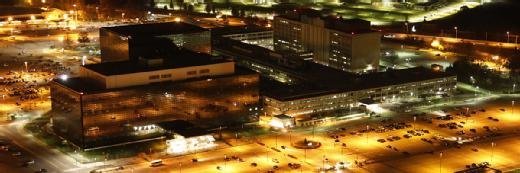

Le groupe Equation, une émanation de la NSA ?

Kaspersky Labs a levé le voile sur Equation, un groupe de pirates qui serait en activité depuis près de vingt ans. Reuters fait le lien avec l’agence américaine du renseignement.

Kaspersky Labs vient de mettre en lumière les activités d’un groupe nommé Equation, actif depuis près de vingt ans et à l’origine de l’infection d’ordinateurs dans une trentaine de pays. Dans un communiqué, l’éditeur affirme voir là un « acteur qui surpasse tout ce qu’il y a de connu en termes de complexité et de sophistication techniques ».

Pour lui, le groupe Equation est en activité depuis au moins 2001 et utilise « un arsenal puissant de chevaux de Troie », dont quelques uns qu’il a nommé : EquationLaser, qui remonte au moins à 2001, DoubleFantasy, EquationDrug, Fanny, ou encore TripleFantasy et GrayFrish 2.0 pour les plus récents.

Viser les firmwares des disques durs

Mais Kaspersky relève surtout une capacité, inédite, développée par ce groupe : « deux modules qui permettent de reprogrammer le firmware de disques durs de plus d’une douzaine de marques populaires ». Ces deux modules permettent d’atteindre les objectifs suivants : « un niveau de persistance extrêmement élevé qui aide à survivre au formatage de disque et à la réinstallation de système d’exploitation », d’une part, et « la capacité de créer une zone invisible, persistante, cachée au sein du disque dur », d’autre part. Cette dernière zone pouvant être utilisée pour exfiltrer discrètement des données.

Western Digital, Seagate et Micron ont indiqué n’avoir aucune connaissance d’un tel logiciel malveillant. Toshiba et Samsung ont refusé de commenter et IBM n’a pas répondu aux sollicitations. Selon Kaspersky, le groupe Equation réserve ces capacités à ses cibles les plus précieuses.

Attaquer les réseaux isolés

Le logiciel malveillant Fanny a en outre retenu l’attention des experts de Kaspersky : « son principal but est de cartographier les réseaux isolés, et d’exécuter des commandes sur ces réseaux ». Le tout en s’appuyant sur un « mécanisme unique de commande et de contrôle par USB » qui permet à l’attaquant de passer outre l’isolation matérielle offerte par la déconnexion. Là, « une clé USB infectée avec une zone de stockage cachée était utilisée pour collecter des informations système de base d’un ordinateur non connecté à Internet et de les envoyer au centre de commande et de contrôle une fois la clé connectée à un ordinateur infecté par Fanny et doté d’une connexion à Internet ». Un procédé qui rappelle le mode supposé d’infection par Stuxnet.

Et justement, selon Kaspersky, « il existe des liens solides indiquant que le groupe Equation a interagit avec d’autres groupes puissants, tels que ceux des opérateurs de Stuxnet et de Flame [ou encore de Duqu] », mais en position de supériorité : « le groupe Equation a eu accès aux vulnérabilités inédites avant qu’elles ne soient utilisées pour Stuxnet et Flame ».

Des cibles de haut niveau

Selon l’éditeur, le groupe Equation a jusqu’ici principalement visé des gouvernements et des représentations diplomatiques, des opérateurs télécoms, des industriels de l’aérospatiale, de l’énergie, de la recherche nucléaire, le gaz et le pétrole, les nanotechnologies, etc. Et sans surprise, les entreprises développant des technologies de chiffrement.

Kaspersky s’est refusé à mettre en cause directement un pays. Mais les liens évoqués avec Stuxnet pointent en direction des Etats-Unis. Et selon un ancien employé de la NSA interrogé par Reuters, « l’analyse de Kaspersky est correcte et les personnes travaillant encore pour l’agence accorde autant de valeur à ces programmes d’espionnage qu’à Stuxnet ». Selon une autre source retirée du milieu du renseignement, « la NSA a développé les techniques évoquées pour cacher des logiciels malveillants dans les disques durs ». L’agence américaine du renseignement s’est pour l’heure refusée à commenter.

Pour approfondir sur Cyberdéfense

-

![]()

Slingshot : le renseignement américain grillé plus vite qu’avec Stuxnet

-

![]()

EXCLUSIF: « Il n’est pas confirmé que ce soit le PC domestique d’un agent de la NSA », Kaspersky

-

![]()

Maliciels de la NSA : l’enquête interne de Kaspersky livre de premiers résultats

-

![]()

Kaspersky, victime de l’efficacité de ses outils ?