La culture de la sécurité peine à se diffuser aux comptes intermédiaires

La branche recherche de la division sécurité d’IBM, l’X-Force, vient de rendre son rapport sur les menaces informatiques pour l’année 2009. Un tableau qui n’a guère de quoi susciter d’enthousiasme. Surtout au regard des explications de Loïc Guézo, expert sécurité d’IBM en France : si les grands comptes semblent avoir bien intégré la culture de la sécurité informatique, c’est beaucoup moins net lorsqu'on descend en taille d’entreprise.

En volume, le nombre de vulnérabilités découvertes sur les applications de type client lourd n’a pas progressé en 2009. C’est l’un des principaux enseignements de cette édition du rapport de l’X-Force d’IBM sur les menaces informatiques. En fait, à 6 601, ce nombre de nouvelles vulnérabilités est même en recul par rapport à 2008, à un niveau comparable à celui de 2007. De quoi se réjouir ? Pas tant que ça.

Des entreprises encore à la traine

D’une part, la part des vulnérabilités non corrigées n’a guère évoluée par rapport à 2008 : 52 % des failles restent sans correctif durant l’année de leur découverte. Bref, les éditeurs semblent avoir encore du pain sur la planche. Mais ce ne sont pas les seuls. Loïc Guézo, expert sécurité d’IBM France, relève que « les grands comptes savent gérer les correctifs et leur application jusqu’au niveau des systèmes d’exploitation, avec leurs outils de patch management. » Au-delà, au niveau des applications donc, ce serait plus aléatoire. Conséquence : « les pirates se concentrent sur le côté client. »

Chez les PME et les TPE, la situation ne semble pas meilleure. Mais « beaucoup d’efforts sont faits dans cette direction, notamment depuis la création de l’ANSSI. Elle a lancé beaucoup d’opérations de communication dans ce sens. Cela dit, on touche à une question d’éducation de masse. C'est une problématique de société tout entière. »

Le Web, victime de développements mal maîtrisés

Sur le Web, le côté serveur reste vulnérable. En 2009, le nombre de vulnérabilités découvertes pour les applications Web a dépassé les 18 000. Mais la prise de conscience semble là : « 2009 marque une inflexion ; les entreprises ont commencé à bien se protéger des attaques par injection SQL, désormais dépassées par le Scripting inter-sites. »

Sur le Web, le côté serveur reste vulnérable. En 2009, le nombre de vulnérabilités découvertes pour les applications Web a dépassé les 18 000. Mais la prise de conscience semble là : « 2009 marque une inflexion ; les entreprises ont commencé à bien se protéger des attaques par injection SQL, désormais dépassées par le Scripting inter-sites. »

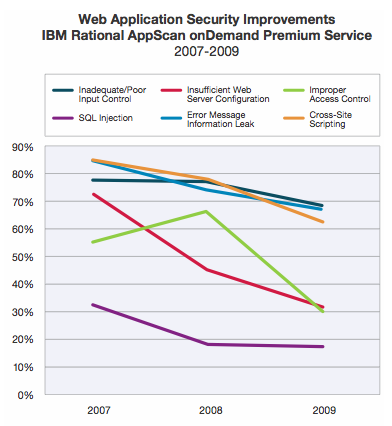

Reste que, si les grandes plateformes du Web sont clairement de plus en plus sûres, il n’en va pas de même de leurs modules d’extension – qui regroupent à eux seuls 81 % des vulnérabilités recensées pour les principales plateformes applicatives du Web. « Il y a là un problème de qualité logicielle », estime Loïc Guézo. Et de souligner que, pour lui, « tout développement logiciel doit prendre en compte la sécurité – bien que ce ne soit malheureusement pas le cas. En tant qu’entreprise, il faut être prudent. Ce qui pose le problème de la vérification du code ; cela doit être précisé noir sur blanc dans le cahier des charges. » S’appuyant sur les résultats de son service d’analyse statique de code AppScan OnDemand, IBM relève tout de même de nets progrès en la matière : « il y a plusieurs aspects, dont la sécurité des données et l’image de l’entreprise. Mais, globalement, de plus en plus d’entreprises cherchent à être proactives sur ce terrain », constate Loïc Guézo.

Les données personnelles, nouvel eldorado du crime

Mais, derrière les applications Web et leurs exploitants, ce sont les particuliers qui semblent tout particulièrement menacés. Et Loïc Guézo de souligner « une forte augmentation des liens malicieux » : +345 % par rapport à l’année précédente, selon le rapport. En termes d’hébergement de liens malicieux, les Etats-Unis seraient largement repassés en tête, devant la Chine, à 60 % contre 20 % pour son challenger immédiat. La France, elle, se contente d’un peu plus de 2 %, contre près de 4 % pour le Royaume-Uni. Mais Loïc Guézo s’inquiète surtout du retour en force du phishing, après un repli très marqué entre l’automne 2008 et le printemps 2009. Avec une cible en particulier : « le secteur de la banque et des services financiers, pour capturer des données personnelles. »

| Les anonymiseurs, une menace en devenir ? |

| Dans son rapport annuel, l’X-Force ne s’attarde que relativement peu sur ce que Loïc Guézo considère comme un phénomène encore assez « anecdotique » : les anonymiseurs, ces services Web qui permettent de contourner les mesures de restrictions d’accès des proxy Web des entreprises. Pour le spécialiste sécurité d’IBM France, « la majorité des utilisateurs des grandes entreprises sont conscients des risques. On observe peu de tentative de contournement [des dispositifs de filtrage], même s’il y a toujours des irréductibles, des experts techniques un peu inconscients. » La difficulté, c’est qu’à moins de bloquer l’intégralité du domaine .cc – de plus en plus prisé par les éditeurs de ces services –, c’est un peu le jeu du chat et de la souris : dans son rapport annuel, l’X-Force relève que le dépôt d’un nom de domaine en .cc est gratuit ; du coup, les éditeurs d’anonymiseurs n’hésitent à multiplier les noms de domaines pour mettre en échec les tentatives de filtrage. Mais, à la clé, c’est une bonne partie de la stratégie de sécurité de l’entreprise qui peut être mise en défaut. |