Nabugu - stock.adobe.com

Passerelles mail vulnérables de Barracuda : des portes dérobées pour échapper aux corrections

Les investigations additionnelles de Mandiant montrent que les attaquants étaient préparés aux efforts de remédiation de l’équipementier, y compris au remplacement des appareils compromis.

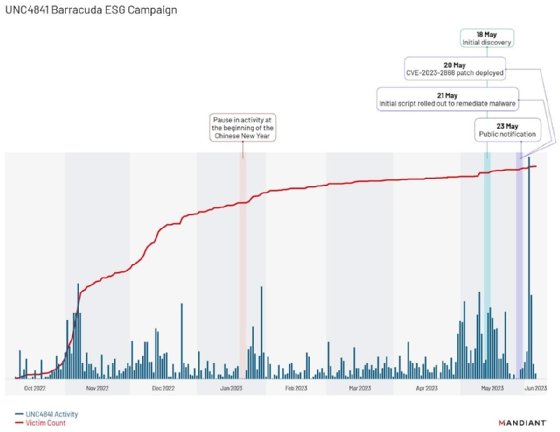

Un acteur malveillant lié à la Chine a déployé des portes dérobées pour entraver les efforts de remédiation lors d’une campagne d’exploitation d’une vulnérabilité affectant les appliances de sécurité mail de Barracuda Networks. Une campagne démarrée en 2022.

En mai, Barracuda Networks a révélé une vulnérabilité inédite, référencée CVE-2023-2868, affectant sa passerelle de sécurité du courrier électronique (ESG) et ayant été exploitée lors d’attaques contre ses clients à partir d’octobre 2022. Les enquêtes menées en réponse aux incidents par Mandiant, la CISA et le FBI ont par la suite conduit à attribuer la campagne à un acteur malveillant lié au gouvernement chinois, ainsi qu’à déterminer que toutes les appliances ESG affectées devaient être immédiatement remplacées, car les correctifs publiés en mai étaient insuffisants.

Cependant, Mandiant a déterminé que le groupe qu’il suit sous la référence UNC4841 avait anticipé l’appel au remplacement et à d’autres efforts de remédiation. Dans un nouveau billet de blog, les chercheurs de Mandiant ont mis en évidence les portes dérobées que les attaquants ont utilisées pour maintenir leur présence dans les organisations ciblées. Les chercheurs ont nommé les trois familles de code Skipjack, Depthcharge et Foxtrot/Foxglove. Et de relever qu’elles étaient déployées au cas où la campagne serait compromise, ce qui s’est produit lors de la divulgation en mai.

Plus notablement, les portes dérobées faisaient partie d’une « seconde vague d’attaques, non divulguée auparavant » qui a commencé début juin et s’est étendue au-delà des variantes de logiciels malveillants découvertes et révélées par la CISA fin juillet. L’activité observée lors de la seconde vague était la plus importante que Mandiant ait identifiée au cours de toute la campagne.

« Plus précisément, UNC4841 a déployé un nouveau malware inédit conçu pour maintenir sa présence au sein d’un petit sous-ensemble de cibles prioritaires compromises soit avant la sortie du correctif, soit peu de temps après les conseils de remédiation de Barracuda », écrivent les chercheurs de Mandiant.

Ils soulignent la sophistication et l’adaptabilité de UNC4841, mises en évidence par son utilisation de logiciels malveillants inédits pour des cibles de haute priorité. Ces cibles étaient principalement constituées d’entités gouvernementales, ce qui correspond à l’attribution de cyberespionnage.

« Mandiant estime que, au moment de la rédaction, un nombre limité de victimes précédemment touchées restent à risque en raison de cette campagne », peut-on lire.

Plus de portes dérobées

Selon Mandiant, Skipjack était la porte dérobée la plus largement déployée, ainsi que celle associée au plus de variantes. Elle a été observée sur environ 5,8 % de toutes les appliances ESG compromises et ciblait principalement les organisations gouvernementales et technologiques.

Mandiant a d’abord observé l’utilisation de Depthcharge, que la CISA suit sous la référence Submarine, le 30 mai. Barracuda a initialement révélé la vulnérabilité inédite ESG le 23 mai. Le 6 juin, Barracuda a émis un avis d’action exhortant ses clients à remplacer immédiatement leurs appareils.

« Mandiant a observé UNC4841 déployer rapidement DEPTHCHARGE sur des cibles sélectionnées suite à l’annonce de Barracuda indiquant que RMA [autorisation de retour de marchandise] était l’action de réponse recommandée », indique le billet. « Cette capacité et son déploiement suggèrent que UNC4841 avait anticipé et était préparé pour les efforts de remédiation avec des outils et des TTPs [tactiques, techniques et procédures, N.D.L.R.] conçus pour leur permettre de persister sur des cibles de grande valeur ».

Les chercheurs ont relevé que les victimes ciblées par Depthcharge étaient une priorité pour UNC4841. Cela recouvrait notamment des entités gouvernementales américaines – mais pas uniquement –, ainsi que le secteur technologique. Mandiant n’a observé le déploiement de Depthcharge que sur environ 2,64 % des appliances ESG compromises. Présenté sous la forme d’une bibliothèque d’objets partagés Linux et préchargé dans le démon SMTP de Barracuda, Depthcharge a été créé pour perturber les tentatives des victimes de restaurer à partir de sauvegardes.

La troisième famille de logiciels malveillants, connue sous la référence Foxtrot/Foxglove, n’a été utilisée que contre des organisations gouvernementales ou liées au gouvernement et que Mandiant a qualifiées de « cibles de haute priorité pour la RPC [République Populaire de Chine] ». C’était la seule famille de logiciels malveillants qui n’était pas spécifiquement conçue pour les appareils Barracuda ESG et qui pouvait être utilisée sur d’autres dispositifs basés sur Linux. Les attaquants ont exploité Foxtrot pour le déplacement latéral et le vol d’identifiants.

Déplacement latéral vers OWA

L’analyse approfondie de Mandiant sur les TTPs de UNC4841 a également éclairé sur les méthodes de reconnaissance et de déplacement latéral du groupe, suite à la divulgation par Barracuda de la vulnérabilité CVE-2023-2868. L’enquête a révélé que les attaquants se sont déplacés latéralement pour cibler « mstore », un emplacement de stockage temporaire sur les appareils ESG, afin de collecter des identifiants. Certains de ces identifiants étaient liés à Outlook Web Access, qui a également été ciblé par un acteur à nexus chinois dans des attaques distinctes et récentes contre les clients de Microsoft, y compris des agences gouvernementales américaines.

« Dans plusieurs cas, Mandiant a repéré des identifiants en clair contenus dans le contenu de message stockés sur l’ESG et que UNC4841 a ensuite utilisés pour accéder avec succès au compte via Outlook Web Access (OWA) dès la première tentative », explique le billet de blog.

Mandiant estime que la tactique était utilisée pour maintenir une persistance sur les boîtes aux lettres compromises des victimes, dans le but de collecter des informations suite à la remédiation de Barracuda.

Malgré le déploiement de portes dérobées pour maintenir la persistance, l’enquête a également révélé de bonnes nouvelles. Depuis que Barracuda a publié le correctif le 20 mai, Mandiant assure ne pas avoir identifié d’indication de nouvelle exploitation réussie de la vulnérabilité référencée CVE-2023-2868. De plus, seuls 5 % des appliances ESG ont été compromis dans le monde entier.

Pour approfondir sur Cyberdéfense

-

![]()

Campagne Salesloft : Zscaler, Palo Alto, Cloudflare et BeyondTrust allongent la liste des victimes

-

![]()

Anssi : les vulnérabilités Ivanti Cloud Service Access ont fait des victimes en France

-

![]()

Cybermenaces : tout savoir sur Scattered Spider

-

![]()

SAP NetWeaver : une vulnérabilité dont l’exploitation renvoie à la Chine