fledermausstudio - stock.adobe.c

Black Basta : l’outillage développé pour analyser la fuite

LeMagIT a été parmi les premiers à disposer de la fuite d’échanges internes au groupe Black Basta survenue le 20 février. Pour procéder à l’analyse de ces éléments, nous avons commencé à développer quelques outils en interne.

Le 20 février, juste après la mention par Prodaft d’une fuite d’échanges internes au gang de ransomwares Black Basta, LeMagIT a obtenu le fichier correspondant et l’a partagé, en privé, à un groupe restreint d’analystes en renseignement sur les menaces cyber.

Le fichier en question est un JSON mal formé, sans guillemets ni virgules entre les objets. Nous avons développé un premier script Python en assurant le nettoyage afin de pouvoir ingérer les données et traiter les messages individuellement. Ce n’était que le premier d’une série d’outils – encore en évolution à ce jour – dédiés à l’analyse de cette fuite et de son contenu.

Les conversations rapportées dans ces données se sont déroulées dans plusieurs salons virtuels – une centaine – et ont impliqué plusieurs acteurs. Une cinquantaine de pseudonymes sont utilisés, mais ils ne correspondent pas nécessairement à autant d’individus.

Afin de pouvoir procéder à des examens plus granulaires, nous avons élaboré un script Python scindant les échanges par salon virtuel et un autre par pseudonyme.

À cela se sont ajoutés des scripts visant à extraire les adresses bitcoin assorties des pseudonymes des individus les mentionnant et la date correspondante, afin de pouvoir ensuite les contextualiser en établissant qui contrôle chaque adresse, puis qui contrôle chaque adresse d’où sont provenus les fonds ayant été versés.

De son côté, le chercheur Thomas Roccia a développé et publié un notebook Python basé sur Marimo produisant notamment des indicateurs relatifs au niveau d’activité de Black Basta, dans son ensemble, selon les échanges internes du groupe.

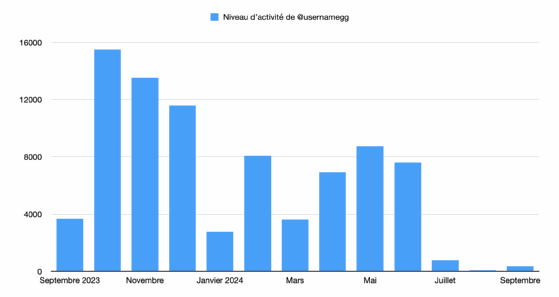

En nous appuyant sur ce travail, nous avons développé un script permettant de suivre l’activité de chaque membre du groupe Black Basta sur la période couverte par la fuite : par membre, nous produisons le décompte des messages émis mois par mois, la liste des salons virtuels auxquels ils ont participé, ainsi que la première date d’activité visible et la dernière.

Ces éléments visent à suivre les allées et venues des individus impliqués, et déterminer leurs périodes d’inactivité relative. Ils permettent également de s’orienter plus rapidement dans la masse de messages, pour enquêter spécifiquement sur chacun des individus impliqués dans les activités du groupe.