Micro-virtualisation : quand Microsoft valide l’approche de Bromium

Avec le Virtual Secure Mode, et un nouveau partenariat, Microsoft valide l’approche de protection du poste de travail de Bromium basée sur la micro-virtualisation.

Avec Windows 10, Microsoft joue modestement la carte de la micro-virtualisation. De fait, son dispositif Virtual Secure Mode (VSM) s’appuie sur Hyper-V pour isoler dans un conteneur le processus lsass.exe, et réduire ainsi le risque de vol d’identifiants. Le conteneur – ou micro-machine virtuelle – est quant à lui notamment sécurisé en s’appuyant sur la puce TPM de l’ordinateur et les fonctions de virtualisation du processeur.

Cette approche de la sécurisation du poste de travail basée sur la micro-virtualisation s’est d’abord trouvée chez Bromium, fondé en 2012 par Simon Crosby, ancien directeur technique de XenServer - même si elle faisait déjà l'objet d'importants travaux de recherche depuis plusieurs années.

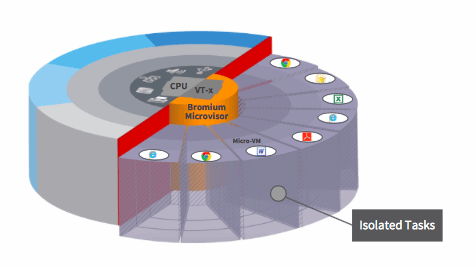

Mais l’approche de Microsoft pour Windows 10 consiste à isoler, dans une chambre forte, un processus de confiance donnant accès à des données à forte valeur ajoutée. Celle de Bromium est inverse : les micro-machines virtuelles, gérées par son hyperviseur allégé et basé sur Xen, sont utilisées pour isoler des processus auxquels il est impossible de faire confiance, comme le navigateur Web, par exemple. Ces processus n’ont alors aucun accès direct au système d’exploitation, ni à ses API, et ne voient que ce que l’on veut leur donner à voir. Une façon de couper l’herbe sous le pied des attaquants avec une mise en bac à sable durcie en s’appuyant sur les capacités matérielles des processeurs en matière de virtualisation.

C’est ainsi que Bromium et Microsoft peuvent se vanter, dans un communiqué, de « collaborer » autour de Windows 10, pour « fournir le poste de travail le plus sûr au monde et aider à éliminer les brèches en entreprise ».

Dans le même communiqué, Jim Alkove, directeur partenaire en charge de la gestion du programme sécurité et entreprise de la division Windows et terminaux de Microsoft, se félicite : « nous sommes enthousiastes de voire notre partenaire sécurité Bromium compléter les capacités natives de sécurité de Windows 10 avec des solutions de micro-virtualisation pour aider nos clients à éliminer des vecteurs d’attaque supplémentaires ».

Dans la pratique, il n’y a pas là grand chose de nouveau. Bromium n’a pas attendu Windows 10 pour exister. Dans un livre blanc, l’éditeur rappelle d’ailleurs que son offre est adaptée à Windows 7 et 8, et qu’il compte parmi ses clients trois des 5 plus grandes banques en Amérique du Nord ou encore « plusieurs agences gouvernementales aux Etats-Unis ».

La nouveauté est à chercher plus en profondeur. Pour Ian Pratt, Pdg et co-fondateur de Bromium ce partenariat avec Microsoft, et le recours à la micro-virtualisation par l’éditeur pour VSM, constitue « la validation de micro-virtualisation comme fondation pour le futur de la sécurité du poste de travail ».

Joint par téléphone, Simon Crosby ne voit pas les choses différemment. Pour lui, la micro-virtualisation s’affirme là comme « une façon puissante » d’améliorer la sécurité et l’efficacité des systèmes d’exploitation : « elle est validée comme base de construction pour les systèmes », mais également comme avenir de la virtualisation.

Et de souligner au passage que le passé de Jim Alkove n’est peut-être pas étranger au choix de Microsoft avec VSM : entre août 2008 et fin 2013, il a dirigé l’équipe chargée de la sécurité des activités interactives de Microsoft, à commencer par Xbox. Et la console de jeu de Microsoft utilisait déjà la virtulisation ; la Xbox One s’appuie sur une version allégée d’Hyper-V.

Mais alors pourquoi Microsoft n’est-il pas allé plus loin dans l’usage de la virtualisation au sein de Windows 10 ? Peut-être pour les mêmes raisons que celles qui font que Bromium semble très loin d’envisager toute migration sur Hyper-V... Sans répondre ouvertement à ces deux questions, Simon Crosby souligne l’avance de µ-Xen, un hyperviseur taillé pour la micro-virtualisation et fort de plus de trois ans de développement : « c’est le plus avancé aujourd’hui et le plus léger, notamment grâce à la suppression de toutes les capacités d’émulation ». Une légèreté qui a notamment l’avantage de fournir une base de code sûre connue.