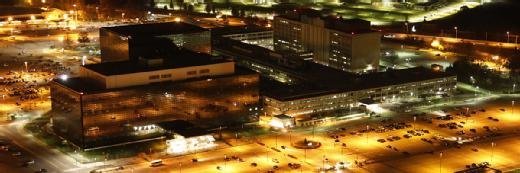

La NSA étale à nouveau ses vulnérabilités

L’agence américaine a été victime d’une fuite de données en 2015. Des révélations qui soulignent encore une fois la perméabilité d’une organisation qui ne peut pas se le permettre.

Selon le Wall Street Journal, l’agence américaine du renseignement, la NSA, a été victime d’une énième fuite de données. Nos confrères affirment ainsi que des pirates russes sont parvenus à mettre la main de données « hautement confidentielles » en 2015 portant sur les techniques d’infiltration de réseaux tiers de l’agence, jusqu’à des échantillons de code malveillant. L’incident n’aurait toutefois été découvert qu’au printemps 2016.

Ce nouvel incident trouverait son origine dans une faille de l’organisation de la sécurité informatique de la NSA : l’un de ses employés – selon le New York Times, qui contredit ainsi le Wall Street Journal – aurait ramené chez lui les données en question, pour les copier sur son ordinateur domestique. Lequel aurait alors été compromis.

L’affaire n’est pas là sans rappeler celle d’Edward Snowden, dont on apprenait en novembre 2016 qu’il avait utilisé les identifiants de collègues sur une base d’espionnage de Hawaii pour accéder aux données qu’il allait plus tard rendre publiques. Une question, là encore, de culture interne peu rigoureuse, mais aussi de politique de contrôle des accès et des droits. Mais plus tôt, l’incident avait également mis en exergue l’incapacité de la NSA à déployer un système de prévention des fuites (DLP) développé par Raytheon, sur son site d’Hawaii. Ce nouvel incident de 2015 relance clairement ces questions.

Et ce n’est pas comme d’autres éléments de l’arsenal de la NSA n’avaient pas été eux aussi dérobés… Le groupe Shadow Brokers a en effet rendu publics, depuis 2016, plusieurs outils développés par le groupe Equation, très fortement soupçonné d’être lié à l’agence américaine. Certains d’entre eux sont depuis devenus très populaires parmi les pirates, et tout particulièrement Eternal Blue et Double Pulsar, utilisé bien au-delà du désormais célèbre ransomware WannaCry. On peut bien sûr penser au faux rançongiciel NotPetya, mais également les maliciels bancaires Emotet et TrickBot.

Pour l’heure, il n’est pas clair si la fuite de 2015 est liée ou pas à la campagne des Shadow Brokers, mais ce n’est pas tout. L’an passé, le sous-traitant de la NSA Harold Martin a été arrêté pour avoir ramené chez des documents classifiés. Et l’été dernier, un autre sous-traitant, Reality Winner, a été accusée d’avoir révélé des documents classifiés liés aux soupçons d’interférence russe dans la campagne présidentielle américaine de l’automne 2016. Alors pour le sénateur républicain Ben Sasse, membre de la commission parlementaire des services armés, « la NSA doit sortir la tête du sable et résoudre ses problèmes de sous-traitants ». Entre autres, manifestement.

What I make from the WSJ article is there is a growing list of NSA ppl (Hal Martin etc.) bringing their work stuff back home.

— Matthieu Suiche (@msuiche) October 6, 2017

D’ailleurs, plusieurs experts ne manquent d’ironiser sur la liste de collaborateurs de l’agence qui « ramènent des choses à la maison ». Une liste qui ne cesse de s’allonger. En fait, pour Gérôme Billois, associé de la practice cybersécurité de Wavestone, « le télétravail sauvage à la NSA, ça ne pardonne pas… »