Le hack de SolarWinds expliqué : Tout ce qu'il faut savoir

Les pirates ont ciblé SolarWinds en déployant un code malveillant (malware) dans son logiciel de surveillance et de gestion informatique Orion, utilisé par des milliers d'entreprises et d'agences gouvernementales dans le monde entier.

L'année 2020 a été marquée par des événements majeurs qui ont bouleversé le monde. Nous étions tous impatients que l'année se termine. Mais alors que l'année 2020 était sur le point de s'achever, elle nous a joué un nouveau tour : le piratage de SolarWinds, l'une des plus grandes atteintes à la cybersécurité du XXIe siècle.

Le piratage de SolarWinds a été un événement majeur, non pas parce qu'une seule entreprise a été victime d'une intrusion, mais parce qu'il a déclenché un incident beaucoup plus important au niveau de la chaîne d'approvisionnement, qui a touché des milliers d'organisations, y compris le gouvernement américain.

Qu'est-ce que SolarWinds ?

SolarWinds est une grande société de logiciels basée à Tulsa (Oklahoma) qui fournit des outils de gestion de système pour la surveillance des réseaux et des infrastructures, ainsi que d'autres services techniques à des centaines de milliers d'organisations dans le monde entier. Parmi les produits de l'entreprise figure un système de surveillance des performances informatiques appelé Orion.

En tant que système de surveillance informatique, SolarWinds Orion dispose d'un accès privilégié aux systèmes informatiques pour obtenir des données sur les journaux et les performances des systèmes. C'est cette position privilégiée et son déploiement à grande échelle qui ont fait de SolarWinds une cible lucrative et attrayante.

Qu'est-ce que le hack SolarWinds ?

Le piratage de SolarWinds est le terme couramment utilisé pour désigner la violation de la chaîne d'approvisionnement qui a impliqué le système SolarWinds Orion.

Dans le cadre de ce piratage, des pirates soupçonnés d'appartenir à un État-nation, identifiés comme un groupe connu sous le nom de Nobelium par Microsoft - et souvent simplement appelés SolarWinds Hackers par d'autres chercheurs - ont accédé aux réseaux, systèmes et données de milliers de clients de SolarWinds. L'ampleur de ce piratage est sans précédent et constitue l'un des plus importants, sinon le plus important, de ce type jamais enregistré.

Plus de 30 000 organisations publiques et privées - y compris des agences locales, étatiques et fédérales - utilisent le système de gestion de réseau Orion pour gérer leurs ressources informatiques. Le piratage a donc compromis les données, les réseaux et les systèmes de milliers de personnes lorsque SolarWinds a fourni par inadvertance la porte dérobée sous la forme d'une mise à jour du logiciel Orion.

Les clients de SolarWinds n'ont pas été les seuls touchés. Le piratage ayant révélé le fonctionnement interne des utilisateurs d'Orion, les pirates pouvaient potentiellement accéder aux données et aux réseaux de leurs clients et partenaires, ce qui a permis aux victimes de s'accroître de façon exponentielle.

Comment le piratage de SolarWinds s'est-il produit ?

Les pirates ont utilisé une méthode connue sous le nom d'attaque de la chaîne d'approvisionnement pour insérer un code malveillant dans le système Orion. Une attaque par la chaîne d'approvisionnement cible un tiers ayant accès aux systèmes d'une organisation plutôt que d'essayer de pirater les réseaux directement.

Le logiciel tiers, en l'occurrence la plateforme SolarWinds Orion, crée une porte dérobée par laquelle les pirates peuvent accéder aux utilisateurs et aux comptes des organisations victimes et se faire passer pour eux. Le logiciel malveillant peut également accéder aux fichiers système et se fondre dans l'activité légitime de SolarWinds sans être détecté, même par les logiciels antivirus.

SolarWinds était une cible parfaite pour ce type d'attaque de la chaîne d'approvisionnement. Le logiciel Orion étant utilisé par de nombreuses multinationales et agences gouvernementales, il suffisait aux pirates d'installer le code malveillant dans un nouveau lot de logiciels distribués par SolarWinds sous la forme d'une mise à jour ou d'un correctif.

Chronologie du piratage de SolarWinds

Voici la chronologie du piratage de SolarWinds :

- Septembre 2019. Des acteurs de la menace obtiennent un accès non autorisé au réseau SolarWinds

- Octobre 2019. Les acteurs de la menace testent l'injection du code initial dans Orion

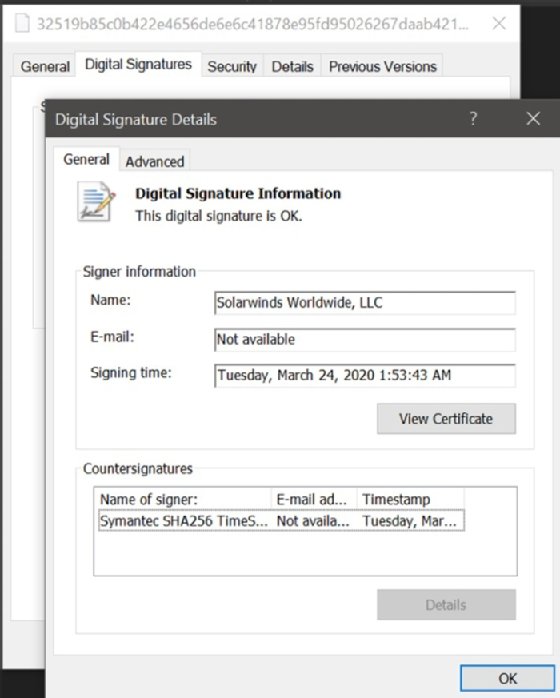

- 20 février 2020. Code malveillant connu sous le nom de Sunburst injecté dans Orion

- 26 mars 2020. SolarWinds commence à envoyer à son insu des mises à jour du logiciel Orion avec un code piraté

Selon un avis du ministère américain de la sécurité intérieure, les versions concernées de SolarWinds Orion sont les versions 2019.4 à 2020.2.1 HF1.

Plus de 18 000 clients de SolarWinds ont installé les mises à jour malveillantes, le logiciel malveillant se propageant sans être détecté. Grâce à ce code, les pirates ont accédé aux systèmes informatiques des clients de SolarWinds, qu'ils ont ensuite pu utiliser pour installer encore plus de logiciels malveillants afin d'espionner d'autres entreprises et organisations.

Qui a été touché ?

Selon les rapports, le logiciel malveillant a touché de nombreuses entreprises et organisations. Même des services gouvernementaux tels que la Sécurité intérieure, l'État, le Commerce et le Trésor ont été touchés, car il a été prouvé que des courriels avaient disparu de leurs systèmes. Des entreprises privées telles que FireEye, Microsoft, Intel, Cisco et Deloitte ont également été touchées par cette attaque.

La violation a d'abord été détectée par la société de cybersécurité FireEye. L'entreprise a confirmé qu'elle avait été infectée par le logiciel malveillant lorsqu'elle a constaté l'infection dans les systèmes de ses clients. FireEye a qualifié le piratage de SolarWinds d'"UNC2452" et a identifié la porte dérobée utilisée pour accéder à ses systèmes par l'intermédiaire de SolarWinds comme étant "Sunburst".

Microsoft a également confirmé avoir trouvé des traces du logiciel malveillant dans ses systèmes, la brèche affectant également ses clients. Des rapports ont indiqué que les propres systèmes de Microsoft avaient été utilisés pour poursuivre l'attaque de piratage, mais Microsoft a démenti cette affirmation auprès des agences de presse. Par la suite, l'entreprise a collaboré avec FireEye et GoDaddy pour bloquer et isoler les versions d'Orion connues pour contenir le logiciel malveillant, afin d'empêcher les pirates d'accéder aux systèmes des clients.

Pour ce faire, ils ont transformé le domaine utilisé par le logiciel malveillant à porte dérobée utilisé dans Orion dans le cadre du piratage de SolarWinds en un kill switch. Le kill switch a servi de mécanisme pour empêcher Sunburst de continuer à fonctionner.

Néanmoins, même avec la mise en place de l'interrupteur d'arrêt, le piratage se poursuit. Les enquêteurs ont beaucoup de données à examiner, car de nombreuses entreprises utilisant le logiciel Orion ne sont pas encore sûres d'être débarrassées du logiciel malveillant à porte dérobée. Il faudra beaucoup de temps avant de connaître toutes les conséquences de ce piratage.

Pourquoi a-t-il fallu tant de temps pour détecter l'attaque de SolarWinds ?

Les attaquants ayant accédé pour la première fois aux systèmes SolarWinds en septembre 2019 et l'attaque n'ayant été découverte ou signalée publiquement qu'en décembre 2020, les attaquants pourraient bien avoir eu 14 mois ou plus d'accès sans entrave.

Le temps qui s'écoule entre le moment où un attaquant est en mesure d'obtenir un accès et le moment où une attaque est effectivement découverte est souvent appelé "dwell time". Selon un rapport publié en janvier 2020 par l'entreprise de sécurité CrowdStrike, la durée moyenne d'attente en 2019 était de 95 jours. Étant donné qu'il s'est écoulé bien plus d'un an entre le moment où les attaquants ont pénétré pour la première fois dans le réseau de SolarWinds et celui où la brèche a été découverte, la durée de l'attaque a dépassé la moyenne.

La question de savoir pourquoi il a fallu tant de temps pour détecter l'attaque de SolarWinds a beaucoup à voir avec la sophistication du code Sunburst et les pirates qui ont exécuté l'attaque.

"L'analyse suggère qu'en gérant l'intrusion par le biais de plusieurs serveurs basés aux États-Unis et en imitant le trafic réseau légitime, les attaquants ont pu contourner les techniques de détection des menaces employées par SolarWinds, d'autres entreprises privées et le gouvernement fédéral", a déclaré SolarWinds dans son analyse de l'attaque.

FireEye, qui a été la première entreprise à signaler publiquement l'attaque, a effectué sa propre analyse de l'attaque de SolarWinds. Dans son rapport, FireEye décrit en détail la série d'actions complexes entreprises par les attaquants pour masquer leurs traces. Avant même que Sunburst ne tente de se connecter à son serveur de commande et de contrôle, le logiciel malveillant effectue un certain nombre de vérifications pour s'assurer qu'aucun outil antimalware ou d'analyse judiciaire n'est en cours d'exécution.

Quel était l'objectif du piratage ?

L'objectif de ce piratage reste largement inconnu. Les raisons pour lesquelles des pirates voudraient s'introduire dans le système d'une organisation sont nombreuses, y compris l'accès à des plans de produits futurs ou à des informations sur les employés et les clients faisant l'objet d'une demande de rançon. On ne sait pas encore quelles informations les pirates ont éventuellement dérobées aux agences gouvernementales. Mais le niveau d'accès semble être vaste et profond.

On suppose que de nombreuses entreprises pourraient être victimes de dommages collatéraux, car l'attaque visait principalement les agences gouvernementales qui utilisent les systèmes de gestion informatique SolarWinds.

Qui est responsable du piratage ?

Les enquêteurs fédéraux et les agents de cybersécurité pensent qu'une opération d'espionnage russe - très probablement le service de renseignement extérieur de la Russie - est à l'origine de l'attaque de SolarWinds.

Le gouvernement russe a nié toute implication dans cette attaque et a publié un communiqué indiquant que "les activités malveillantes dans l'espace d'information contredisent les principes de la politique étrangère russe, les intérêts nationaux et la compréhension des relations interétatiques". Il a également ajouté que "la Russie ne mène pas d'opérations offensives dans le domaine cybernétique".

Ce n'est pas la première fois

Le piratage de SolarWinds est le dernier d'une série d'attaques récentes attribuées à des agents russes. Un groupe russe connu sous le nom de Cozy Bear serait à l'origine d'attaques visant les systèmes de messagerie électronique de la Maison Blanche et du Département d'État en 2014. Le groupe a également été cité comme responsable de l'infiltration des systèmes de messagerie du Comité national démocrate et des membres de la campagne présidentielle d'Hillary Clinton en 2015, avant les élections de 2016, ainsi que d'autres violations autour des élections de mi-mandat de 2018.

Contrairement aux experts de son administration, le président de l'époque, Donald Trump, a laissé entendre, à peu près au moment de la découverte du piratage de SolarWinds, que des pirates chinois pourraient être à l'origine de l'attaque de cybersécurité. Il n'a toutefois présenté aucune preuve à l'appui de cette affirmation.

Peu après son investiture, le président Joe Biden a promis que son administration avait l'intention de demander des comptes à la Russie, en lançant une évaluation et un examen à grande échelle de l'attaque SolarWinds et de ceux qui en sont à l'origine. Le président a également créé le poste de conseiller adjoint à la sécurité nationale pour la cybersécurité au sein du Conseil de sécurité nationale. Ce poste, occupé par Anne Neuberger, vétéran du renseignement, s'inscrit dans le cadre d'une tentative globale de l'administration Biden de rafraîchir l'approche du gouvernement fédéral en matière de cybersécurité et de mieux répondre aux acteurs des États-nations.

Nommer l'attaque : Qu'est-ce que Solorigate, Sunburst et Nobelium ?

L'attaque SolarWinds est associée à un certain nombre de noms différents. Bien que l'attaque soit souvent désignée simplement comme l'attaque SolarWinds, ce n'est pas le seul nom à connaître.

- Sunburst. Il s'agit du nom de l'injection de code malveillant qui a été introduite par des pirates dans le code du système de surveillance informatique SolarWinds Orion. SolarWinds et CrowdStrike se réfèrent généralement à l'attaque sous le nom de Sunburst.

- Solorigate. Microsoft a initialement baptisé Solorigate le groupe d'acteurs de la menace à l'origine de l'attaque SolarWinds. Ce nom est resté et a été adopté par d'autres chercheurs ainsi que par les médias.

- Nobelium. En mars 2021, Microsoft a décidé que la désignation principale de l'acteur de la menace à l'origine de l'attaque SolarWinds devrait en fait être Nobelium - l'idée étant que le groupe est actif contre de multiples victimes - pas seulement SolarWinds - et utilise plus de logiciels malveillants que le seul Sunburst.

Le lien entre la Chine et l'attaque de SolarWinds

Bien que l'on soupçonne que le code Sunburst initial et l'attaque contre SolarWinds et ses utilisateurs proviennent d'un acteur de la menace basé en Russie, d'autres acteurs de la menace appartenant à des États-nations ont également utilisé SolarWinds dans des attaques.

Selon un rapport de Reuters, des pirates soupçonnés d'appartenir à un État-nation et basés en Chine ont exploité SolarWinds au cours de la même période où l'attaque Sunburst s'est produite. Les acteurs présumés de la menace basés en Chine ont ciblé le National Finance Center, une agence de gestion des salaires au sein du ministère américain de l'agriculture.

On soupçonne que les attaquants basés en Chine n'ont pas utilisé Sunburst, mais plutôt un autre logiciel malveillant que SolarWinds identifie comme étant Supernova.

Pourquoi le piratage de SolarWinds est-il important ?

L'attaque de la chaîne d'approvisionnement de SolarWinds est un piratage mondial, car les auteurs de la menace ont transformé le logiciel Orion en une arme qui leur a permis d'accéder à plusieurs systèmes gouvernementaux et à des milliers de systèmes privés dans le monde entier. En raison de la nature du logiciel - et par extension du logiciel malveillant Sunburst - qui a accès à des réseaux entiers, de nombreux réseaux et systèmes gouvernementaux et d'entreprise risquent de subir des violations importantes.

Ce piratage pourrait également être le catalyseur d'un changement rapide et généralisé dans le secteur de la cybersécurité. De nombreuses entreprises et agences gouvernementales sont en train de concevoir de nouvelles méthodes pour réagir à ce type d'attaques avant qu'elles ne se produisent. Les gouvernements et les organisations apprennent qu'il ne suffit pas de construire un pare-feu et d'espérer qu'il les protège. Ils doivent rechercher activement les vulnérabilités de leurs systèmes et les renforcer ou les transformer en pièges contre ce type d'attaques.

Depuis la découverte du piratage, SolarWinds a recommandé à ses clients de mettre à jour leur plate-forme Orion existante. La société a publié des correctifs pour le logiciel malveillant et d'autres vulnérabilités potentielles découvertes depuis l'attaque initiale d'Orion. SolarWinds a également recommandé aux clients qui ne sont pas en mesure de mettre à jour Orion d'isoler les serveurs SolarWinds et/ou de modifier les mots de passe des comptes qui ont accès à ces serveurs.

Selon certains experts du secteur, l'attention accrue portée par la Maison Blanche à la cybersécurité sera cruciale. Mais les organisations devraient envisager d'adopter des outils modernes de type logiciel-service pour la surveillance et la collaboration. Bien que le secteur de la cybersécurité ait considérablement progressé au cours de la dernière décennie, ce type d'attaques montre qu'il reste encore un long chemin à parcourir pour obtenir des systèmes réellement sûrs.

Le groupe Nobelium continue d'attaquer des cibles

Le groupe d'acteurs suspectés d'être à l'origine de l'attaque contre SolarWinds est resté actif en 2021 et ne s'est pas contenté de cibler SolarWinds. Le 27 mai 2021, Microsoft a signalé que Nobelium, le groupe prétendument à l'origine de l'attaque de SolarWinds, avait infiltré un logiciel du service de marketing par courriel Constant Contact. Selon Microsoft, Nobelium a ciblé environ 3 000 comptes de courrier électronique dans plus de 150 organisations différentes.

Le vecteur d'attaque initial semble être un compte utilisé par l'USAID. À partir de ce point d'ancrage initial, Nobelium a pu envoyer des courriels d'hameçonnage afin d'inciter les victimes à cliquer sur un lien qui déploierait un cheval de Troie à porte dérobée conçu pour voler les informations de l'utilisateur.

Podcast : Les attaques de SolarWinds en ligne de mire

Télécharger ce podcast

La nécessité d'une nomenclature des logiciels est mise en évidence à la suite de l'attentat

Au lendemain de l'attaque, l'Agence américaine de cybersécurité et de sécurité des infrastructures a publié des orientations sur les moyens d'atténuer les risques de compromission de la chaîne d'approvisionnement en logiciels. Ces orientations fournissent des recommandations tactiques spécifiques sur ce que les organisations doivent rechercher pour identifier et supprimer les composants potentiellement exploités.

Il s'est avéré que l'incident SolarWinds était l'une des multiples attaques en 2020 et 2021 qui ont mis en évidence les risques liés à la sécurité de la chaîne d'approvisionnement. Des incidents tels que l'attaque de Colonial Pipeline en mai 2021 et l'attaque par ransomware de Kaseya en juillet 2021 ont montré comment les attaquants étaient capables d'exploiter les vulnérabilités des composants de la chaîne d'approvisionnement en logiciels pour affecter un groupe plus large de fournisseurs.

Les applications logicielles modernes ne reposent plus sur une pile monolithique de composants logiciels discrets. Les développeurs construisent désormais des applications à partir de nombreux composants qui peuvent provenir de nombreuses sources. Chacun des composants d'une application peut représenter un risque potentiel en cas de vulnérabilité non corrigée. Il est donc essentiel que les développeurs, les organisations pour lesquelles ils travaillent et les utilisateurs finaux qui consomment les applications soient conscients de tous les différents composants qui constituent une application. Cette approche est connue sous le nom de nomenclature logicielle (SBOM). Un SBOM est comparable à un "étiquetage nutritionnel" présent sur les produits alimentaires emballés, qui indique clairement aux consommateurs ce que contient un produit.

La nécessité de mettre en place des SBOM a été imposée par un décret pris en mai 2021 par l'administration Biden. Ce décret a conduit à la publication, en juillet 2021, du rapport de la National Telecommunications and Information Administration (NTIA), qui fournit des orientations sur les meilleures pratiques et les exigences minimales en matière de SBOM. Les décrets ont également imposé aux agences gouvernementales américaines de ne travailler qu'avec des fournisseurs de logiciels qui proposent des SBOM.

"Ceux qui exploitent des logiciels peuvent utiliser les SBOM pour déterminer rapidement et facilement s'ils sont exposés à un risque potentiel de vulnérabilité nouvellement découverte", indique le décret.

Action en justice de la SEC

En juin 2023, la Securities and Exchange Commission (SEC) des États-Unis a envoyé à SolarWinds un avis Wells à l'issue de son enquête. Elle informe les anciens et actuels dirigeants que la SEC a l'intention de recommander une action civile, alléguant que SolarWinds a enfreint les lois fédérales sur la sécurité dans les déclarations publiques et les contrôles internes liés au piratage. Par exemple, l'entreprise a continué à distribuer des mises à jour infectées par le logiciel malveillant APT29 après la violation initiale.

L'avis Wells indique que la SEC a l'intention d'engager des poursuites contre SolarWinds, mais il ne s'agit pas d'une inculpation formelle. L'objectif d'une notification Wells est de donner au destinataire le temps d'argumenter que les accusations ne devraient pas être portées.

Le PDG de SolarWinds, Sudhakar Ramakrishna, cherchera une solution avec la SEC et maintient que SolarWinds a réagi de manière appropriée à l'attaque. L'entreprise maintient que l'attaque était imprévisible, très sophistiquée et soutenue par une puissance mondiale.

SolarWinds a également réglé une action collective en octobre 2022, en versant 26 millions de dollars aux actionnaires qui soutenaient que SolarWinds avait négligé la sécurité interne avant la violation et avait trompé le public sur sa sécurité numérique.

En octobre 2023, la SEC a poursuivi SolarWinds et son RSSI Timothy Brown, affirmant que l'entreprise avait dissimulé ses vulnérabilités en matière de cybersécurité avant d'être attaquée. C'est la première fois que la SEC poursuit la victime d'une cyberattaque. SolarWinds a l'intention de contester les accusations devant les tribunaux.