Cybersécurité

La cybersécurité est la protection des systèmes connectés à Internet – tels que les infrastructures, les logiciels et les données – contre les cybermenaces. Cette pratique est utilisée par les particuliers et les entreprises pour se protéger contre l’accès non autorisé aux datacenters et autres systèmes informatisés.

Une stratégie de cybersécurité solide peut fournir une bonne position de sécurité contre les attaques malveillantes visant à accéder, modifier, supprimer, détruire ou extorquer les systèmes et les données sensibles d’une organisation ou d’un utilisateur. La cybersécurité permet également de prévenir les attaques visant à désactiver ou à perturber le fonctionnement d’un système ou d’un terminal.

Pourquoi la cybersécurité est-elle importante ?

Avec un nombre croissant d’utilisateurs, d’appareils et de programmes dans l’entreprise moderne, combiné à un déluge de données (dont la plupart sont sensibles ou confidentielles), l’importance de la cybersécurité ne cesse de croître. La sophistication et le volume croissants des cyberattaquants et des techniques d’attaque aggravent encore le problème.

Quels sont les éléments de la cybersécurité et comment fonctionne-t-elle ?

Le domaine de la cybersécurité peut être divisé en plusieurs sections différentes, dont la coordination au sein de l’organisation est cruciale pour la réussite d’un programme de cybersécurité. Ces sections sont les suivantes :

- Sécurité des applications

- Sécurité de l’information ou des données

- Sécurité des réseaux

- Planification de la reprise après sinistre et de la continuité des activités

- Sécurité opérationnelle

- Sécurité du cloud

- Sécurité des infrastructures critiques

- Sécurité physique

- Formation des utilisateurs finaux

Maintenir la cybersécurité dans un paysage de menaces en constante évolution est un défi pour toutes les organisations. Les approches réactives traditionnelles, dans lesquelles les ressources étaient consacrées à la protection des systèmes contre les plus grandes menaces connues, tandis que les menaces moins connues n’étaient pas défendues, ne sont plus une tactique suffisante. Pour suivre l’évolution des risques de sécurité, une approche plus proactive et adaptative est nécessaire. Plusieurs organismes consultatifs importants en matière de cybersécurité proposent des conseils. Par exemple, le National Institute of Standards and Technology (NIST) recommande d’adopter une surveillance continue et des évaluations en temps réel dans le cadre d’une évaluation des risques pour se défendre contre les menaces connues et inconnues. Tout comme l’ANSSI en France.

Quels sont les avantages de la cybersécurité ?

Les avantages de la mise en œuvre et du maintien de pratiques de cybersécurité sont les suivants :

- Protection des entreprises contre les cyberattaques et les violations de données.

- Protection des données et des réseaux.

- Prévention de l’accès non autorisé des utilisateurs.

- Amélioration du temps de rétablissement après une infraction.

- Protection des utilisateurs finaux et des terminaux.

- Conformité réglementaire.

- Continuité des activités.

- Amélioration de la confiance dans la réputation de l’entreprise et de la confiance des développeurs, des partenaires, des clients, des parties prenantes et des employés.

Quels sont les différents types de menaces en matière de cybersécurité ?

Se tenir au courant des nouvelles technologies, des tendances en matière de sécurité et des renseignements sur les menaces est une tâche difficile. Elle est nécessaire pour protéger les informations et les autres actifs contre les cybermenaces, qui prennent de nombreuses formes. Les types de cybermenaces sont les suivants :

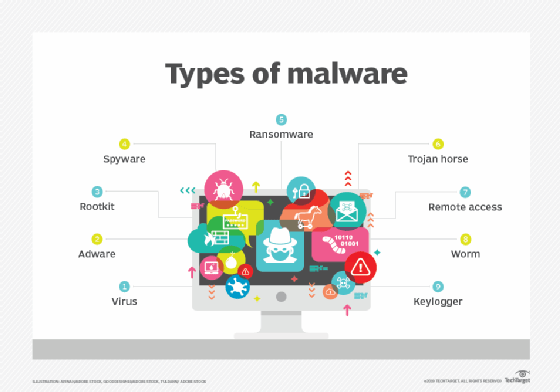

- Les logiciels malveillants (malware) sont des codes dans lesquels n’importe quel fichier ou programme peut être utilisé pour nuire à un utilisateur d’ordinateur. Les différents types de logiciels malveillants comprennent les vers, les virus, les chevaux de Troie et les logiciels espions.

- Le ransomware est un autre type de logiciel malveillant qui implique qu’un attaquant verrouille les fichiers du système informatique de la victime – généralement par cryptage – et exige un paiement pour les décrypter et les déverrouiller.

- L’ingénierie sociale est une attaque qui repose sur l’interaction humaine. Elle incite les utilisateurs à enfreindre les procédures de sécurité pour obtenir des informations sensibles qui sont généralement protégées.

- Le phishing est une forme d’ingénierie sociale qui consiste à envoyer des messages électroniques ou textuels frauduleux qui ressemblent à ceux provenant de sources réputées ou connues. Souvent des attaques aléatoires, l’objectif de ces messages est de voler des données sensibles, telles que des informations de carte de crédit ou de connexion.

- Le spear phishing est un type d’hameçonnage qui vise un utilisateur, une organisation ou une entreprise.

- Les menaces internes sont des atteintes à la sécurité ou des pertes causées par des êtres humains, par exemple des employés, des sous-traitants ou des clients. Les menaces d’initiés peuvent être de nature malveillante ou négligente.

- Les attaques par déni de service distribué (DDoS) sont des attaques dans lesquelles plusieurs systèmes perturbent le trafic d’un système ciblé, tel qu’un serveur, un site web ou une autre ressource réseau. En inondant la cible de messages, de demandes de connexion ou de paquets, les attaquants peuvent ralentir le système ou le faire tomber en panne, empêchant le trafic légitime de l’utiliser.

- Les menaces persistantes avancées (APT) sont des attaques ciblées prolongées au cours desquelles un pirate s’infiltre dans un réseau et reste indétecté pendant de longues périodes dans le but de voler des données.

- Les attaques de type « Man-in-the-middle » (MitM) sont des attaques d’écoute qui impliquent qu’un attaquant intercepte et relaie des messages entre deux parties qui croient communiquer l’une avec l’autre.

Parmi les autres attaques courantes, citons les réseaux de zombies, les attaques par téléchargement, les kits d’exploitation, la publicité malveillante, le hameçonnage, les attaques par saturation, les attaques par scripts intersites (XSS), les attaques par injection de code SQL, la compromission de la messagerie électronique (BEC) et les exploits de type « zero-day ».

Quels sont les principaux défis en matière de cybersécurité ?

La cybersécurité est continuellement remise en question par les pirates informatiques, la perte de données, la protection de la vie privée, la gestion des risques et l’évolution des stratégies de cybersécurité. Le nombre de cyberattaques ne devrait pas diminuer dans un avenir proche. En outre, l’augmentation des points d’entrée pour les attaques, comme avec l’arrivée de l’Internet des objets (IoT), et la surface d’attaque croissante augmentent la nécessité de sécuriser les réseaux et les appareils.

Parmi les principaux défis à relever en permanence figurent l’évolution des menaces, le déluge de données, la sensibilisation à la cybersécurité, la pénurie de main-d’œuvre et le manque de compétences, ainsi que les risques liés à la chaîne d’approvisionnement et aux tiers.

Évolution des menaces

L’un des éléments les plus problématiques de la cybersécurité est la nature évolutive des risques de sécurité. L’apparition de nouvelles technologies et l’utilisation de technologies nouvelles ou différentes ouvrent de nouvelles voies d’attaque. Il peut être difficile de s’adapter à ces changements fréquents et à ces progrès en matière d’attaques, et de mettre à jour les pratiques pour se protéger contre ces attaques. Il faut notamment veiller à ce que tous les éléments de la cybersécurité soient continuellement mis à jour afin de se protéger contre les vulnérabilités potentielles. Cela peut s’avérer particulièrement difficile pour les petites organisations qui ne disposent pas de ressources internes ou d’un personnel suffisants.

Anticiper la date du déluge dans le cloud

En outre, les opérateurs cloud peuvent recueillir un grand nombre de données potentielles sur les personnes qui utilisent un ou plusieurs de leurs services. La collecte de données étant plus importante, la probabilité qu’un cybercriminel veuille voler des informations personnelles identifiables (PII) est un autre sujet de préoccupation. Par exemple, une organisation qui stocke des IPI dans le cloud peut faire l’objet d’une attaque par ransomware. Les organisations doivent faire tout ce qui est en leur pouvoir pour éviter une violation du cloud.

Sensibilisation à la cybersécurité

Les programmes de cybersécurité devraient également porter sur la formation des utilisateurs finaux. Les employés peuvent accidentellement introduire des menaces et des vulnérabilités sur le lieu de travail à partir de leurs ordinateurs portables ou de leurs appareils mobiles. De même, ils peuvent agir de manière non sécurisée, par exemple en cliquant sur des liens ou en téléchargeant des pièces jointes provenant de courriels d’hameçonnage.

Des formations régulières de sensibilisation à la sécurité aideront les employés à jouer leur rôle dans la protection de leur entreprise contre les cybermenaces.

Pénurie de main-d’œuvre et déficit de compétences

La pénurie de personnel qualifié dans le domaine de la cybersécurité constitue un autre défi pour la cybersécurité. La quantité de données collectées et utilisées par les entreprises augmentant, le besoin de personnel de cybersécurité pour analyser, gérer et répondre aux incidents s’accroît également. ISC2 a estimé à 3,4 millions le fossé entre les emplois nécessaires en cybersécurité et les professionnels de la sécurité.

Attaques de la chaîne d’approvisionnement et risques liés aux tiers

Les entreprises peuvent faire de leur mieux pour maintenir la sécurité, mais si les partenaires, les fournisseurs et les vendeurs tiers qui accèdent à leurs réseaux n’agissent pas en toute sécurité, tous ces efforts ne servent à rien. Les attaques de la chaîne d’approvisionnement basées sur les logiciels et le matériel deviennent des défis de sécurité de plus en plus difficiles à relever. Les entreprises doivent s’attaquer aux risques liés aux tiers dans la chaîne d’approvisionnement et réduire les problèmes d’approvisionnement en logiciels, par exemple en utilisant des nomenclatures de logiciels.

Comment l’automatisation est-elle utilisée dans la cybersécurité ?

L’automatisation fait désormais partie intégrante de la protection des entreprises contre les cybermenaces de plus en plus nombreuses et sophistiquées. L’utilisation de l’intelligence artificielle (IA) et de l’apprentissage automatique dans les domaines où les flux de données sont importants peut contribuer à améliorer la cybersécurité dans trois catégories principales :

- Détection des menaces. Les plateformes d’IA peuvent analyser les données et reconnaître les menaces connues, ainsi que prédire les nouvelles menaces.

- Réponse aux menaces. Les plateformes d’IA créent également des protections de sécurité et les mettent en œuvre automatiquement.

- Augmentation des effectifs. Les professionnels de la sécurité sont souvent surchargés d’alertes et de tâches répétitives. L’IA peut contribuer à éliminer la fatigue des alertes en triant automatiquement les alarmes à faible risque et en automatisant l’analyse des big data et d’autres tâches répétitives, libérant ainsi les humains pour des tâches plus sophistiquées.

Parmi les autres avantages de l’automatisation dans le domaine de la cybersécurité, citons la classification des attaques et des logiciels malveillants, l’analyse du trafic, l’analyse de la conformité, etc.

Fournisseurs et outils de cybersécurité

Les fournisseurs dans le domaine de la cybersécurité offrent généralement une variété de produits et de services de sécurité. Les outils et systèmes de sécurité les plus courants sont les suivants :

- Gestion des identités et des accès (IAM)

- Pare-feu

- Protection des points finaux

- Antimalware/antivirus

- Systèmes de prévention/détection des intrusions (IPS/IDS)

- Prévention des pertes de données (DLP)

- Détection des points finaux et réponse

- Gestion des informations et des événements de sécurité (SIEM)

- Outils de cryptage

- Scanners de vulnérabilité

- Réseaux privés virtuels (VPN)

- Plate-forme de protection de la charge de travail en nuage (CWPP)

- Courtier en sécurité d’accès au nuage (CASB)

Les fournisseurs de cybersécurité les plus connus sont Check Point, Cisco, Code42, CrowdStrike, FireEye, Fortinet, IBM, Imperva, KnowBe4, McAfee, Microsoft, Palo Alto Networks, Rapid7, Splunk, Symantec by Broadcom, Trend Micro et Trustwave.

Quelles sont les perspectives de carrière dans le domaine de la cybersécurité ?

Alors que le paysage des cybermenaces continue de se développer et que de nouvelles menaces apparaissent, des personnes sensibilisées à la cybersécurité et possédant des compétences en matière de matériel et de logiciel sont nécessaires.

Les professionnels des technologies de l’information et autres spécialistes de l’informatique sont recherchés pour occuper des fonctions de sécurité, notamment :

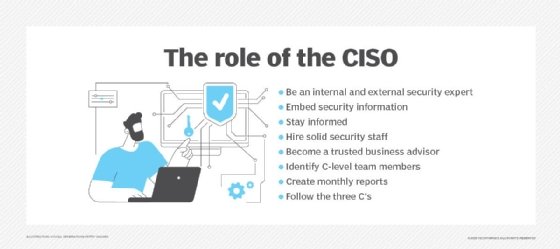

- Le responsable de la sécurité de l’information (CISO) est la personne qui met en œuvre le programme de sécurité dans l’ensemble de l’organisation et qui supervise les activités du service de sécurité informatique.

- Le Chief Security Officer (CSO) est le cadre responsable de la sécurité physique et/ou de la cybersécurité d’une entreprise.

- Les ingénieurs en sécurité protègent les actifs de l’entreprise contre les menaces en mettant l’accent sur le contrôle de la qualité au sein de l’infrastructure informatique.

- Les architectes de la sécurité sont chargés de planifier, d’analyser, de concevoir, de tester, de maintenir et de soutenir l’infrastructure critique d’une entreprise.

- Les analystes de sécurité ont plusieurs responsabilités, notamment la planification des mesures et des contrôles de sécurité, la protection des fichiers numériques et la réalisation d’audits de sécurité internes et externes.

- Les testeurs de pénétration sont des hackers éthiques qui testent la sécurité des systèmes, des réseaux et des applications, à la recherche de vulnérabilités qui pourraient être exploitées par des acteurs malveillants.

- Les chasseurs de menaces sont des analystes de menaces qui visent à découvrir les vulnérabilités et les attaques et à les atténuer avant qu’elles ne compromettent une entreprise.

Parmi les autres carrières en cybersécurité, citons les consultants en sécurité, les responsables de la protection des données, les architectes de la sécurité du cloud, les responsables et analystes des opérations de sécurité (SOC), les enquêteurs de sécurité, les cryptographes et les administrateurs de sécurité.

Définition mise à jour le 21 mars 2025