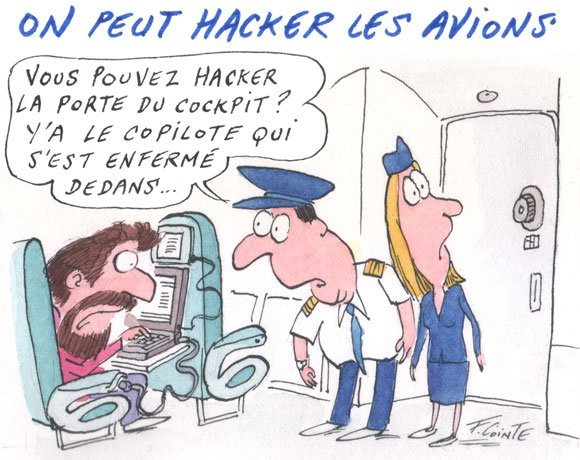

Aviation : un chercheur aurait piraté l’avionique

Le chercheur en sécurité Chris Roberts serait parvenu à exploiter des vulnérabilités dans des systèmes de divertissement embarqués pour accéder à l’avionique d’avions de ligne.

La réalité a-t-elle déjà dépassé la fiction ? C’est ce que laisse à penser la déposition du chercheur Chris Roberts auprès du FBI. Celui-ci s’était fait remarquer, en chemin vers RSA Conference, qui se déroulait fin avril à San Francisco, par un tweet publié en plein vol : il y affirmait avoir réussi à accéder au contrôle de déverrouillage des masques à oxygène de l’appareil de United Airlines dans lequel il voyageait.

Le FBI n’a pas manqué de lancer immédiatement une enquête. Le bureau fédéral prend le sujet très au sérieux : avec l’aviation civile américaine, il a récemment appelé les compagnies aériennes à surveiller d’éventuelles tentatives d’accès, par les passagers, aux réseaux embarqués dans les avions.

L’organe parlementaire d’audit des comptes publics du budget fédéral américain, le GAO, s’était précédemment inquiété de la connectivité croissante des avions de ligne et, surtout, de l’absence d’isolation physique entre les réseaux de l’avionique et de divertissement à bord (IFE) sur les appareils les plus modernes que sont les Airbus A380 et A350, et Boeing 787.

Mais jusqu’ici, accéder à l’avionique via l’IFE paraissait particulièrement improbable. Bruce Schneier le soulignait d’ailleurs encore tout récemment dans un billet de blog.

Andrey Nikishin, directeur Projet technologiques d’avenir chez Kaspersky Lab, ne dit pas autre chose, évoquant le réseau AFDX clé pour ces appareils et qui « transmet des données d’aviation. Il fonctionne de manière isolée et n’est pas connecté au Wi-Fi, ni au réseau de divertissement de bord ». Et de préciser qu’il y a « un autre réseau qui prendre en charge les fonctions moins importantes et s’assure du bon fonctionnement des différents moniteurs de contrôle de l’avion ainsi que la connexion Wi-Fi pour les passagers. Cette dernière est également isolée des autres par un pare-feu ». Et d’ajouter que « n’importe qui ne peut pas pirater le réseau le plus important de l’avion avec son ordinateur portable ».

Mais Chris Roberts n’est apparemment pas n’importe qui. Et l’on l’imagine mal affabuler dans sa déposition au FBI, d’autant plus que celle-ci ne laisse que peu de place au doute. On peut ainsi y lire qu’il assure avoir « compromis des systèmes d’IFE 15 à 20 fois environ entre 2011 et 2014 », signés Thales et Panasonic. Il se serait pour cela servi de la distribution Linux Kali afin de lancer des tests d’intrusion et aurait même construit un environnement virtuel modélisant le réseau embarqué d’un avion de ligne. Mais Chris Roberts va plus loin : il affirme également avoir « réécrit le code de l’ordinateur de gestion de la poussée lors d’un vol », au point d’avoir réussi à augmenter la poussée de moteurs.

La méthode employée par Chris Roberts, telle que relatée par le FBI, fait polémique dans la communauté de la sécurité informatique. Mais pour Bruce Schneier, comme d’autres, il y a plus important : le doute quant aux assurances données par les compagnies aériennes et les constructeurs d’avions en matière d’isolation des réseaux embarqués.