adamparent - Fotolia

Et le renseignement cyber apparu privatisé

Le rapport conjoint du FBI et du ministère américain de l’Intérieur sur d’éventuelles immiscions russes dans la récente élection présidentielle outre-Atlantique soulève plus que de questions qu’il ne donne l’apparence de donner de réponse.

Le 29 décembre, le ministère américain de l’Intérieur (Department of Homeland Security, DHS) et le FBI ont présenté un rapport d’analyse conjoint sur les « activités cyber malicieuses russes » durant la récente campagne présidentielle aux Etats-Unis. Ce document est présenté comme « fournissant des détails techniques relatifs aux outils et à l’infrastructure utilisés par les services de renseignement militaires et civiles russes pour compromettre et exploiter réseaux et terminaux associés à l’élection, ainsi qu’à un éventail d’entités du gouvernement, du monde politique et du secteur privé des Etats-Unis ». Le tout dans le cadre d’une opération baptisée outre-Atlantique Grizzly Steppe.

Pour l’administration américaine, l’attribution ne semble pas faire de doute car « la divulgation d’e-mails prétendument piratés sur des sites tels que DCLeaks.com et WikiLeaks sont cohérents avec les efforts pilotés par la Russie ».

Des IoC de piètre qualité…

Mais le rapport produit par le DHS et le FBI n’a pas manqué d’attiser la polémique, jusque dans la communauté de la sécurité informatique. Robert Graham, d’Errata Security, estime ainsi que les indicateurs de compromission produits « sont de mauvaise qualité ».

Leur examen peut d’ailleurs laisser perplexe. Une large majorité d’empreintes de fichiers malveillants porte soit sur de nouveaux échantillons de Fareit, un malware connu depuis 2011, soit sur des échantillons de Fobushell, utilisé notamment à l’automne 2015 pour pousser le kit d’exploit Nuclear sur les postes d’internautes visitant des sites Web Wordpress compromis. Pas grand-chose de concluant, semblent penser certains experts.

Une autre empreinte fait toutefois référence à un logiciel malveillant qui serait lié aux groupes dits Duke et distribué notamment via des nœuds de sortie du réseau Tor. Et justement, un grand nombre d’adresses IP divulguées par le DHS et le FBI dans leur rapport conjoint correspond à des nœuds de sortie Tor – passés ou actuels.

Many tor exit nodes in the IP addresses of the NCCIC's GRIZZLY STEPPE report. @RidT @Timo_Steffens pic.twitter.com/NwnNYKdhPz

— Alexandre Dulaunoy (@adulau) December 30, 2016

Pour autant, Chris Gonsalves, directeur de recherche à l’IANS, n’est pas tendre : pour lui, la liste d’adresses IP fournie n’est pour l’essentiel qu’un « mélange inutile de nœuds de sortie Tor, de proxies et de serveurs de réseau privé virtuel ». Et ne permet pas d’apporter de conclusion.

Et peu conclusifs

En fait, pour certains, il n’y a là que des indicateurs de compromission techniques et non pas des indices permettant d’envisager une éventuelle attribution.

PSA: DHS "technical indicators" isn't IC's attribution evidence. It's technical stuff to help incident response professionals find malware.

— Pwn All The Things (@pwnallthethings) December 29, 2016

Thomas Rid, auteur du livre Rise of the Machines, estime pour sa part que « cela aurait aidé, vraiment, de publier un rapport d’attribution complet, précis, chronologiquement détaillé, et techniquement honnête, en véritable anglais ».

Et Robert M. Lee n’est pas moins sévère. Il souligne notamment sa déception face à un FBI et un DHS qui mélangent références à campagnes, groupes d’acteurs et logiciels malveillants, sans distinction aucune, comme s’ils les égrenaient pour embrouiller le lecteur en essayant d’apporter à l’ensemble une crédibilité qui lui fait défaut.

Une manipulation ?

Pour Robert Graham, c’est bien simple, les indicateurs présentés « sont publiés comme un outil politique, pour montrer [que le FBI et DHS] ont des indices pointant en direction de la Russie ». Et à plus forte raison qu’une règle Yara publiée par le FBI et le DHS ne permet de détecter qu’un outil d’attaque « populaire parmi les pirates russes et ukrainiens » mais accessible à tous, librement, sur Internet.

Dans les colonnes de Telerama, notre confrère Olivier Tesquet, alerte sur le « brouillard », ou les difficultés de l’attribution. Il n’est pas le seul et ce n’est pas nouveau. Mais le sujet est toujours aussi pertinent. Ainsi, à en croire Crowdstrike, le renseignement militaire russe aurait « probablement » fait appel à un Fancy Bear (APT 28) pour implanter un logiciel espion sur les terminaux Android de l’armée ukrainienne. Une hypothèse mise à mal par les travaux du laboratoire de cryptographie et de sécurité informatique de l’université de technologie et d’économie de Budapest, le Crysys. Selon celui-ci, le logiciel malveillant observé ne collecte pas de données de géolocalisation. Et son code pourrait avoir en fait été utilisé par d’autres cybcercriminel. Des éléments textuels en allemand y figurent d’ailleurs. Mais Jeffrey Carr souligne que le code source du logiciel malveillant en question, X-Agent, n’a plus rien d’exclusif à APT 28.

Ou l’aveu d’un abandon de souveraineté ?

De son côté, Robert M. Lee déplore qu’il n’y ait « aucun moyen de dire quelles données sont issues du secteur privé et quelles données ont été déclassifiées par le gouvernement ». Et cela alors même que ces deux types de données devraient « avoir des niveaux de confiance différents ».

Et cette absence de références à des sources ouvertes ou aux travaux de tiers pourtant observateurs de longue date des groupes APT 28 et 29, dans le rapport du DHS et du FBI, soulève d’autres questions. Pour certains, cela ne fera que montrer un travail mal préparé, sinon bâclé, consolidé dans l’urgence. Pour d’autres, cela renverra au sujet de la souveraineté numérique.

Le sujet est manifestement complexe, mais en l’état, l’administration américaine donne l’impression d’avoir laissé le renseignement cyber largement entre les mains d’acteurs privés. De quoi laisser entrevoir, au-delà de la logique du partenariat public-privé, une privatisation de la sécurité en ligne qui ne dit pas son nom. Et avec elle, un renoncement de certains états à certaines de leurs prérogatives – à commencer par celle du maintien de l’ordre – dans ce qu’ils considèrent toutefois comme leur quatrième domaine de souveraineté : le cyberespace.

Pour approfondir sur Cyberdéfense

-

![]()

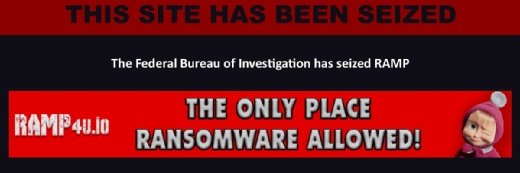

Ransomware : les forces de l’ordre américaines mettent la main sur le trésor de RAMP

-

![]()

Cybersécurité nationale : Trump évince le comité qui enquêtait sur Salt Typhoon

-

![]()

Fondation de France : la cyberattaque que LockBit 3.0 n’a pas su revendiquer

-

![]()

Ukraine : le réseau électrique a été visé par une cyberattaque