Female photographer - stock.adob

Bureau à distance : nouveau coup de tocsin pour les systèmes Windows

La série de correctifs publiée ce mardi 13 août par Microsoft en contient au moins deux concernant des vulnérabilités affectant les services de bureau à distance et pouvant être exploitées dans le cadre de vers.

Le lot de série de correctifs de Microsoft pour le mois d’août ne manque pas de surprises. Torpeur estivale ou pas, l’alerte est lancée, tant certaines vulnérabilités concernées s’avèrent critiques.

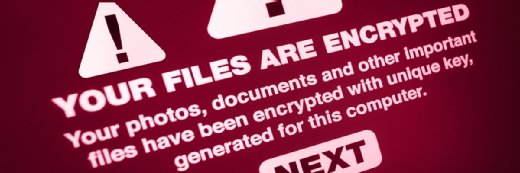

Et cela vaut en particulier pour les quatre affectant les services de bureau à distance (RDS) de Windows, à travers le protocole RDP. Comme le relève Satnam Narang, chez Tenable, celles-ci « ne nécessitent ni que l’attaquant s’authentifie auprès des systèmes vulnérables, ni la moindre interaction de la part de l’utilisateur ». Une fois l’une de ces vulnérabilités exploitée, l’assaillant « pourrait obtenir l’exécution de code arbitraire sur le système », pour consulter ou altérer des données, créer un nouveau compte utilisateur, etc.

Pour ne rien gâcher, deux des vulnérabilités affectant RDP, les CVE-2019-1181 et CVE-2019-1182 peuvent être exploitées pour développer des maliciels de type ver, capables de se propager eux-mêmes dans un système d’information. Sur Twitter, l’expert Kevin Beaumont estime qu’une troisième pourrait offrir le même type de perspectives, celle référencée CVE-2019-1226.

Face à l’importance de ces vulnérabilités, Microsoft appelle clairement à l’application des correctifs, mais également à l’activation de capacités d’authentification au niveau du réseau (NLA, ou Network Level Authentication). Certaines de ces vulnérabilités ne sont en outre exploitables sous Windows 7 et Windows Server 2008 que si RemoteFX est actif – il l’est par défaut sur les versions antérieures des systèmes d’exploitation de Microsoft. Kevin Beaumont pense toutefois possible que « plusieurs vulnérabilités soient exploitables à distance avant authentification avec NLA, car il semble que Windows traite les paquets RemoteFX sur UDP sans authentification ».

Autre mauvaise nouvelle, une tentative d’exploitation ratée de ces vulnérabilités ne semble pas provoquer le plantage du système visé, comme avec Bluekeep, mais simplement celui du service RDP… qui peut se relancer quelques minutes plus tard.

L’annonce de ces vulnérabilités ne tombe pas forcément au meilleur moment – période estivale mise à part. Selon Bitsight Technologies, il faudrait en effet encore compter plus de 800 000 systèmes vulnérables à Bluekeep encore exposés directement sur Internet. Et les systèmes Windows présentant un service RDP directement en ligne ne manquent pas. Au cours des 30 derniers jours, le moteur de recherche spécialisé Onyphe en a ainsi compté près de deux millions. L’histoire dira combien de temps il faudra à corriger tous ceux qui sont potentiellement affectés par un lot de vulnérabilités que certains appellent déjà DejaBlue.

Petite difficulté pour certains, toutefois, Microsoft ne signe plus ses mises à jour avec l’algorithme SHA-1. Dès lors, les outils de Symantec bloquent des mises à jour qui ne sont plus signées qu’avec SHA-2. L’éditeur est conscient de la situation et promet « une prochaine version de Symantec Endpoint Protection » qui supportera l’installation de mises à jour signées uniquement avec SHA-2.