jamdesign - stock.adobe.com

Ransomware : la menace évolue, mais reste à un haut niveau

Malgré quelques attaques retentissantes, notamment contre Ubisoft et Sopra Steria, le mois d’octobre a pu donner l’impression d’une relative accalmie sur le front des rançongiciels. Mais ce n’est peut-être qu’un trompe-l’œil.

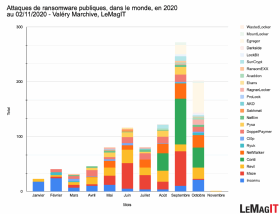

Au mois d’octobre, nous avons compté un peu plus de 200 cyberattaques de ransomware connues à travers le monde, en recul significatif par rapport à un mois de septembre record. Mais la menace apparente reste toutefois bien au-delà de ce qu’elle a été jusqu’ici depuis le début de l’année.

Sur le terrain, Laurent Besset, chez I-Tracing, fait état d’un mois « plus gros » que septembre, en volume, avec 21 cas traités. Mais il souligne que ceux-ci se sont avérés relativement moins graves, avec « beaucoup d’analyses sur des actifs chiffrés de manière isolée (passerelles RDP, PC de VIP) ou sur la compromission de systèmes d’information de taille intermédiaire (hôpitaux, écoles et universités) ».

Pour Laurent Besset, le plus marquant « est la résurgence de Ryuk » qui, « après un second trimestre assez calme » a commencé à nouveau à se manifester courant septembre. Sopra Steria l’a constaté à ses dépens. Mais il ajoute aussi à cela l’observation de « pas mal de nouvelles variantes de Dharma », et une activité relativement plus calme en France que sur d’autres régions du monde – après le passage en tempête d’Emotet sur l’Hexagone, courant septembre.

Chez Intrinsec, Cyrille Barthelemy fournit des chiffres suivant la même tendance, avec 8 interventions ransomware pour les équipes de son Cert, contre 13 cas « en mode crise » en septembre, et 10 en août. Mais du côté de la plateforme Cybermalveillance.gouv.fr, le directeur général du GIP Acyma, Jérôme Notin, faisait état, pour septembre, de 131 demandes d’assistance. Pour octobre, il en compte 169. Mais cela va peut-être en fait dans le même sens que ce qu’évoque Laurent Besset : plus d’attaques qu’en septembre, mais moins visibles, en raison d’un impact plus limité.

Une petite pause sur les vulnérabilités ?

Après de nombreux mois marqués par la compromission de systèmes d’accès à distance, ou de serveurs VPN, avec la vulnérabilité CVE-2019-19871 pour les systèmes Citrix Netscaler Gateway, la CVE-2020-3452 pour les Cisco ASA, la CVE-2019-11510 pour les VPN Pulse Secure, la CVE-2020-5902 pour les systèmes F5, ou encore la CVE-2020-2021 pour les systèmes Palo Alto Networks et la CVE-2018-13379 pour les serveurs VPN Fortinet, peut-on s’attendre à une pause ? Pas sûr.

Troy Mursch, de Bad Packets, continue d’observer régulièrement du trafic réseau trahissant la recherche de systèmes vulnérables. Surtout, la monétisation des compromissions de comptes sur de tels systèmes ne survient pas nécessairement dans l’immédiat. Il peut y avoir un effet retard. Et cela vaut aussi pour les nombreux services RDP accessibles en ligne sans authentification sur la couche réseau (NLA).

Mais s’il est une vulnérabilité susceptible d’avoir un impact fort dans les cyberattaques par ransomware – et d’autres – c’est assurément Zerologon. Selon nos informations, cette vulnérabilité référencée CVE-2020-1472 a d’ailleurs été exploitée dans l’attaque contre Sopra Steria.

La messagerie, encore et toujours vecteur de choix

Si l’activité d’Emotet continue de s’afficher en dents de scie, la menace est loin d’être passée – l’Anssi vient de publier un rapport sur le sujet. Selon les données de TG Soft, au mois d’octobre, il a au moins fallu compter, dans l’Hexagone, avec des compromissions dans le monde du notariat, mais aussi de l’enseignement et des collectivités territoriales, avec notamment la métropole d’Orléans où la situation n’apparaît toujours pas maîtrisée.

Mais Emotet n’est pas le seul à s’avérer menaçant. Il faut aussi compter avec Trickbot, qui s’est offert une intense campagne de malspam mi-octobre, malgré les tentatives de Microsoft et Eset – entre autres – d’en bloquer l’infrastructure. Selon nos informations, les composants BazarLoader et BazarBackdoor, de l’arsenal de Trickbot, ont d’ailleurs été utilisés contre Sopra Steria : c’est là qu’il faut chercher la trace de Cobalt Strike évoquée par les équipes de l’ESN.

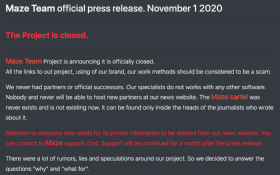

Parallèlement, le groupe opérant le ransomware Maze s’est fendu d’un pompeux communiqué de presse pour annoncer son départ à la retraite. Nos confrères de Bleeping Computer avaient en fait déjà vendu la mèche en fin de semaine dernière. Et d’expliquer surtout qu’il n’y a là aucune raison de se réjouir, les « partenaires » cyberdélinquants de Maze ayant commencé à migrer sur Egregor, lequel apparaît avoir déjà pris la succession de Sekhmet.

Une menace en mutation

Egregor a revendiqué près de 55 victimes au mois d’octobre, bien plus que n’importe quel autre rançongiciel pratiquant la double-extorsion. Parmi ceux-ci, au passage, on relèvera le coup de peinture sur ThunderX, qui abandonne le nom d’Ako au profit de Ranzy.

Si ce coup de ripolin ne change pas grand-chose, les projets des opérateurs de Sodinokibi, le groupe Revil, pourraient bien renforcer la pression sur les victimes de ransomware dans les semaines qui viennent. Dans ce qui ressemble à un énième coup de pub, entre acteurs qui semblent de plus en plus se livrer une concurrence exacerbée pour les « talents » capables d’exploiter des portes d’entrée achetées dans les SI de victimes en devenir, un membre de Revil s’est livré à une interview diffusée sur YouTube.

Advanced Intel en a produit un compte-rendu, où l’on peut lire que les opérateurs de Sodinokibi envisagent à leur tour de jouer la carte de la triple extorsion, à l’instar de SunCrypt, menaçant leurs victimes de déni de service distribué (DDoS), en plus de la divulgation de données dérobées avant de chiffrer des hôtes de leur système d’information.

Et d’indiquer vouloir concentrer notamment leurs efforts sur les prestataires de services managés, les hébergeurs, mais aussi les organisations du monde du juridique, de l’assurance, ou encore de l’agriculture.