ipopba - stock.adobe.com

Ransomware : qu’est-il arrivé à FARO Technologies ?

Les opérateurs de Revil/Sodinokibi ont brièvement revendiqué le vol d’une très importante quantité de données auprès de ce spécialiste de l’imagerie 3D. Avant d’en retirer toute trace. Une intrusion aurait pu survenir via un système Citrix NetScaler vulnérable, ou un service RDP accessible sur Internet – entre autres.

FARO Technologies est un spécialiste renommé de la mesure et de l’imagerie 3D. L’an dernier, l’entreprise s’est notamment distinguée par sa collaboration avec AGP (Art Graphique & Patrimoine) pour réaliser, dans l’urgence, une opération de numérisation 3D de Notre-Dame de Paris.

L’objectif : « effectuer en une journée un relevé 3D précis de l’édifice post-incendie pour établir un diagnostic des dégâts ». Avant cela, les outils de FARO avaient déjà été utilisés pour numériser de nombreux édifices historiques, dont le cloître du Mont-Saint-Michel. Mais les domaines d’application de sa technologie s’étendent bien au-delà, avec par exemple l’inspection de vastes structures complexes, y compris même durant leur construction, ou encore la modélisation de scènes de crime, entre autres.

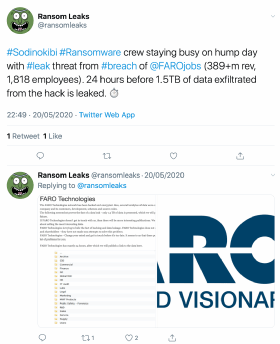

FARO Technologies a fait son apparition sur le site Web où les opérateurs du rançongiciel Revil/Sodinokibi dressent la liste de leurs victimes résistant au chantage, le 20 mai. Avec une menace : divulguer une partie de leur butin, celle-ci représentant 1,5 To de données. Ce qui fut fait deux jours plus tard.

Dans leur publication initiale, les cybercrapules revendiquaient le vol de « plusieurs téraoctets de données », concernant l’entreprise et ses clients, mais également des schémas et du code source. Surtout, elles assuraient être déjà en négociations pour « vendre les données les plus intéressantes », tout en reprochant à leur victime « d’essayer de cacher le piratage et la fuite de données ».

Le 25 mai, les cyberdélinquants mettaient à jour leur message : « il n’y aura pas de seconde publication. FARO Technologies a trouvé un acheteur pour vos données. Pas le montant que nous espérions, mais tout de même valable ». Très vite, toute mention de cette victime allait disparaître du site Web des opérateurs de Revil/Sodinokibi. Récemment contactés par la rédaction, ceux-ci ont indiqué ne pas avoir d’information à partager à ce sujet.

De son côté, FARO Technologies ne semble pas avoir communiqué sur l’incident, que ce soit à la presse ou à ses investisseurs : à l’heure où sont publiées ces lignes, son site Web est muet sur le sujet, de même ses déclarations au gendarme des marchés boursiers américains, la SEC.

Nous avons sollicité le spécialiste de l’imagerie 3D dès le 27 mai, deux fois, avant d’obtenir une première prise de contact de son attaché de presse externe. Ce n’est qu’après un échange téléphonique qu’est tombée la réponse officielle de FARO Technologies, le 4 juin : « nous sommes au courant de cette publication, et nous sommes en train de l’étudier ». Cinq jours plus tard, après une première relance, rien de plus.

Cette communication de FARO Technologies s’avère d’autant plutôt surprenante que les opérateurs de Revil/Sodinokibi ne se lancent pas immédiatement dans l’affichage de leurs victimes : ils commencent par laisser la place à la négociation. Ainsi, les cibles du ransomware disposent initialement d’au moins 7 jours pour céder aux demandes de leurs maîtres chanteurs avant que ces derniers ne doublent le prix voulu. Dans certains cas, cette première phase peut même durer deux semaines, selon plusieurs observations.

Ce n’est qu’après avoir considéré que les négociations ont échoué, que les cybertruands commencent à menacer de divulguer les données dérobées sur le système d’information de leurs victimes – voire, depuis peu, de les vendre au plus offrant, via des enchères organisées sur leur propre site Web. Dès lors, il ne serait pas surprenant que le déclenchement du ransomware chez FARO Technologies ait eu lieu durant la première quinzaine de mai, voire même plus tôt.

Entre temps, nous avons découvert un service RDP exposé directement sur Internet par une machine semblant appartenir à FARO Technologies, selon les données de BinaryEdge. Chez Bad Packet Reports, Troy Mursch nous a indiqué que l’entreprise a exposé, un temps, un système Citrix Netscaler affecté par la trop célèbre vulnérabilité CVE-2019-19781, dite Shitrix. Il a été détecté le 11 janvier dernier.

Onyphe a également trouvé ce système, identifié comme vulnérable lors d’un balayage datant du 15 janvier. Et de préciser que ce système est resté en ligne au moins entre le 8 décembre et le 8 février derniers. Il n’y a toutefois pas de lien établi entre ces observations et les revendications des opérateurs de Revil/Sodinokibi. À ce jour, après une relance supplémentaire, FARO ne dit rien de plus sur l’incident.