adimas - Fotolia

Chronologie des vulnérabilités Exchange : de nombreuses zones d’ombre

De multiples spécialistes de la cybersécurité ont indiqué que l’exploitation des vulnérabilités inédites d’Exchange, dites ProxyLogon, avait commencé bien avant leur divulgation. Mais les chercheurs peinent à l’expliquer.

La chronologie de la divulgation des vulnérabilités de Microsoft Exchange suscite des questions sur d’éventuelles fuites ou brèches ayant permis à des acteurs malveillants de les exploiter bien avant que Microsoft ne les révèle officiellement.

Le 2 mars, l’éditeur a révélé qu’un groupe malveillant soutenu par la Chine et présenté sous le nom de Hafnium avait exploité quatre vulnérabilités inédites pour attaquer les versions on premise de son système de messagerie électronique Exchange. Microsoft a publié des correctifs pour les quatre vulnérabilités, mais a prévenu que des attaquants pouvaient avoir infiltré des organisations avant les mises à jour de sécurité et maintenu une présence dans leurs serveurs, par le biais de webshells malveillants agissant comme des portes dérobées.

Le lendemain, la Cybersecurity Infrastructure and Security Agency (CISA) américaine a publié une directive d’urgence invitant les entreprises à appliquer des correctifs, car l’exploitation « pose un risque inacceptable pour les agences fédérales civiles de l’exécutif ». Plusieurs médias ont rapporté que des attaques avaient touché jusqu’à 30 000 organisations aux États-Unis et Microsoft a découvert que plusieurs acteurs, et non un seul groupe comme on le pensait initialement, exploitaient activement les vulnérabilités en question, dites Proxylogon.

Les vulnérabilités ont été corrigées et Microsoft a publié des outils de détection des menaces pour aider à les atténuer, mais des questions concernant la divulgation de ces failles sont apparues. Alors que des rapports indiquent que leur exploitation a commencé bien avant la divulgation publique, ces questions incluent la possibilité d’une fuite de données confidentielles ayant conduit à une vague d’attaques.

Découverte et exploitation

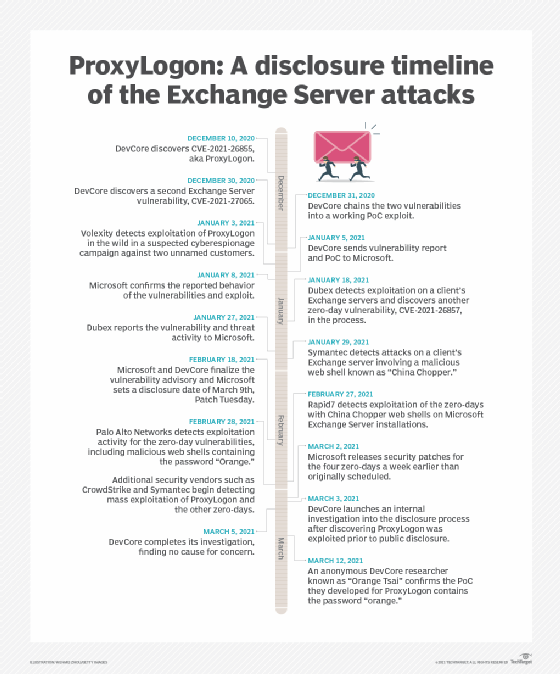

Plusieurs chercheurs et fournisseurs ont joué un rôle dans la divulgation de cette vague d’attaques majeure contre les serveurs de messagerie de Microsoft. Les vulnérabilités ont été découvertes pour la première fois le 10 décembre 2020 par un chercheur en sécurité anonyme de Devcore, une société de conseil en cybersécurité basée à Taïwan. Le chercheur, connu sous le nom d’Orange Tsai, a découvert la plus critique des quatre vulnérabilités, CVE-2021-26855. C’est elle qui sert de point d’entrée pour l’exploitation en chaîne des autres vulnérabilités. De type « server-side request forgery », elle peut être utilisée par des attaquants pour contourner l’authentification sur les serveurs Exchange.

Le 20 décembre, Devcore a découvert une seconde vulnérabilité sur Exchange, référencée CVE-2021-27065. Les chercheurs de Devcore ont enchaîné les deux vulnérabilités dans un démonstrateur opérationnel le 31 décembre. Ce genre de démonstrateur est destiné à être utilisé par les équipes de sécurité pour démontrer les vulnérabilités et développer des mesures d’atténuation. Mais des acteurs malveillants peuvent les obtenir et les utiliser pour des attaques. Devcore a signalé les vulnérabilités et le démonstrateur à Microsoft le 5 janvier, qui en a confirmé la réception le jour suivant.

Mais plus tôt ce mois-ci, en mars, après que Microsoft ait divulgué et corrigé les failles, plusieurs fournisseurs de sécurité ont signalé avoir observé l’exploitation des vulnérabilités en question en janvier et février. L’un de ces fournisseurs est Volexity, un spécialiste de la réponse aux incidents dont le siège est à Washington, D.C., qui a été crédité par Microsoft pour avoir signalé d’autres parties de la chaîne d’attaque ProxyLogon. Dans un premier temps, Volexity a déclaré dans un billet de blog qu’il avait observé l’activité malveillante dans les environnements de deux clients à partir du 6 janvier, mais a ensuite révisé la date des premières activités au 3 janvier.

Dans un courriel adressé à nos collègues de SearchSecurity, Matthew Meltzer, analyste de sécurité chez Volexity, a confirmé que l’exploitation avait été observée au plus tôt le 3 janvier : « lors de l’exploitation initiale, les attaquants ont été très sélectifs dans leur ciblage, les objectifs principaux étant le vol d’e-mails de personnes spécifiques dans les organisations ciblées ».

Dubex, un cabinet de conseil en cybersécurité basé au Danemark, a également observé des attaques avant la date de divulgation et a été crédité par Microsoft pour avoir aidé à trouver des parties supplémentaires de la chaîne d’attaque, dont la vulnérabilité de désérialisation non sécurisée CVE-2021-26857. Une quatrième vulnérabilité, CVE-2021-26858, a été découverte par le Threat Intelligence Center de Microsoft.

Dans un courriel adressé à SearchSecurity, le directeur technique de Dubex, Jacob Herbst, a déclaré que la société a vu la première exploitation sur les serveurs Exchange d’un client le 18 janvier, ce qui a conduit les chercheurs à CVE-2021-26857 : « nous avons stoppé l’attaque contre notre client très tôt et avant qu’il ne subisse des dommages, mais d’après l’attaquant identifié par Microsoft, il s’agissait très probablement d’un vol/espionnage d’informations ».

Dubex a signalé la vulnérabilité à Microsoft le 27 janvier. Selon Jacob Herbst, Dubex pense que les attaques étaient dirigées contre des organisations spécifiques. L’exploitation semble avoir été limitée à un petit nombre de cibles.

À la mi-février, Microsoft a fixé la date de divulgation au 9 mars, date du Patch Tuesday, pour les quatre vulnérabilités. Toutefois, la date a été avancée d’une semaine lorsque les rapports d’exploitation ont commencé à affluer.

Pics d’exploitation d’Exchange Server

Fin février, d’autres fournisseurs ont commencé à observer une augmentation de l’activité. Selon Jacob Herbst, l’une des possibles explications de cette augmentation est que les acteurs malveillants ont probablement découvert que Microsoft était sur le point de publier un correctif et ont alors intensifié leurs attaques : « les raisons peuvent être de couvrir leurs traces en attaquant de nombreuses entreprises ou de s’assurer de la persistance des attaques auprès d’organisations non piratées qui auraient autrement corrigé. Il se peut aussi qu’ils aient simplement voulu semer le chaos ». Mais pour lui, « il pourrait aussi s’agir de pirates d’État qui gagnent aussi de l’argent en tant que criminels, et le fait d’assurer la persistance pourrait leur donner accès au déploiement de mineurs de crypto-devices et de ransomware ».

Matthieu Faou, chercheur en logiciels malveillants chez ESET, a convenu que la nouvelle d’un correctif pourrait avoir fixé une date limite pour les acteurs malveillants. Selon lui, l’activité a encore augmenté juste après la publication du correctif – et s’est étendue au-delà de Hafnium : « les attaquants se sont lancés dans une course contre la montre pour compromettre autant de serveurs que possible avant que les correctifs ne soient largement déployés. De plus, au début, il semblait que seul Hafnium disposait d’un moyen d’exploitation pour ces vulnérabilités. Pour une raison peu claire, de multiples autres groupes y ont eu accès à la fin du mois de février. Il s’agit notamment de groupes APT bien connus tels que Tick, LuckyMouse, Calypso et Winnti ».

Matthew Meltzer a également attribué le pic à des groupes d’attaquants supplémentaires : « les attaques précédentes abusaient de la même vulnérabilité dans Microsoft Exchange, mais l’exploitation massive qui a commencé à avoir lieu fin février pourrait très bien être l’œuvre de différents acteurs ».

L’un des fournisseurs à avoir signalé ce pic est Rapid7, qui, le 27 février, a commencé à détecter une augmentation « notable » des attaques contre les serveurs Microsoft Exchange impliquant un webshell malveillant connu sous le nom de « China Chopper », qui est populaire parmi les acteurs malveillants chinois. China Chopper est souvent utilisé comme porte dérobée : une fois que les attaquants ont déposé le webshell sur un serveur Exchange vulnérable, ils peuvent y accéder même après que les correctifs aient été appliqués. « Avec ce point d’appui, l’attaquant peut alors télécharger et exécuter des outils, souvent dans le but de voler des informations d’identification », explique Rapid7 dans un billet de blog.

Le jour suivant, les chercheurs de l’unité 42 de Palo Alto Networks ont également détecté une activité d’exploitation. Les chercheurs ont découvert que si la plupart des webshells China Chopper contenaient des mots de passe alphanumériques, quelques-uns contenaient le mot de passe « Orange ».

L’unité 42 a publié ses conclusions dans un billet de blog le 8 mars. Quelques jours plus tard, Orange Tsai a confirmé sur Twitter que le démonstrateur développé pour ProxyLogon utilisait un webshell contenant le mot de passe « Orange ». Le démonstrateur de Devcore a été divulgué avant la publication et a été utilisé dans la nature.

En conséquence, Devcore a lancé une enquête interne le 3 mars sur une éventuelle brèche ou fuite de données qui aurait exposé les vulnérabilités et le démonstrateur avant la divulgation publique. Selon Bowen Hsu, chef de projet senior de Devcore, l’enquête a porté sur tous les ordinateurs et appareils personnels appartenant aux employés, ainsi que sur leur infrastructure et leurs systèmes internes. Cette enquête s’est terminée le 5 mars : « il n’y avait aucun signe que l’un de ces appareils et nos systèmes aient été piratés. De même, nous avons enquêté sur nos systèmes internes et n’avons trouvé aucune tentative de connexion ou d’accès aux fichiers inhabituels », a-t-il déclaré dans un courriel adressé à SearchSecurity.

Y a-t-il eu une fuite ?

Plusieurs médias, dont Bloomberg et le Wall Street Journal, ont rapporté que Microsoft a lancé sa propre enquête sur la façon dont le démonstrateur de Devcore a pu être divulgué avant la publication de la vulnérabilité et du correctif du 2 mars.

Un porte-parole de l’éditeur a confirmé que la société enquêtait sur cette question : « nous examinons ce qui a pu provoquer ce pic d’activité malveillante et n’avons pas encore tiré de conclusions. […] Nous n’avons vu aucune indication d’une fuite venue de Microsoft liée à cette attaque ».

Les processus de divulgation coordonnée des vulnérabilités parmi les grands fournisseurs de logiciels largement utilisés impliquent souvent d’informer les grandes entreprises et les gouvernements clients, ainsi que les principaux partenaires technologiques, des vulnérabilités critiques avant leur divulgation publique, afin que ces organisations puissent préparer des mesures d’atténuation.

Mais les partenaires et les clients sont généralement mis au courant tardivement dans le processus de divulgation. Et si la fuite accidentelle d’informations sur ProxyLogon par une tierce partie peut expliquer l’utilisation du démonstrateur de Devcore dans la nature, elle n’explique pas l’exploitation des vulnérabilités début janvier.

Dans un billet de blog, les équipes d’ESET se sont également penchées sur la question de la chronologie et de l’exploitation des vulnérabilités avant la divulgation, notant que l’exploitation avait commencé deux jours avant que Devcore ne fasse part de ses découvertes à Microsoft : « ainsi, si ces dates sont correctes, les vulnérabilités ont soit été découvertes indépendamment par deux équipes de recherche, soit les informations sur les vulnérabilités ont été obtenues d’une manière ou d’une autre par une entité malveillante ».

Dans un billet de blog sur Lawfare, Nicholas Weaver, chercheur en sécurité et professeur au département d’informatique de l’université de Californie à Berkeley, suggère que l’acteur malveillant avait une connaissance antérieure des vulnérabilités à la découverte de Devcore : « d’une manière ou d’une autre, l’acteur malveillant savait que les exploits perdraient bientôt toute valeur ou a simplement deviné qu’ils le feraient. Donc, fin février, l’attaquant a changé de stratégie. Au lieu de se contenter d’exploiter les serveurs Exchange visés, les attaquants ont considérablement accéléré le rythme en ciblant des dizaines de milliers de serveurs pour installer le webshell, un exploit qui leur permet d’avoir un accès à distance à un système ».

Beaucoup de questions, peu de réponses

SearchSecurity a interrogé plusieurs fournisseurs de sécurité sur l’exploitation des failles avant leur divulgation. Une chose sur laquelle ils semblent d’accord : ils ne savent tout simplement pas pourquoi les attaques ont commencé au moment où elles ont commencé, mais il semble que ce soit plus qu’une coïncidence.

« Nous ne savons pas quand ni pourquoi les acteurs ont lancé les attaques », a indiqué Bowen Hsu, ajoutant que l’entreprise ne sait pas exactement quand son démonstrateur a été utilisé sur Internet. « Cependant, Devcore a découvert qu’il est très probable que plusieurs vulnérabilités inédites zero-day aient été utilisées sur Internet au début du mois de janvier 2021 ».

De même, Volexity n’avait pas de réponses sur la raison pour laquelle les attaques ont commencé début janvier après la découverte de ProxyLogon, ou pourquoi l’activité malveillante s’est intensifiée, alors que Microsoft se préparait à divulguer et à corriger les vulnérabilités : « nous n’avons aucune preuve directe qui explique pourquoi l’exploitation s’est accélérée à la fin du mois de février », a déclaré Matthew Meltzer.

Selon Matthieu Faou, ESET n’a rien observé avant le 28 février et ne peut donc pas vérifier les rapports d’autres fournisseurs sur l’exploitation en janvier : « nous ne pouvons donc pas confirmer ni infirmer l’information. Il est probable que l’exploit ait été utilisé dans des attaques très ciblées dans un premier temps et non à grande échelle, comme nous l’avons vu fin février et début mars ».

Satnam Narang, ingénieur de recherche chez Tenable, a déclaré que les acteurs malveillants utilisent généralement les vulnérabilités inédites avec parcimonie pour des attaques ciblées, afin qu’elles ne soient pas largement identifiées ou « brûlées » avant qu’ils aient eu l’occasion de les utiliser correctement et d’atteindre leurs objectifs. Selon lui, l’augmentation du nombre d’attaques par ProxyLogon à la fin du mois de février suggère que plusieurs acteurs avaient des raisons de penser que les failles étaient sur le point d’être corrigées.

« Il est difficile de l’affirmer avec certitude, mais il est possible que les attaquants aient su que la fenêtre d’opportunité pour exploiter ces vulnérabilités inédites se réduisait, et qu’il s’agissait de leur dernier effort pour compromettre des cibles et maintenir leur persistance », indique Satnam Narang. « De cette façon, ils auraient toujours accès aux systèmes des organisations même après la publication et l’application des correctifs ».

Mais les mystères autour des premières les attaques début janvier, et de l’intensification brutale de l’activité en février demeurent. Hafnium avait-il déjà ces vulnérabilités inédites en sa possession, ou le groupe en a-t-il pris connaissance à l’occasion d’une éventuelle fuite dans le processus de divulgation ? Hafnium aurait-il pu, d’une manière ou d’une autre, détecter que ProxyLogon avait été découvert par les chercheurs de Devcore ? Et comment tant d’autres groupes ont-ils appris l’existence des vulnérabilités et commencé à les exploiter une semaine avant l’arrivée des correctifs ?

Pour l’instant, les experts ne peuvent que spéculer. « Il est difficile de dire avec certitude comment les acteurs malveillants ont su que leurs vulnérabilités étaient brûlées », conclut Satnam Narang.

Les journalistes Rob Wright et Alexander Culafi, du Groupe TechTarget (également propriétaire du MagIT) ont contribué à cet article.