Ransomware LockBit : une centaine de victimes par mois au premier semestre

Plus de 420 victimes ont été revendiquées sur la vitrine de LockBit 2.0 au premier semestre. Le véritable total pourrait être sensiblement plus élevé. Et le taux de succès – avec paiement de rançon, donc – pourrait être record.

Au premier semestre, plus de 420 victimes ont été revendiquées sur le site vitrine de la franchise LockBit 2.0. Ce chiffre est inférieur à la réalité. Mais dans quelle mesure ? L’examen d’indices présents dans le code source du site vitrine apporte un nouvel éclairage… sur le niveau d’activité de la franchise, mais aussi sur le pourcentage de victimes ayant potentiellement accepté de verser une rançon. Explications.

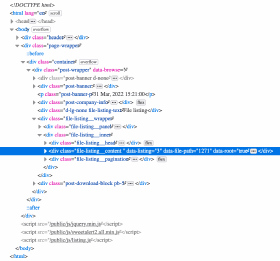

Chaque victime dispose de sa propre page de revendication sur le site vitrine de LockBit 2.0. Que les données soient déjà divulguées ou non, le code source de cette page contient un numéro d’index correspondant à la ressource des données volées – la valeur data-file-path dans la capture ci-dessous. Pour la première partie des données volées au spécialiste des éoliennes danois Vestas, ce numéro était 947. Pour la plus récente victime revendiquée à l’heure où ces lignes sont publiées, l’Italien Datalit, c’est 1660. Pour Aquazzura, une revendication de mi-juillet 2021, le numéro est 32.

À chaque page publiée sur le site vitrine de LockBit 2.0, donc, son numéro d’index unique pour retrouver les données associées, et cela même si celles-ci ne sont pas encore accessibles aux visiteurs du site. La date à laquelle est revendiquée une victime peut donc aider à estimer le niveau d’activité de la franchise depuis la publication de la précédente revendication. Avec plusieurs réserves, toutefois.

Des ajustements nécessaires

Tout d’abord, cette estimation se limite aux victimes pour lesquelles une revendication est préparée dans le système central d’administration de la franchise. Si ce n’est pas le cas pour certaines victimes de cyberattaques conduites avec le ransomware LockBit 2.0, celles-ci ne seront pas comptabilisées. Une telle éventualité ne peut être totalement exclue.

En outre, certaines rares publications n’ont aucun lien avec la moindre cyberattaque, à l’instar de celle parue à l’occasion de l’invasion de l’Ukraine par la Russie. Par ailleurs, les publications sont parfois multiples pour une même victime. Pour Vestas, la divulgation de l’ensemble des données volées, avant le déclenchement du chiffrement, s’est étalée sur six publications, auxquelles il convient d’ajouter celles qui ont été faussement attribuées à des tiers partenaires de Vestas – 4 de plus.

De tels cas s’avèrent relativement rares, rendant le redressement des comptes assez rapide. Au premier semestre, une telle approche a notamment été observée pour Bridgestone et Bayview Asset Management. Mais dans la grande majorité des cas où la publication des données volées en plusieurs parties est annoncée, seule la première est effectivement rendue disponible : nous avons relevé 75 cas pour lesquels cette pratique a été annoncée, au premier semestre, mais seulement 7 dans lesquels elle a été effectivement mise en œuvre.

Dernière difficulté : les revendications n’apparaissent pas nécessairement dans l’ordre chronologique dans lequel elles ont été préparées dans les systèmes d’administration de la franchise mafieuse. Pour nos estimations, nous avons donc procédé en soustrayant le numéro d’index le plus élevé relevé à la fin d’un mois au numéro d’index le plus élevé relevé à la fin du mois suivant, avant de corriger cet écart en tenant compte des réserves mentionnées plus haut. La méthode est imparfaite, mais permet tout de même d’avancer des estimations paraissant raisonnable au regard d’autres, antérieures, pour d’autres franchises de rançongiciel.

Des revendications qui disparaissent

L’année 2021 s’est terminée sur une victime pour laquelle le numéro d’index était 1010. À la publication de ces lignes, le numéro le plus élevé est 1660. De quoi suggérer qu’une publication de revendication a été préparée pour environ 650 victimes, au premier semestre 2022. En tenant compte des victimes pour lesquelles plusieurs publications ont eu lieu, et de quelques publications sans lien avec une victime de cyberattaque, cette estimation est ramenée à 637.

Sur la même période, 425 revendications de victimes ont été effectivement observées sur le site vitrine de LockBit 2.0. À ce stade, le niveau de succès des opérations des cyberdélinquants associés à cette franchise mafieuse peut être estimé à 33 %.

Un tel niveau de « succès » des opérations d’extorsion du groupe serait supérieur aux estimations pour d’autres franchises mafieuses de ransomware avec double extorsion : le consensus tourne plutôt entre 25 et 30 %. Les observations pour Darkside, NetWalker, REvil, Babuk ou encore Egregor, conduisaient à estimer le taux de paiement autour de 28 %. Mais la petite entreprise LockBit 2.0 pourrait faire encore plus fort.

De fait, de nombreuses revendications observées au cours du premier semestre 2022 ont disparu, plus ou moins vite, suggérant un possible paiement de rançon avec retard. Nous en avons recensé 78. Dès lors, ce ne sont pas 425 revendications qu’il faudrait compter pour estimer le taux de paiement, mais seulement 347. De quoi ramener le taux de succès des opérations de cette franchise hyper active autour de… 45,5 %.

À ce jour, nous n’avons pas trouvé d’équivalent à la valeur data-file-path, utilisée pour ces estimations, dans le code source de la toute nouvelle vitrine LockBit 3.0.