Andrey Popov - stock.adobe.com

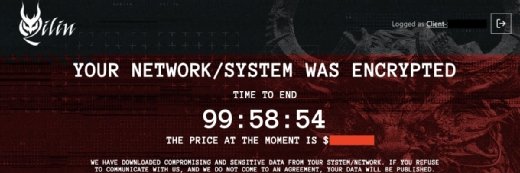

Ransomware : comment un affidé de Qilin exfiltre les données de ses victimes

Il s’appuie sur proxychains4 pour encapsuler son trafic réseau et cacher la destination finale des données volées avant de déclencher le chiffrement. L’exfiltration elle-même s’appuie sur smbclient.

Les affidés des enseignes de ransomware laissent parfois traîner des traces de leur outillage. L’un d’entre eux, officiant sous la bannière de Hunters International, avait ainsi dévoilé à l’automne dernier un logiciel Linux utilisé par la franchise mafieuse, pour décentraliser le stockage des données volées à ses victimes et permettre à ses affidés d’en garder le plein contrôle.

Un affidé de l’enseigne Qilin vient de faire de même.

Dans son cas, cela prend la forme d’un script dans lequel il invoque l’exécutable proxychains4. Il s’agit d’un programme Unix/Linux qui permet de rediriger le trafic réseau d’un logiciel précis via des proxys Socks 4a ou 5, ou http. Comme son nom l’indique, les proxys peuvent être enchaînés pour brouiller les pistes, en mixant les types de proxy. Même la résolution DNS est réalisée au travers de la chaîne de proxys.

L’affidé en question utilise proxychains pour encapsuler le trafic SMB lié à l’exfiltration de données elle-même : il se contente d’utiliser smbclient pour transférer l’archive des données compressées de sa victime vers son système de stockage. C’est smbclient qui est mis à contribution pour la création de l’archive assortie de celle d’une liste de fichiers et dossiers, sous la forme d’un simple fichier texte.

Ce mode opératoire a déjà été documenté par les équipes Talos de Cisco pour des cyberattaques impliquant Vice Society, en 2021. Mais il apparaît relativement peu commun.

Les équipes de Sekoia.io se sont ainsi récemment penchées sur les outils et services utilisés par les cybercriminels pour exfiltrer les données de leurs victimes : le procédé observé ici avec un affidé de Qilin n’y figure pas. Cela vaut aussi pour la matrice d’outils associés aux activités de cyberextorsion maintenue par le chercheur BushidoUK.