Ransomware : ce que révèle la fuite de données de LockBit 3.0

Une instance d’interface d’administration pour les affidés de la franchise mafieuse a été attaquée le 29 avril. Les données de sa base SQL en ont été extraites et divulguées. Nos premières analyses.

Le 7 mai 2024, l’identité présumée de l’opérateur de la franchise LockBit 3.0, aussi connu sous le pseudonyme de LockBitSupp, était révélée à l’occasion de l’épisode 2 de l’opération Cronos : Dmitry Yuryevich Khoroshev.

Un an plus tard, jour pour jour, c’est tout le contenu de la base de données SQL d’une interface Web d’administration pour les affidés de l’enseigne qui a été rendue publique. Et pas n’importe où : sur les sites de la franchise mafieuse. Car ils ont été piratés. Les données ont été extraites le 29 avril. Elles concernent un système qui a été mis en place le 18 décembre dernier.

Un rare éclairage

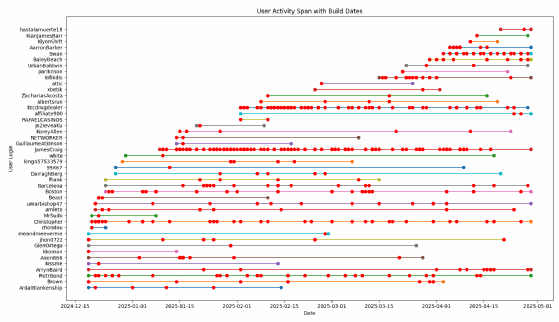

Ces données offrent une visibilité inédite sur les activités de l’enseigne de rançongiciel LockBit 3.0. Les dates de compilation du maliciel de chiffrement permettent d’ajuster les estimations antérieures de date de survenue d’attaque. Elles ont déjà fait ressortir, pour certaines victimes connues, un écart allant jusqu’à dix jours entre la fin de l’exfiltration des données de la victime et le lancement du chiffrement. De quoi souligner l’importance des efforts de détection de cette exfiltration.

Ces données permettent aussi d’attribuer différentes victimes à leurs attaquants. Ce regroupement sera intéressant pour l’analyse des méthodes de négociation ainsi que pour le suivi des éventuels paiements de rançon.

Cette interface d’administration pour affidé contenait 75 comptes utilisateurs, dont deux très vraisemblablement utilisés par LockBitSupp lui-même. Rien de moins que 35 comptes étaient en « pause », dont deux ayant été utilisés contre des victimes en… Russie. L’opérateur de l’enseigne nous a assuré que c’est la raison de leur suspension.

Mais seuls 44 comptes ont été effectivement utilisés pour générer des ransomwares et, éventuellement, lancer des cyberattaques. Sur ce total, 30 étaient effectivement actifs le 29 avril, mais seulement 7 semblent avoir été véritablement occupés à conduire des attaques à ce moment-là.

Une répartition géographique éloignée des clichés

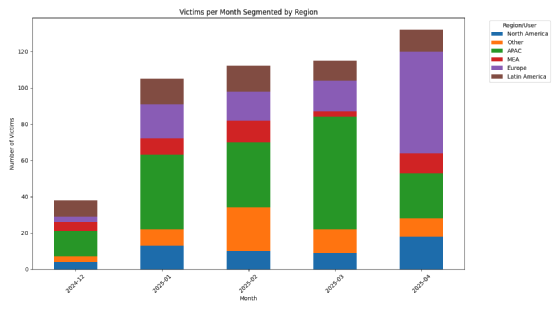

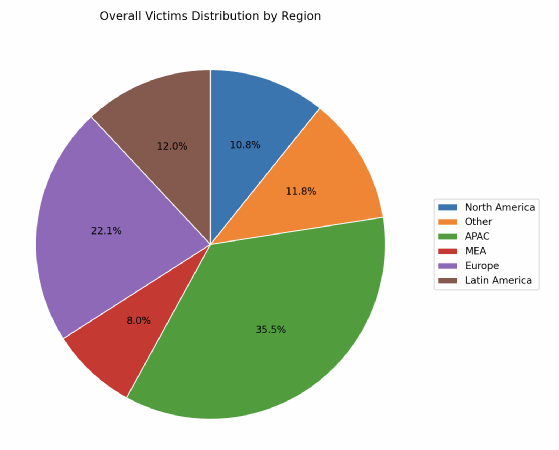

La recherche des origines géographiques des victimes mentionnées fait ressortir une tendance inhabituelle : en toute vraisemblance, la région Asie-Pacifique a concentré 35,5 % des efforts des affidés de LockBit sur la période considérée, contre 22 % pour l’Europe, et moins de 11 % pour l’Amérique du Nord, derrière l’Amérique Latine à 12 %.

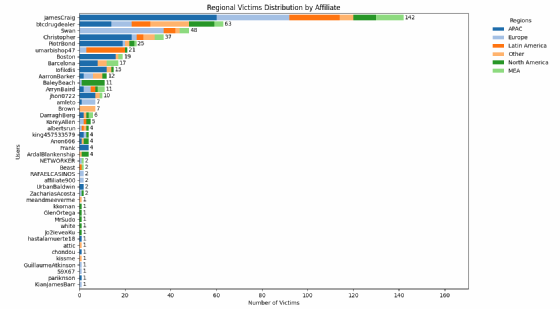

Mais il y a là des disparités très marquées entre affidés. Ainsi, PiotrBond s’est concentré sur la région Asie-Pacifique, avec 76 % de ses victimes. Même chose pour Umarbishop47 (81 %). DarraghBerg a quant à lui misé à parts égales (33,3 %) en cette région et l’Afrique–Moyen-Orient. Mais JamesCraig a lui aussi donné la priorité à l’Asie-Pacifique (42 %).

Cet examen géographique souligne en outre le manque d’observabilité de la menace dans cette région et, notamment en Chine, représentée dans l’échantillon étudié à hauteur de 51 victimes. L’Indonésie arrive juste derrière avec 49 victimes, suivie de l’Inde (35).

Ces données suggèrent également que la Corée du Sud est globalement sous-représentée dans l’activité malveillante observable.

Cette répartition géographique inhabituelle traduit peut-être l’évolution des profils recrutés par LockBit 3.0. Les affidés les plus actifs ne semblent pas être ceux qui s’attaquent aux victimes les alléchantes.

Le reflet d’une image écornée

Les données disponibles suggèrent plutôt que ceux qui multiplient les victimes essaient des cibles potentiellement moins matures que d’autres, quitte à ce qu’elles paient des sommes modestes, dans des pays du monde à revenu par personne autour de la moyenne mondiale.

Les négociations observées confortent cette analyse, avec des montants de rançon demandés très fréquemment inférieurs à 20 000 $.

Au final, l’enseigne LockBit 3.0 ne semble actuellement disposer que de deux ou trois affidés actifs de haut vol. Une demi-surprise. L’opération judiciaire internationale Cronos a véritablement écorné l’image de la franchise mafieuse. Si elle parvient à attirer, son attrait s’avère (sans trop de surprise) limité.

C’en est même à se demander si certaines victimes refusant de payer la rançon demandée ne sont délibérément pas revendiquées sur le site vitrine de LockBit, afin de ne pas en ternir un peu plus l’image.

Et cette nouvelle fuite ne devrait guère améliorer les choses : elle a exposé les identifiants de messagerie chiffrée Tox de certains affidés, leurs mots de passe (stockés en clair), et des pseudonymes avec lesquels certains spécialistes du renseignement en sources ouvertes (OSINT) ne vont pas manquer de se faire un plaisir d’enquêter. Sans compter les clés privées de chiffrement des victimes.