Vectra Networks veut détecter les signaux faibles sur le réseau

Distingué à l’occasion de la dernière édition de RSA Conference, Vectra Networks compte parmi ceux qui s’attèlent à la détection des attaques en cours en surveillant le trafic réseau en temps réel.

Vectra Networks n’es plus exactement ce que l’on appelle une jeune pousse. L’entreprise existe depuis quatre ans. Mais sa technologie a récemment été distinguée par l’Innovation Sandbox de la dernière édition de RSA Conference. Vectra Networks est présent en Europe depuis trois mois seulement, où il dispose d’un vice-président pour la région et d’un ingénieur ventes, Achim Kraus, basé Stuttgart en Allemagne. Un recrutement est en cours au Royaume-Uni.

Interrogé par téléphone, Achim Kraus décrit une entreprise qui cherche à détecter les signaux faibles d’attaques en cours, en temps réel, à partir de l’observation des flux réseau, en s’appuyant sur le traitement en mémoire vive et sur le Machine Learning. De quoi rappeler l’approche du britannique DarkTrace dont Kraus concède voir là un concurrent direct.

A la tête de Vectra Networks, on trouve tout d’abord Hitesh Sheth, ancien directeur opérationnel d’Aruba Networks et ancien de Juniper et de Cisco, notamment. La direction technique est entre les mains d’Oliver Tavakoli, et celle de l’ingénierie, entre celles de Jason Kehl, tous deux venus de Juniper. Pour les activités Européennes, Vectra Networks a retenu Gérard Bauer, ancien vice-président Europe du Sud de Riverbed, installé en Suisse.

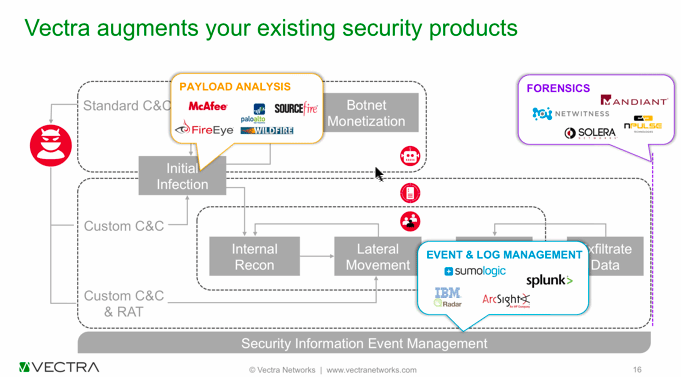

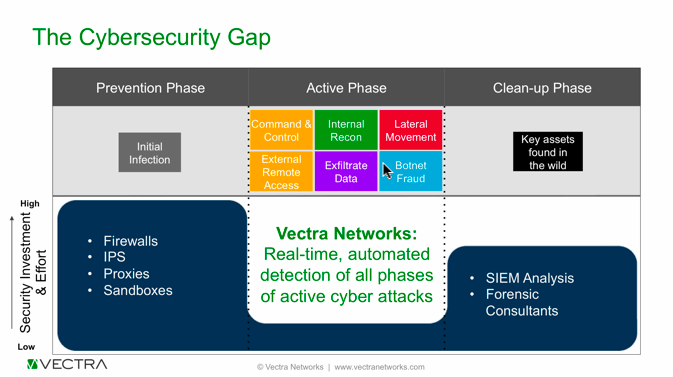

Achim Kraus détaille une approche qui laisse de côté le périmètre pour s’intéresser exclusivement à ce qui se passe sur le réseau, en se concentrant « sur les attaques actives » : il s’agit de se penche sur ce qui se passe après la compromission initiale pour détecter les phases « de reconnaissance interne, de mouvement latéral, d’acquisition et d’extraction de données ». Pas question non plus d’aller jouer sur le terrain du SIEM et de l’investigation : « à mon sens, nous alimentons le processus d’enquête en remontant des informations aux systèmes de gestion des informations et des événements de sécurité ».

Pour cela, Vectra Networks s’appuie sur l’examen des flux réseau : « nous n’examinons pas le contenu des paquets, cela ne nous intéresse pas ; nous examinons les comportements ». Pas question, donc, de collecter et d’analyser les logs, ni de procéder à de l’inspection de paquets en profondeurs (DPI). Mais les équipements de Vectra Networks ont besoin d’être déployés à des points stratégiques, comme un routeur d cœur de réseau ou un routeur d’accès. L’appliance X-series peut être déployée seule ou accompagnée de sondes déportées, les S-Series. L’appliance principale est alors chargée de collecter les données des sondes pour les analyser.

Le travail préalable peut être conséquent, car pour que le déploiement soit efficace, une connaissance complète de la topologie du réseau est nécessaire, ainsi que de l’architecture du système d’information, notamment avec l’identification des actifs sensibles.

Après, le déploiement ne nécessite que quelques dizaines de minutes : « activer le produit et obtenir de premiers résultats est facile. C’est un processus qui prend 45 minutes », explique Achim Kraus. D’autant plus que le système n’accepte pas de personnalisation ou d’écriture de règles de détection : « c’est totalement automatique ». Un point qui ne joue d’ailleurs toujours en faveur de la solution : « pour beaucoup, cela paraît trop simple, trop magique ». La beauté du Machine Learning, en somme, mais implique de devoir convaincre, de faire la démonstration : « c’est l’un de nos plus grands défis », reconnaît l’ingénieur ventes. Mais après, « les clients apprécie le peu de configuration, de maintenance et de support nécessaire » à l’exploitation.

Alors une fois correctement déployée et après la modélisation d’un trafic de base essentielle à l’apprentissage des comportements normaux et à la détection des comportements suspects – « le processus peut ne prendre que deux jours, mais par prudence, il est préférable de se donner au moins sept jours, une pleine semaine d’activité » –, la solution commence à fournir des éléments de visualisation et de suivi d’éventuelles attaques en cours.

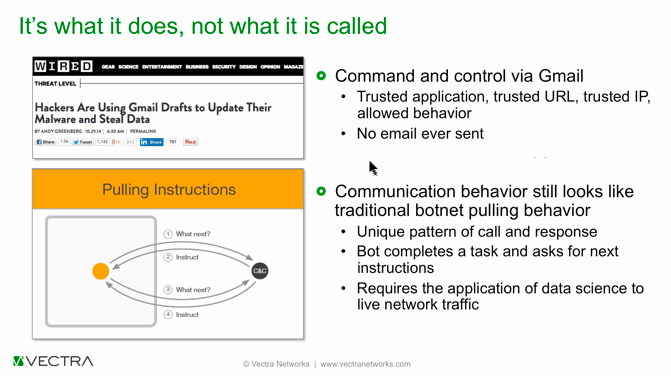

« Nous détections des processus comme l’analyse du réseau, le déplacement latéral avec la réplication automatique, ou encore l’utilisation de tunnels HTTPS cachés. Nous pouvons surveiller le trafic Kerberos à la recherche de détournement d’identifiants, par exemple ». Un exemple ? Les comportements de type « ping pong » cachés le recours à de simples brouillons Gmail jamais expédiés, juste déposés, via une connexion chiffrée au service, pouvant trahir un dialogue entre logiciel malveillant et son infrastructure de commande et de contrôle.

Au final, les résultats sont replacés dans le contexte de l’infrastructure du client et du trafic observé, corrélés par hôtes et classés selon un niveau de risque : « nous pouvons dire où en est précisément l’attaque ». Vient alors une autre question, clé : « celle de réaction ». Mais c’est un autre sujet.