MR - stock.adobe.com

Guide détaillé de création d’une politique de gestion des correctifs

Une politique rigoureuse de gestion des correctifs informatiques est une assurance contre les bugs et vulnérabilités des logiciels et matériels réseau susceptibles de perturber des processus métier critiques.

Rien n’est jamais parfait, encore moins quand il s’agit de programmes logiciels. Peu après le lancement initial de logiciels et de firmwares sur le marché, on découvre inévitablement des bugs, des failles de sécurité et des anomalies fonctionnelles. Une politique et une structure adéquates contribuent à éviter que les logiciels ne souffrent durablement de différents problèmes de performance et de sécurité.

Qu’est-ce qu’une politique de gestion des correctifs ?

La politique de gestion des correctifs s’incarne dans un document de stratégie informatique qui décrit les processus et la méthodologie à suivre, pour assurer la maintenance régulière des matériels et logiciels sur le réseau de l’entreprise.

Ce cadre aide les administrateurs à identifier et à catégoriser les systèmes et les applications du réseau qui ont besoin de mises à jour structurées et non structurées, à trouver la source où récupérer le code du correctif et à décrire le processus qui détermine les appareils à mettre à jour, pour quelles raisons et par qui.

Une telle politique explique aussi en détail comment revenir à la situation antérieure en cas de conflit et documente le processus post-correctif à des fins de référence.

Les politiques de gestion des correctifs dans les environnements d’entreprise couvrent une large gamme d’actifs, de systèmes et d’applications informatiques et opérationnels (IT/OT) :

- les systèmes d’exploitation des terminaux,

- les systèmes d’exploitation des serveurs,

- les firmwares des objets connectés,

- les technologies opérationnelles,

- les plateformes de virtualisation,

- les périphériques des appareils et du réseau,

- les composants réseau,

- les applications,

- les bases de données,

- les plateformes de stockage,

- les systèmes de communications unifiées,

- les outils d’administration et de supervision informatiques.

De l’importance d’une politique de gestion des correctifs

Les logiciels et les firmwares doivent absolument être corrigés sur les différents systèmes IT/OT pour trois raisons :

- ajouter des fonctionnalités ;

- réparer un code qui a provoqué des problèmes de performance ou d’opérabilité ;

- remédier à une ou plusieurs failles de sécurité informatique susceptibles d’être exploitées par des acteurs malveillants.

Une politique de gestion des correctifs définit par écrit quels patchs déployer dans les différents systèmes, pourquoi et comment. Sans une politique rigoureuse systématiquement appliquée par tous les acteurs, de nombreux problèmes affectant le bon fonctionnement des systèmes IT/OT surgissent. De plus, l’absence de correctifs adéquats laisse la porte ouverte à toute une série de problèmes de cybersécurité, notamment le vol ou la perte de données, les attaques par déni de service (DoS, « Denial of Service ») sur les services critiques, sans compter les attaques avec rançongiciel.

Qu’inclure dans une politique de gestion des correctifs ?

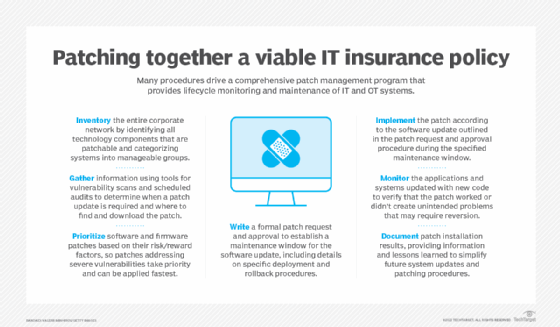

Corriger les systèmes IT/OT est un processus de gestion du cycle de vie dont le rythme dépend des systèmes concernés et des effets éventuels du correctif sur l’activité. Plus grande est la conséquence sur les performances, la facilité d’usage ou la sécurité, plus vite il faut appliquer le correctif. De façon générale, une politique de gestion des correctifs comprend les procédures suivantes.

Identification des systèmes

Il faut inventorier en permanence l’ensemble du réseau de l’entreprise pour identifier tous les composants qui peuvent et doivent être corrigés. La procédure combine diverses tâches manuelles et automatisées qui servent à localiser les systèmes et applications et à classer ceux-ci en groupes à gérer.

Collecte d’informations sur les correctifs

Le récolement des systèmes informatiques concernés par la politique des correctifs aide à déterminer le moment où des mises à jour sont requises et l’emplacement du correctif à télécharger. Cette procédure inclut des sous-processus et des outils, comme les analyses de vulnérabilité, les audits planifiés de gestion des correctifs, les alertes de correctifs des fournisseurs et une analyse des effets du bug, de la fonctionnalité ou de la vulnérabilité auxquels le correctif vise à remédier.

Hiérarchisation des correctifs

À l’aide des informations recueillies, hiérarchisez et planifiez les correctifs à appliquer aux logiciels et firmwares en fonction des facteurs risque/bénéfice pour l’organisation. Par exemple, les correctifs à haute priorité, qui corrigent des bugs critiques ou de graves vulnérabilités activement exploitées par des acteurs malveillants et affectant des systèmes exposés directement sur Internet, seront appliqués plus vite que ceux qui n’apportent que des corrections non critiques ou de simples améliorations.

Demande et approbation des correctifs

Rédigée formellement, cette partie du processus correctif exige des responsables de la mise en œuvre de demander une fenêtre de maintenance pour mettre à jour les logiciels. Dans cette demande, il convient de préciser les informations relatives aux étapes de déploiement et de rollback.

Déploiement des correctifs

Pendant la plage horaire précisée de la fenêtre de maintenance, le déploiement du correctif suit les étapes de mise à jour logicielle décrites dans la procédure de demande et d’approbation.

Surveillance des résultats des correctifs

Même pour le correctif le plus infime, il faut surveiller les systèmes et les applications que le nouveau code met à jour. Il s’agit de vérifier que le correctif a réglé le problème désigné, et qu’il n’a pas d’effets imprévus néfastes pour l’activité. Si des problèmes graves surviennent, les étapes de rollback décrites dans la procédure de demande et d’approbation des correctifs sont suivies pour annuler les changements.

Documentation des résultats des correctifs

Les correctifs, concluants ou non, doivent être documentés par des informations sur les résultats de leur installation, ainsi que d’éventuels avertissements ou suggestions qui permettront de faciliter les futures mises à jour.

Comment créer une politique de gestion des correctifs ?

Pour formuler une politique de gestion des correctifs :

- Décrivez la procédure qui servira à identifier et à catégoriser les logiciels et les appareils.

- Identifiez les personnes chargées de corriger les différentes catégories de logiciels et d’appareils.

- Documentez l’utilisation des outils, des processus et des ressources externes pour rechercher les vulnérabilités pertinentes et les mises à jour correctives ou fonctionnelles.

- Créez un modèle de demande de correctif ainsi que le processus d’approbation et les procédures de rollback.

- Créez une chronologie du cycle de vie pour différents correctifs système, qui précise la vitesse de déploiement d’un correctif selon plusieurs critères opérationnels et de cybersécurité.

- Rédigez un processus détaillé de surveillance des effets d’un correctif, notamment des effets secondaires négatifs qui justifieraient un rollback.

- Formulez un modèle de documentation des résultats des correctifs à utiliser après chaque fenêtre de maintenance corrective.

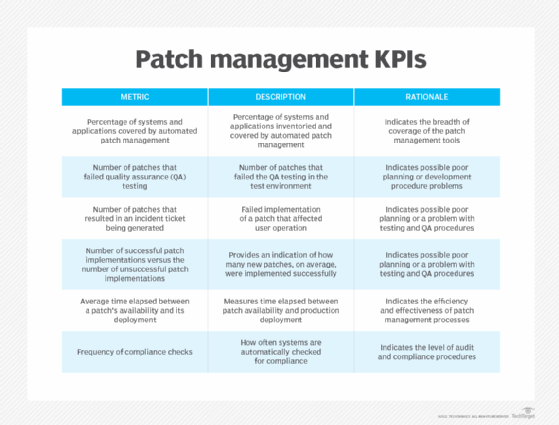

Avantages d’une politique robuste de gestion des correctifs

Bien appliquées, les politiques de gestion des correctifs sont, pour les informaticiens et les décisionnaires, l’assurance de disposer de logiciels métiers et d’une infrastructure sous-jacente sans bugs et sans vulnérabilités qui apportent une valeur ajoutée maximale à l’entreprise.

Ce processus d’application des correctifs étape par étape participe à la gestion des risques, élimine une grande partie du risque cyber, et inclut des procédures et des résultats bien documentés utiles pour les audits et les vérifications historiques.