Windows Server : comment activer les mots de passe granulaires

Par défaut, tous les mots de passe d’un domaine Active Directory doivent respecter les mêmes règles de longueur, de mise à jour, de complexité. Mais il est possible de définir des règles par profil d’utilisateurs.

Les politiques granulaires de mots de passe permettent aux responsables de la sécurité et aux administrateurs d’Active Directory de définir des règles de mot de passe par utilisateur et par groupe. Cela contribue à une sécurité bien plus grande que les politiques par défaut qui consistent à définir une seule règle de mot de passe pour tous les membres d’un domaine Active Directory.

L’intérêt de cette pratique est par exemple de faire une différence, dans un domaine, entre les différents rôles ou métiers qui ont chacun des droits d’accès différents aux serveurs du réseau. On peut ainsi définir une durée de validité des mots de passe pour les administrateurs, pour les responsables d’une application, pour les simples utilisateurs ou pour les collaborateurs occasionnels.

De base, les configurations d’Active Directory proposent une politique unique pour les mots de passe de tous les membres d’un domaine, via la Stratégie de groupe que l’on définit dans la Stratégie de domaine. Bien que la Stratégie de groupe dispose de milliers d’options, elle ne peut pas appliquer des politiques de mot de passe granulaires, alors que de nombreuses entreprises en ont besoin aujourd’hui pour rester sécurisées.

Pour répondre à ce besoin, Microsoft a introduit une notion de granularité dans les règles des mots de passe dès Windows Server 2008. À présent, les règles granulaires se définissent comme des Password Settings Objects (PSO), qui sont stockés dans la base Password Settings Container.

Un objet PSO offre les mêmes paramètres que ceux de la politique de domaine par défaut : la longueur minimale du mot de passe, son âge minimal et maximal, le nombre de tentatives de connexion autorisées en cas de mot de passe incorrectement saisi, la durée avant de remettre ce compteur à zéro. Un objet PSO apporte aussi d’autres paramètres : un score de priorité, ce qui est utile quand un même compte utilisateur se retrouve chapeauté par deux PSO et qu’une règle doit s’appliquer en priorité, et un verrouillage pour empêcher la suppression par erreur de la règle par AD.

Comment créer un objet PSO ?

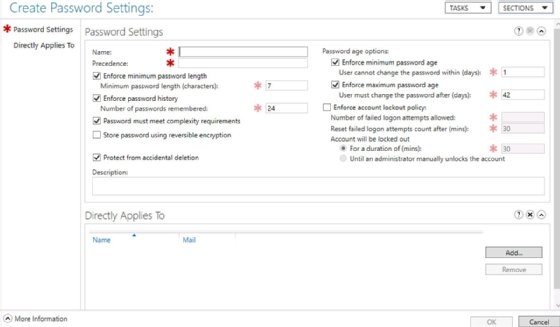

Une fois que vous aurez défini les différents profils utilisateurs possibles d’un domaine et les règles qui leur correspondent, entrez ces paramètres dans l’outil AD Administrative Center, qui se lance depuis le menu Tools de Server Manager. Sélectionnez votre domaine et naviguez jusqu’à System, Password Settings Container. Pour saisir votre nouvelle PSO, cliquez avec le bouton droit de la souris sur Password Settings Container et sélectionnez New.

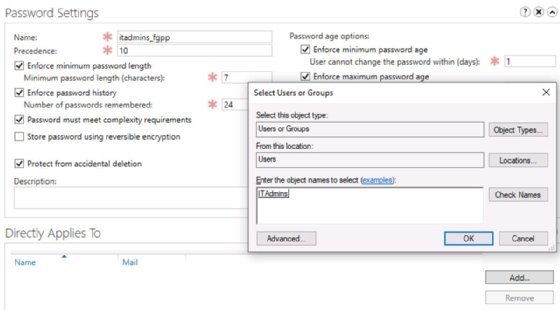

Renseignez les valeurs de votre premier groupe. Dans cet exemple, nous saisissons les valeurs du groupe itadmins_fgpp.

Utilisez le champ Description pour expliquer la raison d’être de la PSO et pourquoi les utilisateurs ou les groupes requièrent des paramètres spécifiques. Ceci est particulièrement utile pour les futurs administrateurs qui pourraient ne pas comprendre pourquoi vous avez choisi ces configurations particulières.

Les administrateurs peuvent soit lier l’objet PSO aux utilisateurs et aux groupes globaux au cours du processus de création, soit revenir au PSO plus tard pour sélectionner des utilisateurs et des groupes qui auraient été entretemps définis. Pour appliquer l’objet PSO, sélectionnez Add dans la zone Directly Applies To, et naviguez jusqu’aux utilisateurs ou groupes concernés.

Suivez les mêmes étapes pour créer d’autres PSOs. Lorsque vous configurez un objet PSO, donnez-lui un nom, puis indiquez toutes les valeurs (durées, verrouillage, etc.) que vous aviez définies en amont.

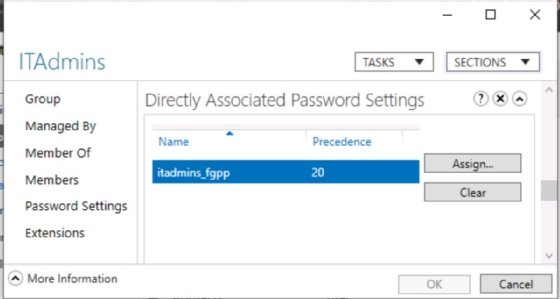

Comment afficher les paramètres d’un utilisateur ou d’un groupe ?

Résoudre des problèmes liés aux mots de passe des utilisateurs peut s’avérer complexe avec des politiques granulaires de mot de passe. Par le passé, les techniciens du service d’assistance disposaient d’une politique de mot de passe globale qu’ils communiquaient aux utilisateurs qui leur posaient des questions. Les exigences en matière de mot de passe étant les mêmes pour tous, il était par exemple facile de dire à un utilisateur de choisir un mot de passe comportant au moins 14 caractères et ne répétant pas les 10 derniers mots de passe.

Désormais, ces techniciens devront aller voir dans AD quelle politique s’applique pour tel ou tel utilisateur. Pour afficher les exigences d’un groupe en matière de mot de passe, accédez à ce groupe, cliquez avec le bouton droit de la souris sur le nom du groupe et sélectionnez Properties. Cliquez sur le bouton Password Settings pour afficher l’objet PSO qui s’applique.

Fournissez au service d’assistance une entrée dans la base de connaissances contenant les paramètres détaillés de chaque PSO. Si quelqu’un demande de l’aide, il sera ainsi plus facile pour les techniciens du service d’assistance de répondre.

Comment activer des mots de passe granulaires depuis PowerShell ?

Les objets PSO peuvent également être créés et appliqués à l’aide de PowerShell. Utilisez la cmdlet New-ADFineGrainedPasswordPolicy pour créer un objet PSO et renseigner ses paramètres. Notez qu’il peut être plus facile d’écrire l’objet PSO dans l’environnement de script intégré de PowerShell, ISE, pour confirmer sa syntaxe avant de l’exécuter. Il existe des paramètres pour chaque configuration de mot de passe possible, y compris les paramètres de priorité et de verrouillage :

PS C:\> New-ADFineGrainedPasswordPolicy -Name "itadmins_fgpp" -Precedence 20 -ComplexityEnabled $true -Description "Restrictive password settings for all IT administrator accounts" -DisplayName "itadmins_fgpp" -LockoutDuration "0.00:00:00" -LockoutObservationWindow "0.00:30:00" -LockoutThreshold 3

Appliquez l’objet PSO à un utilisateur ou à un groupe global à l'aide de la cmdlet Add-ADFineGrainedPasswordPolicySubject. Le paramètre -Subjects définit le groupe global ou l'utilisateur auquel le paramètre s'applique :

PS C:\> Add-ADFineGrainedPasswordPolicySubject -Identity itadmins_fgpp -Subjects 'ITAdmins'

Notez que le paramètre -WhatIf indique le résultat de l'exécution de la cmdlet sans appliquer les paramètres.

La cmdlet Get-ADFineGrainedPasswordPolicy affiche les paramètres PSO. Utilisez le paramètre -Identity pour spécifier la politique affichée par PowerShell :

PS C:\> Get-ADFineGrainedPasswordPolicy -Identity itadmins_fgpp

N'oubliez pas la documentation. La documentation est un élément clé de la mise en œuvre de politiques granulaires de mot de passe dans AD. De nombreux spécialistes de l'assistance informatique se réfèrent à ces politiques lors de dépannages ou d'audits de sécurité. Créez la documentation appropriée non seulement pour votre équipe, mais aussi pour le futur personnel informatique.