Pare-feu (firewall)

Qu'est-ce qu'un pare-feu (Firewall) ?

Un pare-feu (Firewall) est un dispositif de sécurité réseau qui empêche l'accès non autorisé à un réseau. Il inspecte le trafic entrant et sortant à l'aide d'un ensemble de règles de sécurité afin d'identifier et de bloquer les menaces.

Un pare-feu peut être un matériel physique, un logiciel on-premise, un logiciel en tant que service (SaaS) ou dans un cloud privé virtuel.

Les pare-feu sont utilisés à la fois par les particuliers et les entreprises, et de nombreux appareils, y compris les ordinateurs Mac, Windows et Linux, sont dotés d'un pare-feu intégré. Ils sont largement considérés comme un élément essentiel de la sécurité des réseaux.

Pourquoi les pare-feu (firewall) sont-ils importants ?

Les pare-feu constituent la première ligne de défense contre les menaces extérieures, telles que les pirates informatiques et les attaques de logiciels malveillants (malware). En particulier, les pare-feu combinés à un système de prévention des intrusions (IPS) sont essentiels pour prévenir les logiciels malveillants et certaines attaques de la couche applicative.

Les pare-feu sont apparus aux premiers jours de l'Internet, lorsque les réseaux avaient besoin de nouvelles méthodes de sécurité capables de gérer une complexité croissante. Depuis, ils sont devenus le fondement de la sécurité des réseaux dans le modèle client-serveur, l'architecture centrale de l'informatique moderne.

Globalement, les pare-feu jouent un rôle important dans la prévention des cyberattaques, la protection des données sensibles et le maintien de la confidentialité et de la sécurité des systèmes et réseaux informatiques.

Comment fonctionne un pare-feu ?

Un pare-feu établit une frontière entre un réseau externe et le réseau qu'il protège. Il est inséré en ligne à travers une connexion réseau et inspecte tous les paquets entrant et sortant du réseau protégé. Lors de l'inspection, il utilise un ensemble de règles préconfigurées pour distinguer le trafic ou les paquets bénins des paquets malveillants.

Le terme "paquet" fait référence à un élément de données formaté pour être transféré sur l'internet. Les paquets contiennent les données elles-mêmes et des informations sur les données, telles que leur provenance. Les pare-feu peuvent utiliser ces informations pour déterminer si un paquet donné respecte les règles établies. Si ce n'est pas le cas, le paquet est interdit d'accès au réseau protégé.

Les ensembles de règles peuvent être basés sur plusieurs éléments indiqués par les données des paquets, notamment la source, la destination et le contenu.

Ces caractéristiques peuvent être représentées différemment à différents niveaux du réseau. Lorsqu'un paquet traverse le réseau, il est reformaté plusieurs fois pour indiquer au protocole où l'envoyer. Il existe différents types de pare-feu pour lire les paquets à différents niveaux du réseau.

Utilisations

Les pare-feux sont utilisés aussi bien dans les entreprises que chez les particuliers. Les organisations modernes les intègrent dans une stratégie de gestion des informations et des événements de sécurité, au même titre que d'autres dispositifs de cybersécurité.

Les pare-feu sont souvent utilisés en même temps que les applications antivirus. Les pare-feux personnels, contrairement aux pare-feux d'entreprise, sont généralement constitués d'un seul produit, et non d'un ensemble de produits différents. Il peut s'agir d'un logiciel ou d'un dispositif intégrant un microprogramme de pare-feu.

Voici quelques cas d'utilisation des pare-feu :

- Défense contre les menaces. Les pare-feu peuvent être installés à la périphérie du réseau d'une organisation pour la protéger contre les menaces externes, telles que les attaques de logiciels malveillants ou les tentatives de piratage, ou à l'intérieur du réseau pour créer une segmentation et se prémunir contre les menaces internes.

- Fonctions de journalisation et d'audit. Les pare-feu conservent un enregistrement des événements que les administrateurs peuvent utiliser pour identifier des modèles et améliorer les ensembles de règles. Les règles doivent être mises à jour régulièrement pour faire face à l'évolution constante des menaces de cybersécurité. Les fournisseurs découvrent de nouvelles menaces et développent des correctifs pour les couvrir dès que possible.

- Filtrage du trafic. Dans un réseau domestique unique, un pare-feu peut filtrer le trafic et alerter l'utilisateur en cas d'intrusion. Ils sont particulièrement utiles pour les connexions permanentes, telles que les lignes d'abonné numériques ou les modems câble, car ces types de connexion utilisent des adresses IP statiques. Un pare-feu garantit que seul le contenu intentionnel et non destructif de l'internet passe.

- Contrôle et blocage de l'accès. Les pare-feu peuvent être utilisés pour contrôler et bloquer l'accès à certains sites web et services en ligne afin d'empêcher toute utilisation non autorisée. Par exemple, une organisation peut utiliser un pare-feu pour bloquer l'accès à des sites web répréhensibles afin de s'assurer que les employés respectent les politiques de l'entreprise lorsqu'ils naviguent sur l'internet.

- Accès à distance sécurisé. Les pare-feu peuvent être utilisés pour accorder un accès à distance sécurisé à un réseau par le biais d'un réseau privé virtuel (VPN) ou d'une autre technologie d'accès à distance sécurisé.

Types de pare-feu

Les pare-feu sont classés soit en fonction de la manière dont ils filtrent les données, soit en fonction du système qu'ils protègent.

Lorsqu'ils sont classés en fonction de ce qu'ils protègent, les deux types sont basés sur le réseau et sur l'hôte. Les pare-feu basés sur le réseau protègent des réseaux entiers et sont souvent matériels. Les pare-feu basés sur l'hôte protègent des dispositifs individuels - appelés hôtes - et sont souvent des logiciels.

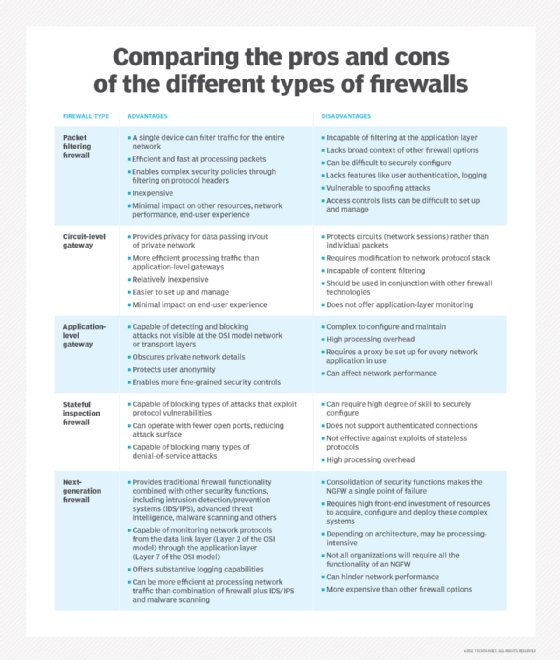

En fonction de la méthode de filtrage, les principaux types sont les suivants :

- Les pare-feu qui filtrent les paquets examinent les paquets de données de manière isolée et ne connaissent pas le contexte du paquet.

- Les pare-feu à inspection dynamique examinent le trafic réseau pour déterminer si un paquet est lié à un autre.

- Les pare-feu de passerelle au niveau du circuit assurent la sécurité en surveillant les échanges TCP entre les paquets provenant de clients ou de serveurs de confiance et ceux provenant d'hôtes non fiables, et vice versa.

- Les pare-feu proxy, ou passerelles au niveau de l'application, inspectent les paquets au niveau de la couche application du modèle de référence OSI (Open Systems Interconnection).

- Les pare-feux de nouvelle génération (New Génération FireWall ; NGFW) utilisent une approche multicouche pour intégrer les capacités des pare-feux d'entreprise avec un IPS et un contrôle des applications.

- Les NGFW axés sur les menaces combinent la technologie de pare-feu traditionnelle avec des fonctionnalités améliorées pour contrecarrer les menaces modernes, y compris les attaques de la couche d'application et les attaques de logiciels malveillants avancés.

- Les pare-feu virtuels, ou pare-feu en nuage, assurent le filtrage et la surveillance du trafic pour les machines virtuelles (VM) dans un environnement virtualisé.

- Les pare-feux natifs du cloud offrent des fonctions de mise à l'échelle automatisées qui permettent aux équipes chargées des opérations de mise en réseau et de sécurité de fonctionner à des vitesses rapides.

Chaque type de pare-feu de la liste ci-dessus examine le trafic avec un niveau de contexte plus élevé que le précédent ; par exemple, un pare-feu dynamique a plus de contexte qu'un pare-feu filtrant les paquets.

Filtrage des paquets et pare-feu de la couche réseau

Lorsqu'un paquet passe par un pare-feu filtrant les paquets, son adresse source et son adresse de destination, son protocole et son numéro de port de destination sont vérifiés. Le paquet est abandonné, c'est-à-dire qu'il n'est pas transmis à sa destination s'il n'est pas conforme à l'ensemble des règles du pare-feu. Par exemple, si un pare-feu est configuré avec une règle pour bloquer l'accès Telnet, le pare-feu bloque les paquets destinés au port TCP numéro 23, le port où une application de serveur Telnet serait à l'écoute.

Un pare-feu filtrant les paquets fonctionne principalement sur la couche réseau du modèle de référence OSI, bien que la couche transport soit utilisée pour obtenir les numéros de port source et de destination. Il examine chaque paquet indépendamment et ne sait pas si un paquet donné fait partie d'un flux de trafic existant.

Le pare-feu à filtrage de paquets est efficace, mais comme il traite chaque paquet de manière isolée, il peut être vulnérable aux attaques par usurpation d'adresse IP et a été largement remplacé par des pare-feu à inspection dynamique.

Pare-feu à inspection dynamique

Les pare-feu à inspection dynamique, également appelés pare-feu à filtrage dynamique de paquets, surveillent les paquets de communication au fil du temps et examinent les paquets entrants et sortants.

Ce type de pare-feu maintient une table qui garde la trace de toutes les connexions ouvertes. Lorsqu'un nouveau paquet arrive, il compare les informations contenues dans l'en-tête du paquet à la table d'état (sa liste de connexions valides) et détermine si le paquet fait partie d'une connexion établie. Si c'est le cas, le paquet est laissé passer sans autre analyse. En revanche, si le paquet ne correspond pas à une connexion existante, il est évalué conformément aux règles établies pour les nouvelles connexions.

Bien que les pare-feu à inspection dynamique soient très efficaces, ils peuvent être vulnérables aux attaques par déni de service (DDoS). Les attaques par déni de service tirent parti des connexions établies que ce type de pare-feu considère généralement comme sûres.

Pare-feu de passerelle au niveau du circuit

Lorsqu'un client ou un serveur de confiance envoie un paquet à un hôte non fiable et vice versa, un pare-feu de passerelle au niveau du circuit examine l'échange de données TCP entre les deux paquets. Il contrôle le trafic réseau au niveau de la session et garde la trace de la couche session du modèle OSI. Au lieu d'examiner le contenu des paquets, ce pare-feu inspecte les en-têtes de protocole des paquets pour déterminer si une session est légitime.

Lorsqu'un pare-feu passerelle au niveau du circuit reçoit une demande d'un client ou d'un serveur de confiance pour se connecter à un hôte non fiable, il lance une poignée de main à trois voies avec l'hôte de destination pour établir une session. Il transmet ensuite les paquets entre les deux hôtes sans inspecter davantage le contenu des paquets.

Ce type de pare-feu peut offrir un niveau de sécurité plus élevé que les pare-feu filtrant les paquets, car il peut détecter et prévenir certaines attaques, telles que le balayage de ports et les attaques DoS. Toutefois, comme il n'examine pas le contenu des paquets, un pare-feu de passerelle au niveau du circuit ne peut pas offrir le même niveau de sécurité qu'un pare-feu de couche d'application.

Couche applicative et pare-feu proxy

Ce type de pare-feu est appelé pare-feu basé sur un proxy ou un proxy inverse. Ils assurent le filtrage de la couche application et peuvent examiner la charge utile d'un paquet pour distinguer les demandes valides des codes malveillants déguisés en demandes de données valides. Les attaques contre les serveurs web étant de plus en plus fréquentes, il est devenu nécessaire de disposer de pare-feu pour protéger les réseaux contre les attaques au niveau de la couche application. Les pare-feu de filtrage de paquets et d'inspection avec état ne peuvent pas faire cela au niveau de la couche application.

Étant donné que ce type de pare-feu examine le contenu de la charge utile, il permet aux ingénieurs en sécurité d'exercer un contrôle plus précis sur le trafic réseau. Par exemple, il peut autoriser ou refuser une commande Telnet spécifique provenant d'un utilisateur particulier, alors que les autres types de pare-feu ne peuvent contrôler que les demandes générales provenant d'un hôte particulier.

Lorsque ce type de pare-feu est installé sur un serveur mandataire - ce qui en fait un pare-feu mandataire - il est plus difficile pour un pirate de découvrir où se trouve le réseau et cela crée encore une autre couche de sécurité. Le client et le serveur sont tous deux obligés de passer par un intermédiaire, le serveur mandataire qui héberge un pare-feu applicatif. Chaque fois qu'un client externe demande une connexion à un serveur de réseau interne ou vice versa, le client ouvre une connexion avec le serveur mandataire. Si la demande de connexion répond aux critères de la base de règles du pare-feu, le pare-feu proxy ouvre la connexion.

Le principal avantage du filtrage de la couche applicative est la possibilité de bloquer des contenus spécifiques, tels que des logiciels malveillants connus ou certains sites web, et de reconnaître si certaines applications et certains protocoles, tels que le protocole de transfert hypertexte, le protocole de transfert de fichiers et le système de noms de domaine, sont utilisés de manière abusive. Les règles de pare-feu de la couche application peuvent également être utilisées pour contrôler l'exécution de fichiers ou le traitement de données par des applications spécifiques.

Pare-feu de nouvelle génération (NGFW)

Ce type de pare-feu est une combinaison des autres types avec des logiciels et des dispositifs de sécurité supplémentaires. L'avantage d'un NGFW est qu'il combine les forces de chaque type de pare-feu pour en couvrir les faiblesses. Un NGFW est souvent un ensemble de technologies regroupées sous un même nom, plutôt qu'un composant unique.

Les périmètres des réseaux modernes comportent tellement de points d'entrée et de types d'utilisateurs différents qu'il est nécessaire de renforcer le contrôle d'accès et la sécurité au niveau de l'hôte. Ce besoin d'une approche multicouche a conduit à l'émergence des NGFW.

Un NGFW intègre trois éléments clés : les fonctionnalités traditionnelles d'un pare-feu, la connaissance des applications et un système de protection contre les intrusions. À l'instar de l'introduction de l'inspection dynamique dans les pare-feux de première génération, les NGFW apportent un contexte supplémentaire au processus de prise de décision du pare-feu.

Les NGFW combinent les capacités des pare-feu d'entreprise traditionnels, notamment la traduction d'adresses réseau, le blocage d'URL et les VPN, avec des fonctionnalités de qualité de service et des caractéristiques que l'on ne trouve pas traditionnellement dans les produits de première génération. Les NGFW prennent en charge les réseaux basés sur l'intention en incluant l'inspection Secure Sockets Layer et Secure Shell et la détection des logiciels malveillants basée sur la réputation. Les NGFW utilisent également l'inspection approfondie des paquets (DPI) pour vérifier le contenu des paquets et prévenir les logiciels malveillants.

Lorsqu'un NGFW, ou tout autre pare-feu, est utilisé en conjonction avec d'autres dispositifs, on parle de gestion unifiée des menaces.

Pare-feu virtuels

Un pare-feu virtuel fonctionne entièrement dans un environnement virtualisé et offre les mêmes capacités de sécurité et d'inspection qu'un pare-feu matériel.

Il surveille et inspecte le trafic réseau entre les machines virtuelles et entre les machines virtuelles et le monde extérieur. Le pare-feu est situé entre les machines virtuelles et l'hyperviseur qui fournit la couche de virtualisation et inspecte le trafic au niveau du réseau pour déterminer s'il faut autoriser ou bloquer les paquets sur la base d'un ensemble de règles prédéfinies.

Les pare-feu virtuels peuvent filtrer le trafic en fonction de l'adresse IP, des ports, des protocoles et d'autres facteurs, et offrent les mêmes capacités de sécurité et d'inspection que les pare-feu physiques. Certains pare-feu virtuels offrent également des fonctions de sécurité, notamment la sécurité au niveau des applications, la détection des intrusions et la prévention des intrusions. La série NSv de SonicWall et le pare-feu virtuel vSRX de Juniper sont des exemples de pare-feu virtuels.

Pare-feux natifs de l'informatique en nuage

Un pare-feu natif est un type de pare-feu virtuel spécialement conçu pour fonctionner au sein d'une infrastructure en nuage. Il s'agit d'un système de sécurité de pare-feu réseau qui assure le filtrage et la surveillance du trafic pour les machines virtuelles et les conteneurs fonctionnant dans un environnement en nuage.

Les pare-feu natifs du cloud offrent les mêmes fonctionnalités de sécurité et d'inspection que les pare-feu virtuels traditionnels, mais sont optimisés pour la nature dynamique et évolutive des environnements basés sur le cloud. Ils sont conçus pour s'intégrer aux plateformes d'orchestration cloud, telles que Kubernetes, et fournir une application automatisée des politiques de sécurité sur un grand nombre de ressources cloud.

Vulnérabilités

Les pare-feux moins avancés (ceux qui filtrent les paquets, par exemple) sont vulnérables aux attaques de plus haut niveau parce qu'ils n'utilisent pas l'IAP pour examiner complètement les paquets. Les NGFW ont été introduits pour remédier à cette vulnérabilité. Mais les NGFW sont toujours confrontés à des défis et sont vulnérables à l'évolution des menaces. C'est pourquoi les organisations devraient les associer à d'autres composants de sécurité, tels que les systèmes de détection d'intrusion et les systèmes de prévention d'intrusion. Voici quelques exemples de menaces modernes auxquelles un pare-feu peut être vulnérable :

- Attaques d'initiés. Les entreprises peuvent utiliser un pare-feu interne en plus d'un pare-feu périmétrique pour segmenter le réseau et fournir une protection interne. Si une attaque est suspectée, les organisations peuvent auditer les données sensibles à l'aide des fonctions du NGFW. Tous les audits doivent être conformes à la documentation de base de l'organisation qui décrit les meilleures pratiques d'utilisation du réseau de l'organisation. Voici quelques exemples de comportements pouvant indiquer une menace interne : Transmission de données sensibles en texte clair. Accès aux ressources en dehors des heures de travail. Échec de l'accès à une ressource sensible par l'utilisateur. Accès d'utilisateurs tiers aux ressources du réseau.

- Transmission de données sensibles en texte clair.

- Accès aux ressources en dehors des heures de bureau.

- Échec de l'accès à une ressource sensible par l'utilisateur.

- Utilisateurs tiers accédant aux ressources du réseau.

- Attaques DoS distribuées (DDoS). Une attaque DDoS est une tentative malveillante de perturber le trafic normal d'un réseau ciblé en submergeant la cible ou son infrastructure environnante d'un flot de trafic. Elle utilise plusieurs systèmes informatiques compromis comme sources de trafic d'attaque. Les machines exploitées peuvent être des ordinateurs et d'autres ressources en réseau, comme les appareils de l'internet des objets (IoT). Une attaque DDoS est similaire à un embouteillage qui empêche le trafic normal d'arriver à destination. Pour atténuer les effets d'une attaque DDoS, il est essentiel de faire la différence entre l'attaque et le trafic normal. Souvent, le trafic de ce type d'attaque peut provenir de sources apparemment légitimes et nécessite des vérifications croisées et des audits de plusieurs composants de sécurité.

- Les logiciels malveillants. Les menaces liées aux logiciels malveillants sont variées, complexes et évoluent constamment en même temps que les technologies de sécurité et les réseaux qu'elles protègent. À mesure que les réseaux deviennent plus complexes et dynamiques avec l'essor de l'IoT, il devient plus difficile pour les pare-feu de les défendre.

- Corrections et configuration. Un pare-feu mal configuré ou une mise à jour non effectuée par un fournisseur peut nuire à la sécurité du réseau. Les administrateurs informatiques doivent être proactifs dans la maintenance de leurs composants de sécurité.

Fournisseurs de pare-feu

Les entreprises qui souhaitent acheter un pare-feu doivent comprendre leurs besoins et l'architecture de leur réseau. Il existe de nombreux types de pare-feu, de caractéristiques et de fournisseurs différents, notamment les fournisseurs de NGFW suivants :

- Barracuda CloudGen Firewall offre une protection avancée contre les menaces, conçue pour les environnements de cloud hybride.

- La série Cisco Firepower offre une détection des logiciels malveillants, un IPS, un filtrage d'URL et d'autres options de pare-feu natives du cloud construites sur Kubernetes.

- Fortinet FortiGate offre une protection contre les intrusions et d'autres services alimentés par l'IA, conçus pour les petites organisations, ainsi que pour les centres de données des entreprises.

- Palo Alto Networks PA Series offre une détection des menaces et des intrusions basée sur l'apprentissage automatique. Elle offre des options pour les petites et moyennes entreprises, les grandes entreprises et les fournisseurs de services gérés.

- La série d'appliances de sécurité réseau SonicWall offre une protection avancée contre les menaces, ainsi que le filtrage des URL, la détection des logiciels malveillants et la protection contre les intrusions.

- Sophos XG Series offre une veille sur les menaces, une prévention des intrusions et une protection par pare-feu des applications Web pour les SaaS, les réseaux étendus définis par logiciel et le trafic dans le cloud.

Meilleures pratiques en matière de pare-feu

Voici quelques bonnes pratiques en matière de pare-feu que la plupart des organisations devraient suivre :

- Bloquer tout le trafic par défaut et n'autoriser qu'un trafic spécifique.

- Suivre le principe du moindre privilège et n'accorder aux utilisateurs que le niveau d'accès minimal nécessaire à l'accomplissement de leurs tâches.

- Effectuer régulièrement des audits de sécurité pour détecter d'éventuelles vulnérabilités.

- Administrer le contrôle des modifications du pare-feu pour gérer et suivre les modifications apportées aux règles du pare-feu.

- Maintenez le logiciel de pare-feu à jour afin qu'il puisse détecter et bloquer toute nouvelle menace.

- Optimisez les règles du pare-feu pour réduire les traitements inutiles et améliorer les performances.

Utilisations controversées des pare-feu

En restreignant l'accès à des sites web ou à des contenus particuliers sur la base d'objectifs politiques ou idéologiques, comme dans le cas de la censure gouvernementale, les pare-feux peuvent être utilisés à des fins de contrôle ou à d'autres fins contraires à l'éthique. La Grande Muraille de Chine est un exemple de la manière dont les pare-feu peuvent être utilisés à des fins éthiquement douteuses. Le gouvernement chinois utilise la Grande Muraille pour bloquer l'accès à des sites web spécifiques et restreindre l'accès à des contenus jugés politiquement ou socialement sensibles. Il surveille également les activités en ligne et recueille des informations personnelles, ce qui suscite des inquiétudes quant au respect de la vie privée et des libertés individuelles.

Certaines entreprises ont également fait l'objet d'un examen minutieux pour avoir utilisé des pare-feu afin de restreindre l'accès des employés à des sites web légaux ou de surveiller leurs activités en ligne.

En règle générale, les fonctions d'IAP (Identity-Aware Proxy) des pare-feu peuvent être utilisées pour surveiller l'activité en ligne et collecter des informations personnelles afin de porter atteinte à la vie privée et à la liberté individuelle des utilisateurs d'Internet.

L'avenir de la sécurité des réseaux

Dans les premiers temps d'Internet, lorsque Steven M. Bellovin d'AT&T a utilisé pour la première fois la métaphore du pare-feu, le trafic réseau circulait principalement dans le sens nord-sud. Cela signifie simplement que la majeure partie du trafic dans un datacenter circulait de client à serveur et de serveur à client. Toutefois, ces dernières années, la virtualisation et les tendances à la convergence des infrastructures ont créé un trafic est-ouest plus important, ce qui signifie que, parfois, le plus gros volume de trafic dans un datacenter est celui qui passe d'un serveur à l'autre. Pour faire face à ce changement, certaines entreprises sont passées d'une architecture de datacenter traditionnelle à trois couches de diverses formes d'architecture en forme d'épine dorsale. Ce changement d'architecture a amené certains experts en sécurité à avertir que, bien que les pare-feu aient toujours un rôle important à jouer dans la sécurisation d'un réseau, ils risquent de devenir moins efficaces. Certains experts prédisent même l'abandon à termes du modèle client-serveur.

Voici quelques tendances émergentes en matière de sécurité des réseaux qui méritent d'être explorées :

- Périmètre défini par logiciel (SDP ; Software-Defined Perimeter). L'utilisation d'un SDP est mieux adaptée aux architectures virtuelles et basées sur le cloud, car il présente moins de latence qu'un pare-feu. Il fonctionne également mieux dans les modèles de sécurité de plus en plus centrés sur l'identité, car il se concentre sur la sécurisation de l'accès de l'utilisateur plutôt que sur l'accès basé sur l'adresse IP. Un SDP est basé sur un cadre Zéro-trust.

- Secure Access Service Edge (SASE). Le SASE devient de plus en plus important pour protéger les réseaux contre les menaces nouvelles et en évolution.

- Pare-feu en tant que service (FWaaS). Les NGFW qui résident dans le nuage continuent de gagner en popularité car ils examinent le trafic pour les employés et les serveurs distants, tout en utilisant les avantages standard des services en nuage, tels que l'évolutivité et la flexibilité.

- Politique Zéro-trust. La politique de confiance zéro suppose que toutes les demandes d'accès sont potentiellement malveillantes et que l'accès n'est accordé qu'en cas de besoin. L'approche "zéro confiance" est essentielle pour la sécurité du réseau à l'avenir.

- L'intelligence artificielle (IA) et l'automatisation. L'IA et l'automatisation sont susceptibles de jouer un rôle plus important dans la sécurité des réseaux, à la fois en termes de détection des menaces et de réponse.

Alors que le paysage de la cybersécurité continue d'évoluer, les organisations doivent rester proactives en adoptant des services innovants pour atténuer les menaces et garantir la sécurité du réseau.

Compte tenu de la grande variété de pare-feu disponibles sur le marché, il peut être difficile de les différencier. Découvrez les distinctions et les similitudes entre les cinq catégories de base de pare-feu.