Système de détection d'intrusion (IDS)

Qu'est-ce qu'un système de détection d'intrusion (IDS) ?

Un système de détection d'intrusion (IDS) est un système de cybersécurité qui surveille le trafic réseau à la recherche d'activités suspectes et qui émet des alertes lorsque de telles activités sont découvertes.

Si la détection et le signalement des anomalies sont les principales fonctions d'un système de détection d'intrusion, certains de ces systèmes sont capables de prendre des mesures en cas de détection d'une activité malveillante ou d'un trafic anormal, notamment en bloquant le trafic envoyé par des adresses IP (Internet Protocol) suspectes.

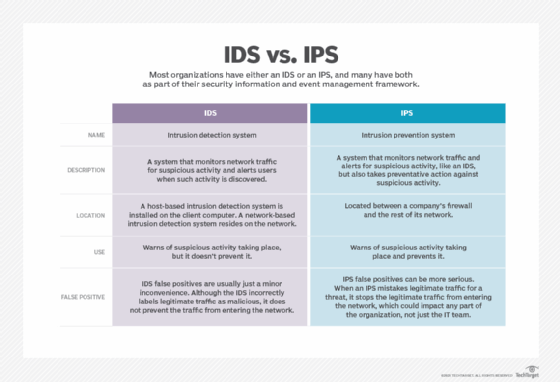

Un IDS peut être comparé à un système de prévention des intrusions (IPS), qui surveille les paquets du réseau à la recherche de trafic potentiellement dommageable, comme un IDS, mais dont l'objectif principal est de prévenir les menaces une fois qu'elles ont été détectées, par opposition à la détection et à l'enregistrement des menaces.

Comment fonctionnent les systèmes de détection d'intrusion ?

Les systèmes de détection d'intrusion sont utilisés pour détecter les anomalies afin d'arrêter les pirates informatiques (acteurs des cyberattaques) avant qu'ils ne causent de réels dommages à un réseau. Les IDS peuvent être basés sur le réseau ou sur l'hôte. Un système de détection d'intrusion basé sur l'hôte est installé sur l'ordinateur client, tandis qu'un système de détection d'intrusion basé sur le réseau réside sur le réseau.

Les systèmes de détection d'intrusion fonctionnent en recherchant des signatures d'attaques connues ou des écarts par rapport à l'activité normale. Ces écarts ou anomalies sont repoussés vers le haut de la pile et examinés au niveau du protocole et de l'application. Ils peuvent détecter efficacement des événements tels que les balayages de l'arbre de Noël et les empoisonnements du système de noms de domaine (DNS).

Un IDS peut être mis en œuvre sous la forme d'une application logicielle fonctionnant sur le matériel du client ou sous la forme d'un dispositif de sécurité réseau. Des systèmes de détection d'intrusion basés sur l'informatique dématérialisée sont également disponibles pour protéger les données et les systèmes dans les déploiements de l'informatique dématérialisée.

Différents types de systèmes de détection d'intrusion

Les IDS se présentent sous différentes formes et détectent les activités suspectes à l'aide de différentes méthodes, dont les suivantes :

- Un système de détection des intrusions dans le réseau (NIDS) est déployé en un ou plusieurs points stratégiques du réseau, où il peut surveiller le trafic entrant et sortant de tous les appareils du réseau.

- Un système de détection des intrusions sur l'hôte (HIDS) fonctionne sur tous les ordinateurs ou dispositifs du réseau ayant un accès direct à l'internet et au réseau interne de l'entreprise. Un HIDS a l'avantage sur un NIDS de pouvoir détecter des paquets réseau anormaux provenant de l'intérieur de l'organisation ou du trafic malveillant qu'un NIDS n'a pas réussi à détecter. Un HIDS peut également être en mesure d'identifier le trafic malveillant provenant de l'hôte lui-même, par exemple lorsque l'hôte a été infecté par un logiciel malveillant et qu'il tente de se propager à d'autres systèmes.

- Un système de détection des intrusions basé sur les signatures (SIDS) surveille tous les paquets qui traversent le réseau et les compare à une base de données de signatures d'attaques ou d'attributs de menaces malveillantes connues, à l'instar d'un logiciel antivirus.

- Un système de détection des intrusions basé sur les anomalies (AIDS) surveille le trafic réseau et le compare à une base de référence établie pour déterminer ce qui est considéré comme normal pour le réseau en ce qui concerne la bande passante, les protocoles, les ports et d'autres dispositifs. Ce type de système utilise souvent l'apprentissage automatique pour établir une base de référence et une politique de sécurité correspondante. Il alerte ensuite les équipes informatiques en cas d'activité suspecte et de violation de la politique. En détectant les menaces à l'aide d'un modèle général plutôt que de signatures et d'attributs spécifiques, la méthode de détection basée sur les anomalies améliore les limites des méthodes basées sur les signatures, notamment en ce qui concerne la détection de nouvelles menaces.

Historiquement, les systèmes de détection d'intrusion étaient classés en deux catégories : passifs et actifs. Un système de détection d'intrusion passif qui détecte une activité malveillante génère des alertes ou des entrées dans le journal, mais ne prend aucune mesure. Un système de détection d'intrusion actif, parfois appelé système de détection et de prévention des intrusions (IDPS), génère des alertes et des entrées de journal, mais peut également être configuré pour prendre des mesures, telles que le blocage d'adresses IP ou la fermeture de l'accès à des ressources restreintes.

Snort - l'un des systèmes de détection d'intrusion les plus répandus avec son successeur Suricata - est un NIDS open source, gratuit et léger, utilisé pour détecter les menaces émergentes. Snort peut être compilé sur la plupart des systèmes d'exploitation Unix ou Linux, une version étant également disponible pour Windows.

Capacités des systèmes de détection d'intrusion

Les systèmes de détection d'intrusion surveillent le trafic réseau afin de détecter les attaques menées par des entités non autorisées. Pour ce faire, les IDS offrent aux professionnels de la sécurité certaines - ou toutes - des fonctions suivantes :

- surveiller le fonctionnement des routeurs, des pare-feu, des serveurs de gestion des clés et des fichiers qui sont nécessaires à d'autres contrôles de sécurité visant à détecter, à prévenir ou à récupérer les cyberattaques ;

- fournit aux administrateurs un moyen d'analyser, d'organiser et de comprendre les pistes d'audit du système d'exploitation et d'autres journaux qui sont autrement difficiles à suivre ou à analyser ;

- fournir une interface conviviale pour que les membres du personnel non experts puissent contribuer à la gestion de la sécurité du système ;

- y compris une vaste base de données de signatures d'attaques à laquelle les informations provenant du système peuvent être comparées ;

- reconnaître et signaler lorsque l'IDS détecte que des fichiers de données ont été modifiés ;

- générer une alarme et notifier que la sécurité a été violée ; et

- réagir aux intrus en les bloquant ou en bloquant le serveur.

Avantages des systèmes de détection d'intrusion

Les systèmes de détection d'intrusion offrent aux organisations plusieurs avantages, à commencer par la capacité d'identifier les incidents de sécurité. Un IDS peut être utilisé pour analyser la quantité et les types d'attaques. Les organisations peuvent utiliser ces informations pour modifier leurs systèmes de sécurité ou mettre en place des contrôles plus efficaces. Un système de détection des intrusions peut également aider les entreprises à identifier les bogues ou les problèmes liés à la configuration de leurs périphériques de réseau. Ces données peuvent ensuite être utilisées pour évaluer les risques futurs.

Les systèmes de détection d'intrusion peuvent également aider les entreprises à se conformer à la réglementation. Un IDS donne aux entreprises une plus grande visibilité sur leurs réseaux, ce qui leur permet de respecter plus facilement les réglementations en matière de sécurité. En outre, les entreprises peuvent utiliser les journaux de leur système de détection d'intrusion dans le cadre de la documentation prouvant qu'elles respectent certaines exigences de conformité.

Les systèmes de détection d'intrusion peuvent également améliorer les réponses en matière de sécurité. Comme les capteurs IDS peuvent détecter les hôtes et les dispositifs du réseau, ils peuvent également être utilisés pour inspecter les données contenues dans les paquets du réseau, ainsi que pour identifier les systèmes d'exploitation des services utilisés. L'utilisation d'un système de détection d'intrusion pour collecter ces informations peut s'avérer beaucoup plus efficace que les recensements manuels des systèmes connectés.

Défis des systèmes de détection d'intrusion

Les IDS sont sujets à de fausses alarmes - ou faux positifs. Par conséquent, les organisations doivent affiner leurs produits IDS lorsqu'elles les installent pour la première fois. Il s'agit notamment de configurer correctement leurs systèmes de détection d'intrusion afin qu'ils puissent distinguer le trafic normal de leur réseau d'une activité potentiellement malveillante.

Cependant, malgré les inefficacités qu'ils entraînent, les faux positifs ne causent généralement pas de dommages graves au réseau réel et conduisent simplement à des améliorations de la configuration.

Une erreur IDS beaucoup plus grave est un faux négatif, c'est-à-dire lorsque l'IDS ne détecte pas une menace et la prend pour du trafic légitime. Dans un scénario de faux négatif, les équipes informatiques n'ont aucune indication qu'une attaque est en cours et ne la découvrent souvent qu'après que le réseau a été affecté d'une manière ou d'une autre. Il est préférable pour un IDS d'être trop sensible aux comportements anormaux et de générer des faux positifs plutôt que d'être trop peu sensible et de générer des faux négatifs.

Les faux négatifs deviennent un problème de plus en plus important pour les IDS, en particulier les SIDS, car les logiciels malveillants évoluent et deviennent de plus en plus sophistiqués. Il est difficile de détecter une intrusion présumée car les nouveaux logiciels malveillants peuvent ne pas présenter les schémas de comportement suspects détectés précédemment et que les IDS sont généralement conçus pour détecter. Par conséquent, il est de plus en plus nécessaire que les IDS détectent de nouveaux comportements et identifient de manière proactive les nouvelles menaces et leurs techniques d'évasion dès que possible.

IDS versus IPS

Un IPS est similaire à un système de détection d'intrusion, mais il en diffère par le fait qu'il peut être configuré pour bloquer les menaces potentielles. Comme les systèmes de détection d'intrusion, les IPS peuvent être utilisés pour surveiller, consigner et signaler des activités, mais ils peuvent également être configurés pour arrêter les menaces sans l'intervention d'un administrateur système. Un système de détection d'intrusion se contente d'avertir de l'existence d'une activité suspecte, mais il ne l'empêche pas.

Un IPS est généralement situé entre le pare-feu d'une entreprise et le reste de son réseau et peut avoir la capacité d'empêcher tout trafic suspect d'atteindre le reste du réseau. Les systèmes de prévention des intrusions réagissent en temps réel aux attaques actives et peuvent attraper activement des intrus que les pare-feu ou les logiciels antivirus risquent de manquer.

Cependant, les organisations doivent être prudentes avec les IPS car ils peuvent également être sujets à des faux positifs. Un faux positif de l'IPS est probablement plus grave qu'un faux positif de l'IDS, car l'IPS empêche le trafic légitime de passer, alors que l'IDS se contente de le signaler comme potentiellement malveillant.

Pour la plupart des organisations, il est devenu indispensable de disposer d'un IDS ou d'un IPS - et généralement des deux - dans le cadre de la gestion des informations et des événements de sécurité (SIEM).

Plusieurs fournisseurs intègrent un IDS et un IPS dans un seul produit - connu sous le nom de gestion unifiée des menaces (UTM) - ce qui permet aux organisations de les mettre en œuvre simultanément avec les pare-feux et les systèmes dans leur infrastructure de sécurité.