Sécurité des réseaux

Qu'est-ce que la sécurité des réseaux ?

La sécurité des réseaux englobe toutes les mesures prises pour protéger l'intégrité d'un réseau informatique et des données qu'il contient. La sécurité des réseaux est importante car elle protège les données sensibles des cyberattaques et garantit que le réseau est utilisable et digne de confiance. Les stratégies de sécurité des réseaux efficaces utilisent plusieurs solutions de sécurité pour protéger les utilisateurs et les organisations contre les logiciels malveillants (Malware) et les cyberattaques, comme le déni de service distribué (DDoS).

Un réseau est composé de dispositifs interconnectés, tels que des ordinateurs, des serveurs et des réseaux sans fil. Nombre de ces dispositifs sont susceptibles d'être attaqués par des pirates potentiels. La sécurité des réseaux implique l'utilisation d'une variété de logiciels et d'outils matériels sur un réseau ou en tant que logiciel en mode SaaS. La sécurité devient de plus en plus importante à mesure que les réseaux deviennent plus complexes et que les entreprises dépendent davantage de leurs réseaux et de leurs données pour mener leurs activités. Les méthodes de sécurité doivent évoluer car les acteurs de la menace créent de nouvelles méthodes d'attaque sur ces réseaux de plus en plus complexes.

Quelle que soit la méthode spécifique ou la stratégie de sécurité de l'entreprise, la sécurité est généralement considérée comme la responsabilité de chacun, car chaque utilisateur du réseau représente une vulnérabilité potentielle de ce réseau.

Pourquoi la sécurité des réseaux est-elle importante ?

La sécurité des réseaux est essentielle car elle empêche les cybercriminels d'accéder à des données précieuses et à des informations sensibles. Lorsque des pirates s'emparent de ces données, ils peuvent causer toute une série de problèmes, notamment l'usurpation d'identité, le vol d'actifs et l'atteinte à la réputation.

Voici quatre des principales raisons pour lesquelles il est important de protéger les réseaux et les données qu'ils contiennent :

- Risques opérationnels. Une organisation qui ne dispose pas d'une sécurité réseau adéquate risque de voir ses activités perturbées. Les entreprises et les réseaux personnels dépendent d'appareils et de logiciels qui ne peuvent fonctionner efficacement s'ils sont compromis par des virus, des logiciels malveillants et des cyberattaques. Les entreprises s'appuient également sur les réseaux pour la plupart des communications internes et externes.

- Risques financiers liés à la compromission d'informations personnelles identifiables. Les violations de données peuvent coûter cher aux particuliers comme aux entreprises. Les organisations qui traitent de ces données, telles que les numéros de sécurité sociale et les mots de passe, sont tenues de les conserver en toute sécurité. L'exposition peut coûter cher aux victimes en termes d'amendes, de dédommagement et de réparation des appareils compromis. Les violations de données et leur exposition peuvent également ruiner la réputation d'une entreprise et l'exposer à des poursuites judiciaires. Le rapport "Cost of a Data Breach 2022 Report" d'IBM, réalisé par l'institut Ponemon, indique que le coût moyen d'une violation de données est passé de 4,24 millions de dollars en 2021 à 4,35 millions de dollars en 2022.

- Risque financier lié à la compromission de la propriété intellectuelle. Les organisations peuvent également se faire voler leur propre propriété intellectuelle, ce qui est coûteux. La perte des idées, des inventions et des produits d'une entreprise peut entraîner une perte d'activité et d'avantages concurrentiels.

- Questions réglementaires. De nombreux gouvernements exigent des entreprises qu'elles se conforment à des réglementations en matière de sécurité des données qui couvrent certains aspects de la sécurité des réseaux. Par exemple, les organisations médicales aux États-Unis sont tenues de se conformer aux réglementations de la loi HIPAA (Health Insurance Portability and Accountability Act), et les organisations de l'Union européenne qui traitent les données des citoyens doivent suivre le règlement général sur la protection des données (RGPD). Les violations de ces réglementations peuvent entraîner des amendes, des interdictions et éventuellement des peines de prison.

La sécurité des réseaux est si importante que plusieurs organisations se concentrent sur la mise en place et le partage de stratégies sur la manière de s'adapter aux menaces modernes. Mitre ATT&CK, le National Institute of Standards and Technology et le Center for Internet Security proposent des cadres de sécurité gratuits et non propriétaires ainsi que des bases de connaissances pour partager des informations sur les cybermenaces et aider les entreprises et autres organisations à évaluer leurs méthodes de sécurité des réseaux.

Comment fonctionne la sécurité des réseaux ?

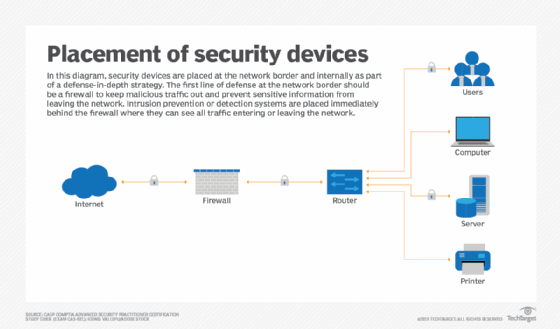

La sécurité des réseaux est assurée par une combinaison d'outils matériels et logiciels. L'objectif principal de la sécurité des réseaux est d'empêcher tout accès non autorisé dans ou entre les parties d'un réseau.

Un responsable ou une équipe de sécurité détermine les stratégies et les politiques qui assurent la sécurité du réseau d'une organisation et l'aident à se conformer aux normes et aux réglementations en matière de sécurité. Toutes les personnes présentes sur le réseau doivent respecter ces politiques de sécurité. Chaque point du réseau où un utilisateur autorisé peut accéder à des données est également un point où les données peuvent être compromises, soit par un acteur malveillant, soit par la négligence ou les erreurs d'un utilisateur.

Types de logiciels et d'outils de sécurité réseau

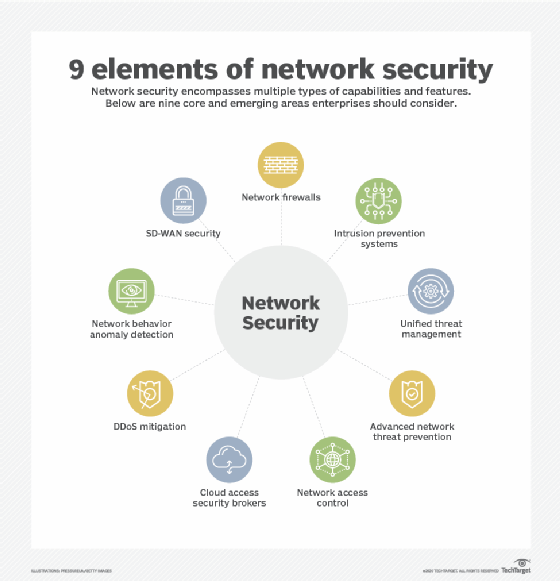

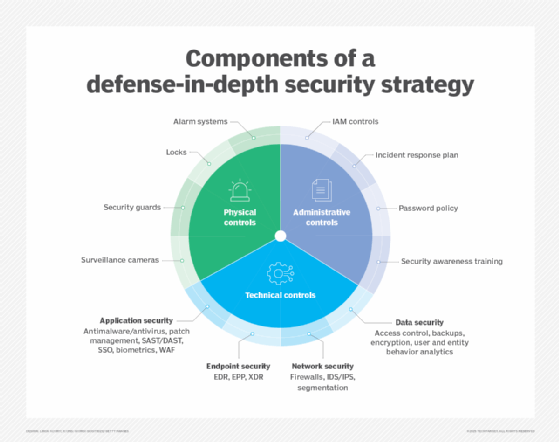

Le choix des politiques et des outils de sécurité varie d'un réseau à l'autre et évolue avec le temps. Une sécurité forte implique souvent l'utilisation d'approches multiples, connues sous le nom de sécurité en couches ou de défense en profondeur, afin d'offrir aux organisations le plus grand nombre possible de contrôles de sécurité. Voici quelques types d'outils et de logiciels de sécurité réseau couramment utilisés :

- Contrôle d'accès. Cette méthode limite l'accès aux applications et systèmes du réseau à un groupe spécifique d'utilisateurs et de dispositifs. Ces systèmes interdisent l'accès aux utilisateurs et aux appareils qui ne sont pas déjà autorisés.

- Antivirus et antimalware. Les antivirus et les antimalwares sont des logiciels conçus pour détecter, supprimer ou empêcher les virus et les logiciels malveillants, tels que les chevaux de Troie, les rançongiciels et les logiciels espions, d'infecter un ordinateur et, par conséquent, un réseau.

- Sécurité des applications. Il est essentiel de surveiller et de protéger les applications que les entreprises utilisent pour fonctionner. En effet, les menaces modernes de logiciels malveillants ciblent souvent le code source ouvert et les conteneurs que les organisations utilisent pour créer des logiciels et des applications.

- Analyse comportementale. Cette méthode analyse le comportement du réseau, détecte automatiquement les activités anormales et en avertit les organisations.

- Sécurité du cloud (Cloud Security). Les fournisseurs de cloud vendent souvent des outils supplémentaires de sécurité en nuage qui fournissent des capacités de sécurité dans leur infrastructure. Le fournisseur gère la sécurité de son infrastructure globale et propose des outils permettant à l'utilisateur de protéger ses instances au sein de l'infrastructure globale de son cloud. Par exemple, Amazon Web Services (AWS) propose des groupes de sécurité qui contrôlent le trafic entrant et sortant associé à une application ou à une ressource.

- Prévention des pertes de données (DLP). Ces outils surveillent les données en cours d'utilisation, en mouvement et au repos afin de détecter et de prévenir les violations de données. La DLP classe souvent les données les plus importantes et les plus à risque et forme les employés aux meilleures pratiques pour protéger ces données. Par exemple, ne pas envoyer de fichiers importants en pièces jointes dans les courriels est l'une de ces meilleures pratiques.

- Sécurité du courrier électronique. Le mail est l'un des points les plus vulnérables d'un réseau. Les employés sont victimes d'attaques de phishing et de logiciels malveillants lorsqu'ils cliquent sur des liens de courrier électronique qui téléchargent secrètement des logiciels malveillants. Le courrier électronique est également une méthode peu sûre d'envoi de fichiers et de données sensibles que les employés utilisent involontairement.

- Pare-feu. Un logiciel ou un microprogramme inspecte le trafic entrant et sortant afin d'empêcher tout accès non autorisé au réseau. Les pare-feu sont parmi les outils de sécurité les plus utilisés. Ils sont placés à plusieurs endroits du réseau. Les pare-feu de nouvelle génération offrent une protection accrue contre les attaques de la couche application et une défense avancée contre les logiciels malveillants grâce à l'inspection approfondie des paquets en ligne.

- Système de détection d'intrusion (IDS). Un IDS détecte les tentatives d'accès non autorisé et les signale comme potentiellement dangereuses, mais ne les supprime pas. Un IDS et un système de prévention des intrusions (IPS) sont souvent utilisés en combinaison avec un pare-feu.

- Système de prévention des intrusions. Les IPS sont conçus pour prévenir les intrusions en détectant et en bloquant les tentatives d'accès non autorisées à un réseau.

- Sécurité des appareils mobiles. Les applications professionnelles pour les smartphones et autres appareils mobiles ont fait de ces appareils un élément important de la sécurité des réseaux. La surveillance et le contrôle des appareils mobiles qui accèdent à un réseau et de ce qu'ils font une fois connectés à celui-ci sont essentiels pour la sécurité des réseaux modernes.

- L'authentification multifactorielle (MFA). Il s'agit d'une solution de sécurité réseau facile à utiliser et de plus en plus populaire, qui nécessite deux facteurs ou plus pour vérifier l'identité d'un utilisateur. Par exemple, Google Authenticator, une application qui génère des codes de sécurité uniques que l'utilisateur saisit en même temps que son mot de passe pour vérifier son identité.

- Segmentation du réseau. Les entreprises dont les réseaux et le trafic sont importants ont souvent recours à la segmentation du réseau pour diviser celui-ci en segments plus petits et plus faciles à gérer. Cette approche permet aux entreprises de mieux contrôler le flux de trafic et d'en avoir une meilleure visibilité. La sécurité des réseaux industriels est un sous-ensemble de la segmentation des réseaux, qui permet d'accroître la visibilité des systèmes de contrôle industriel (ICS). Les ICS sont plus exposés aux cybermenaces en raison de l'intégration croissante avec l'informatique en cloud.

- Sandboxing (bac à sable). Cette approche permet aux organisations de rechercher des logiciels malveillants en ouvrant un fichier dans un environnement isolé avant de lui donner accès au réseau. Une fois le fichier ouvert dans un bac à sable, l'organisation peut observer s'il agit de manière malveillante ou s'il présente des signes de logiciels malveillants.

- Gestion des informations et des événements de sécurité (SIEM). Cette technique de gestion de la sécurité enregistre les données provenant des applications et du matériel du réseau et surveille les comportements suspects. Lorsqu'une anomalie est détectée, le système SIEM alerte l'organisation et prend les mesures qui s'imposent.

- Périmètre défini par logiciel (SDP). Un SDP est une méthode de sécurité qui se superpose au réseau qu'il protège, le dissimulant aux attaquants et aux utilisateurs non autorisés. Il utilise des critères d'identité pour limiter l'accès aux ressources et forme une frontière virtuelle autour des ressources du réseau.

- Réseau privé virtuel (VPN). Un VPN sécurise la connexion d'un point d'extrémité au réseau d'une organisation. Il utilise des protocoles de tunnelisation pour crypter les informations envoyées sur un réseau moins sécurisé. Les VPN d'accès à distance permettent aux employés d'accéder à distance au réseau de leur entreprise.

- Sécurité du web. Cette pratique permet de contrôler l'utilisation du web par les employés sur le réseau et les appareils de l'organisation, notamment en bloquant certaines menaces et certains sites web, tout en protégeant l'intégrité des sites web de l'organisation.

- Sécurité sans fil. Les réseaux sans fil sont l'une des parties les plus risquées d'un réseau et nécessitent des protections et une surveillance rigoureuses. Il est important de suivre les meilleures pratiques en matière de sécurité sans fil, telles que la segmentation des utilisateurs Wi-Fi par identificateurs d'ensembles de services (SSID) et l'utilisation de l'authentification 802.1X. De bons outils de surveillance et d'audit sont également nécessaires pour garantir la sécurité des réseaux sans fil.

- Sécurité de la charge de travail. Lorsque les entreprises équilibrent les charges de travail entre plusieurs appareils dans des environnements cloud et hybrides, elles augmentent les surfaces d'attaque potentielles. Les mesures de sécurité des charges de travail et les équilibreurs de charge sécurisés sont essentiels pour protéger les données contenues dans ces charges de travail.

- Accès au réseau de type zéro-trust. Semblable au contrôle d'accès au réseau, l'accès au réseau Zero-trust n'accorde à un utilisateur que l'accès dont il a besoin pour faire son travail. Il bloque toutes les autres autorisations.

Avantages de la sécurité des réseaux

Les principaux avantages de la sécurité des réseaux sont les suivants :

- Fonctionnalité. La sécurité des réseaux garantit la haute performance permanente des réseaux dont dépendent les entreprises et les utilisateurs individuels.

- Confidentialité et sécurité. De nombreuses organisations traitent des données d'utilisateurs et doivent garantir la confidentialité, l'intégrité et la disponibilité des données sur un réseau, ce que l'on appelle la triade CIA. La sécurité des réseaux permet d'éviter les failles de sécurité qui peuvent exposer des informations confidentielles et d'autres informations sensibles, nuire à la réputation d'une entreprise et entraîner des pertes financières.

- Protection de la propriété intellectuelle. La propriété intellectuelle est un élément clé de la compétitivité de nombreuses entreprises. Garantir l'accès à la propriété intellectuelle liée aux produits, aux services et aux stratégies commerciales aide les organisations à conserver leur avantage concurrentiel.

- Conformité. Le respect des réglementations en matière de sécurité des données et de confidentialité, telles que HIPAA et GDPR, est légalement requis dans de nombreux pays. Les réseaux sécurisés sont un élément clé de l'adhésion à ces mandats.

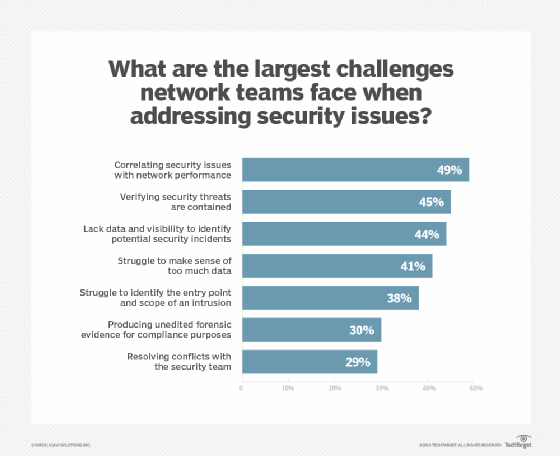

Les défis de la sécurité des réseaux

La sécurité des réseaux comporte un certain nombre de défis, dont les suivants :

- Évolution des méthodes d'attaque des réseaux. Le plus grand défi en matière de sécurité des réseaux est la vitesse à laquelle les cyberattaques évoluent. Les acteurs de la menace et leurs méthodes changent constamment à mesure que la technologie évolue. Par exemple, les nouvelles technologies, telles que la blockchain, ont conduit à de nouveaux types d'attaques de logiciels malveillants, comme le cryptojacking. Par conséquent, les stratégies de défense de la sécurité du réseau doivent s'adapter à ces nouvelles menaces.

- Adhésion de l'utilisateur. Comme nous l'avons mentionné, la sécurité est la responsabilité de chaque utilisateur du réseau. Il peut être difficile pour les organisations de s'assurer que tout le monde adhère aux meilleures pratiques en matière de sécurité réseau, tout en faisant évoluer ces stratégies pour faire face aux menaces les plus récentes.

- Accès à distance et mobile. De plus en plus d'entreprises adoptent des politiques d'introduction de leur propre appareil, ce qui signifie que les organisations doivent protéger un réseau d'appareils plus distribué et plus complexe. Le travail à distance est également plus répandu. Cela rend la sécurité sans fil plus importante, car les utilisateurs sont plus susceptibles d'utiliser un réseau personnel ou public lorsqu'ils accèdent aux réseaux de l'entreprise.

- Partenaires tiers. Les fournisseurs de cloud, les services de sécurité gérés et les fournisseurs de solutions de sécurité ont souvent accès au réseau d'une organisation, ce qui ouvre la voie à de nouvelles vulnérabilités potentielles.

Couches de réseau et sécurité

Les réseaux contiennent des couches, comme le représente le modèle d'interconnexion des systèmes ouverts (OSI). Les données traversent ces couches lorsqu'elles circulent entre les appareils, et différentes cybermenaces ciblent différentes couches. Par conséquent, chaque couche de la pile doit être sécurisée pour que le réseau soit considéré comme sûr.

Ce tableau établit une correspondance entre les niveaux OSI et le type de sécurité réseau correspondant.

| Layers (ISO 7498-1) | ISO 7498-2 Security Model |

| Application |

Authentication |

| Presentation |

Access control |

| Session |

|

| Transport |

|

| Network |

Confidentiality |

| Data Link |

Assurance and availability |

| Physical |

Notarization and signature |

Vous remarquerez que la troisième couche en partant du bas s'appelle Réseau, mais la sécurité du réseau ne s'applique pas uniquement à cette couche. Chaque appareil d'un réseau informatique fonctionne sur plusieurs couches lorsqu'il traite des informations. Par conséquent, chaque couche doit être sécurisée pour que le réseau soit considéré comme sûr. En d'autres termes, le mot "réseau" dans cette définition de la sécurité des réseaux fait référence à l'infrastructure de l'entreprise dans son ensemble, et pas seulement à la couche réseau.

Par exemple, certaines personnes font la distinction entre la sécurité du cloud et la sécurité des réseaux. La sécurité de l'informatique dématérialisée comprend la sécurité des applications et la sécurité des conteneurs, qui existent en dehors de la couche réseau du modèle OSI. Toutefois, ces fonctions cloud peuvent toujours être considérées comme faisant partie du réseau global de l'entreprise, et leur sécurisation fait partie de la sécurité du réseau.

Emplois et certifications en sécurité des réseaux

Les emplois liés à la sécurité des réseaux sont notamment les suivants :

- Les responsables de la sécurité de l'information (CISO ; RSSI) sont l'un des postes les mieux rémunérés dans le domaine de la sécurité des réseaux. Les RSSI sont responsables de l'élaboration et de la mise en œuvre d'un programme global de sécurité de l'information.

- Les testeurs de pénétration, ou "pen testers", sont engagés pour s'introduire dans un réseau d'entreprise afin d'en révéler les vulnérabilités. Cette tâche peut être automatisée ou réalisée manuellement par des employés ou des fournisseurs de services de tests d'intrusion tiers.

- Les ingénieurs en sécurité se concentrent sur le contrôle de la qualité au sein de l'infrastructure informatique.

- Les architectes de sécurité planifient, analysent, conçoivent et testent l'infrastructure informatique d'une organisation.

- Les analystes de sécurité analysent et planifient la stratégie de sécurité, et effectuent des audits de sécurité.

Voici quelques certifications pour les carrières dans le domaine de la sécurité des réseaux :

- Certified Ethical Hacker (CEH) du Conseil de l'Europe ;

- Global Information Assurance Certification Security Essentials (GSEC) ;

- Le Certified Information Security Manager (CISM) de l'ISACA ;

- L'auditeur certifié des systèmes d'information (CISA) de l'ISACA ;

- (ISC)2 Certified Cloud Security Professional (CCSP) ; et

- (ISC)2 Certified Information Systems Security Professional (CISSP) (Professionnel certifié de la sécurité des systèmes d'information).

La sécurité des réseaux est essentielle à une stratégie de cybersécurité solide. En savoir plus sur les meilleures certifications en matière de sécurité informatique et sur les étapes d'une carrière réussie dans le domaine de la cybersécurité.