La gestion des informations et des événements de sécurité (SIEM)

Qu'est-ce que la gestion des informations et des événements de sécurité (SIEM) ?

La gestion des informations et des événements de sécurité (SIEM) est une approche de la gestion de la sécurité qui combine les fonctions de gestion des informations de sécurité (SIM) et de gestion des événements de sécurité (SEM) en un seul système de gestion de la cybersécurité. L'acronyme SIEM se prononce "sim" avec un e muet.

Les principes sous-jacents de tout système SIEM sont l'agrégation de données pertinentes provenant de sources multiples, l'identification des écarts par rapport à la norme et la prise de mesures appropriées. Par exemple, lorsqu'un problème potentiel est détecté, un système SIEM peut enregistrer des informations supplémentaires, générer une alerte et ordonner à d'autres contrôles de sécurité d'arrêter la progression d'une activité.

La conformité à la norme de sécurité des données de l'industrie des cartes de paiement (Payment Card Industry Data Security Standard) a été à l'origine de l'adoption des outils SIEM dans les grandes entreprises, mais les préoccupations concernant les menaces persistantes avancées ont conduit les organisations plus petites à examiner les avantages que les outils SIEM peuvent également offrir. La possibilité d'examiner toutes les données relatives à la sécurité à partir d'un point de vue unique permet aux organisations de toutes tailles de repérer plus facilement les schémas inhabituels.

Au niveau le plus élémentaire, un système SIEM peut être basé sur des règles ou utiliser un moteur de corrélation statistique pour établir des liens entre les entrées des journaux d'événements. Les systèmes SIEM avancés ont évolué pour inclure l'analyse du comportement des utilisateurs et des entités, ainsi que l'orchestration, l'automatisation et la réponse en matière de sécurité (SOAR).

Les systèmes SIEM fonctionnent en déployant plusieurs agents de collecte de manière hiérarchique pour recueillir les événements liés à la sécurité provenant des appareils des utilisateurs finaux, des serveurs et des équipements de réseau, ainsi que des équipements de sécurité spécialisés, tels que les pare-feu, les programmes antivirus ou les systèmes de prévention des intrusions (IPS). Les collecteurs transmettent les événements à une console de gestion centralisée, où les analystes de la sécurité passent au crible le bruit, relient les points et classent les incidents de sécurité par ordre de priorité.Dans certains systèmes, le prétraitement peut se faire au niveau des collecteurs périphériques, seuls certains événements étant transmis à un nœud de gestion centralisé. De cette manière, le volume d'informations communiquées et stockées peut être réduit. Bien que les progrès de l'apprentissage automatique aident les systèmes à signaler les anomalies avec plus de précision, les analystes doivent toujours fournir un retour d'information, en éduquant continuellement le système sur l'environnement.

Comment fonctionne le SIEM ?

Les outils SIEM rassemblent les données d'événements et de journaux créées par les systèmes hôtes dans l'ensemble de l'infrastructure d'une entreprise et rassemblent ces données sur une plateforme centralisée. Les systèmes hôtes comprennent les applications, les dispositifs de sécurité, les filtres antivirus et les pare-feu. Les outils SIEM identifient et trient les données dans des catégories telles que les connexions réussies et échouées, l'activité des logiciels malveillants et d'autres activités malveillantes probables.

Le logiciel SIEM génère des alertes de sécurité lorsqu'il identifie des problèmes de sécurité potentiels. À l'aide d'un ensemble de règles prédéfinies, les organisations peuvent donner à ces alertes une priorité faible ou élevée.

Par exemple, un compte d'utilisateur qui génère 25 tentatives de connexion infructueuses en 25 minutes peut être signalé comme suspect, tout en conservant une priorité moindre, car les tentatives de connexion ont probablement été effectuées par un utilisateur qui a oublié ses informations de connexion.

Cependant, un compte d'utilisateur qui génère 130 tentatives de connexion infructueuses en cinq minutes sera signalé comme un événement hautement prioritaire, car il s'agit très probablement d'une attaque par force brute en cours.

Pourquoi le SIEM est-il important ?

Le SIEM facilite la gestion de la sécurité par les entreprises en filtrant des quantités massives de données de sécurité et en classant par ordre de priorité les alertes de sécurité générées par le logiciel.

Le logiciel SIEM permet aux organisations de détecter des incidents qui pourraient autrement passer inaperçus. Le logiciel analyse les entrées du journal pour identifier les signes d'une activité malveillante ou liée à un logiciel malveillant (malware). En outre, comme le système recueille des événements provenant de différentes sources sur le réseau, il peut recréer la chronologie d'une attaque, ce qui permet à l'organisation de déterminer la nature de l'attaque et ses effets sur l'entreprise.

Un système SIEM peut également aider une organisation à répondre aux exigences de conformité en générant automatiquement des rapports qui incluent tous les événements de sécurité consignés dans ces sources. Sans logiciel SIEM, l'entreprise devrait collecter les données des journaux et compiler les rapports manuellement.

Un système SIEM améliore également la gestion des incidents en aidant l'équipe de sécurité de l'entreprise à découvrir le chemin emprunté par une attaque sur le réseau, à identifier les sources qui ont été compromises et à fournir les outils automatisés nécessaires pour prévenir les attaques en cours.

Avantages du SIEM

Les avantages du SIEM sont notamment les suivants

- Il réduit considérablement le temps nécessaire à l'identification des menaces, minimisant ainsi les dommages causés par ces dernières.

- Le SIEM offre une vue globale de l'environnement de sécurité de l'information d'une organisation, ce qui facilite la collecte et l'analyse des informations de sécurité afin de préserver la sécurité des systèmes. Toutes les données d'une organisation sont centralisées dans un référentiel où elles sont stockées et facilement accessibles.

- Les entreprises peuvent utiliser le SIEM pour toute une série de cas d'utilisation qui tournent autour des données ou des journaux, notamment les programmes de sécurité, les rapports d'audit et de conformité, le service d'assistance et le dépannage du réseau.

- Le SIEM prend en charge de grandes quantités de données afin que les organisations puissent continuer à évoluer et à ajouter davantage de données.

- Le SIEM permet de détecter les menaces et d'émettre des alertes de sécurité.

- Il peut effectuer une analyse médico-légale détaillée en cas de violation majeure de la sécurité.

Limites du SIEM

Malgré ses avantages, le SIEM présente également les limites suivantes :

- La mise en œuvre d'un système SIEM peut prendre beaucoup de temps car il nécessite une assistance pour garantir une intégration réussie avec les contrôles de sécurité d'une organisation et les nombreux hôtes de son infrastructure. Il faut généralement 90 jours ou plus pour installer le SIEM avant qu'il ne commence à fonctionner.

- C'est cher. L'investissement initial dans un système SIEM peut atteindre des centaines de milliers de dollars. Et les coûts associés peuvent s'additionner, y compris les coûts du personnel pour gérer et surveiller la mise en œuvre d'un SIEM, l'assistance annuelle et les logiciels ou agents pour collecter les données.

- L'analyse, la configuration et l'intégration des rapports requièrent le talent d'experts. C'est pourquoi certains systèmes SIEM sont gérés directement au sein d'un centre d'opérations de sécurité, une unité centralisée dotée d'une équipe de sécurité de l'information qui s'occupe des problèmes de sécurité de l'organisation.

- Les outils SIEM s'appuient généralement sur des règles pour analyser toutes les données enregistrées. Le problème est que le réseau d'une entreprise peut générer des milliers d'alertes par jour. Il est difficile d'identifier les attaques potentielles en raison du nombre de journaux non pertinents.

- Un outil SIEM mal configuré peut passer à côté d'événements de sécurité importants, ce qui rend la gestion du risque d'information moins efficace.

Caractéristiques et capacités du SIEM

Les caractéristiques importantes à prendre en compte lors de l'évaluation des produits SIEM sont les suivantes :

- Agrégation de données. Les données sont collectées et contrôlées à partir d'applications, de réseaux, de serveurs et de bases de données.

- Corrélation. La corrélation, qui fait généralement partie du SEM dans un outil SIEM, permet à l'outil de trouver des attributs similaires entre différents événements.

- Tableaux de bord. Les données sont collectées et agrégées à partir d'applications, de bases de données, de réseaux et de serveurs et sont affichées sous forme de graphiques pour aider à trouver des modèles et éviter de manquer des événements critiques.

- Alerte. Si un incident de sécurité est détecté, les outils SIEM peuvent en informer les utilisateurs.

- Automatisation. Certains logiciels SIEM peuvent également inclure des fonctions automatisées, telles que l'analyse automatisée des incidents de sécurité et les réponses automatisées aux incidents.

Les utilisateurs devraient également poser les questions suivantes sur les capacités des produits SIEM :

- Intégration avec d'autres contrôles. Le système peut-il donner des ordres à d'autres contrôles de sécurité de l'entreprise pour prévenir ou arrêter des attaques en cours ?

- Intelligence artificielle (IA). Le système peut-il améliorer sa propre précision grâce à l'apprentissage automatique et à l'apprentissage profond ?

- Flux de renseignements sur les menaces. Le système peut-il prendre en charge les flux de renseignements sur les menaces choisis par l'organisation ou doit-il obligatoirement utiliser un flux particulier ?

- Rapports de conformité détaillés. Le système comprend-il des rapports intégrés pour les besoins courants en matière de conformité et offre-t-il à l'organisation la possibilité de personnaliser ces rapports ou d'en créer de nouveaux ?

- Capacités médico-légales. Le système peut-il capturer des informations supplémentaires sur les événements de sécurité en enregistrant les en-têtes et le contenu des paquets intéressants ?

Outils et logiciels SIEM

Il existe une grande variété d'outils SIEM sur le marché, mais la liste suivante n'est qu'un échantillon :

- Splunk. Splunk est un système SIEM sur site qui prend en charge la surveillance de la sécurité et offre une surveillance continue de la sécurité, une détection avancée des menaces, une enquête sur les incidents et une réponse aux incidents.

- IBM QRadar. La plateforme SIEM IBM QRadar assure la surveillance de la sécurité des infrastructures informatiques. Elle permet la collecte de données de logs, la détection de menaces et la corrélation d'événements.

- LogRhythm. LogRhythm est un système SIEM destiné aux petites organisations. Il unifie la gestion des logs, la surveillance du réseau et des points d'accès, ainsi que l'analyse de la sécurité et de la criminalistique.

- Exabeam. Le portefeuille SIEM d'Exabeam Inc. offre un lac de données, des analyses avancées et un chasseur de menaces.

- NetWitness. La plateforme RSA NetWitness est un outil de détection et de réponse aux menaces qui comprend l'acquisition, la transmission, le stockage et l'analyse des données.

- Datadog Cloud SIEM. Datadog Cloud SIEM de Datadog Security est un système de gestion de réseau et de gestion en nuage. L'outil offre à la fois une surveillance de la sécurité en temps réel et une gestion des journaux.

- Log360. L'outil SIEM Log360 offre des fonctionnalités de renseignement sur les menaces, de gestion des incidents et de SOAR. Les fonctions de collecte, d'analyse, de corrélation, d'alerte et d'archivage des logs sont disponibles en temps réel.

- SolarWinds Security Event Manager. L'outil SIEM SolarWinds Security Event Manager détecte automatiquement les menaces, surveille les politiques de sécurité et protège les réseaux. L'outil offre des fonctionnalités telles que la surveillance de l'intégrité, les rapports de conformité et la collecte centralisée des journaux.

Comment choisir le bon produit SIEM

Le choix de l'outil SIEM approprié dépend d'un certain nombre de facteurs, notamment du budget de l'entreprise et de son niveau de sécurité. Cependant, les entreprises devraient rechercher des outils SIEM qui offrent les capacités suivantes :

- les rapports de conformité ;

- la réponse aux incidents et la criminalistique ;

- la surveillance de l'accès aux bases de données et aux serveurs ;

- la détection des menaces internes et externes ;

- la surveillance, la corrélation et l'analyse des menaces en temps réel dans toute une série d'applications et de systèmes ;

- un système de détection d'intrusion, un IPS, un pare-feu, un journal d'application d'événements et d'autres intégrations d'applications et de systèmes ;

- le renseignement sur les menaces ; et

- la surveillance de l'activité des utilisateurs.

Meilleures pratiques pour la mise en œuvre de SIEM

Suivez ces bonnes pratiques lors de la mise en œuvre du SIEM :

- Fixer des objectifs compréhensibles. L'outil SIEM doit être choisi et mis en œuvre en fonction des objectifs de sécurité, de la conformité et du paysage des menaces potentielles de l'organisation.

- Appliquer des règles de corrélation des données. Des règles de corrélation des données doivent être mises en œuvre dans tous les systèmes, réseaux et déploiements en nuage afin que les données contenant des erreurs puissent être trouvées plus facilement.

- Identifier les exigences de conformité. Cela permet de s'assurer que le logiciel SIEM choisi est configuré pour auditer et établir des rapports sur les normes de conformité correctes.

- Dresser la liste des actifs numériques. L'établissement d'une liste de toutes les données stockées numériquement dans une infrastructure informatique facilite la gestion des données de connexion et le contrôle de l'activité du réseau.

- Enregistrer les plans de réponse aux incidents et les flux de travail. Cela permet de s'assurer que les équipes peuvent répondre rapidement aux incidents de sécurité.

- Désigner un administrateur SIEM. Un administrateur SIEM assure la bonne maintenance d'une implémentation SIEM.

Histoire du SIEM

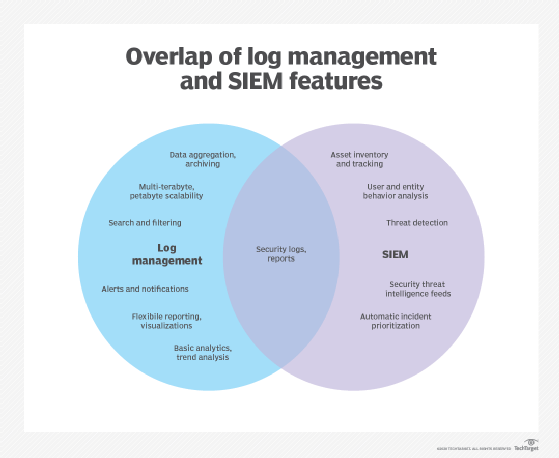

La technologie SIEM, qui existe depuis le milieu des années 2000, a d'abord évolué à partir de la gestion des journaux, qui est l'ensemble des processus et des politiques utilisés pour gérer la génération, la transmission, l'analyse, le stockage, l'archivage et l'élimination d'importants volumes de données de journaux créés au sein d'un système d'information.

Les analystes de Gartner Inc. ont inventé le terme SIEM dans le rapport 2005 de Gartner intitulé "Improve IT Security with Vulnerability Management" (Améliorer la sécurité informatique avec la gestion des vulnérabilités). Dans ce rapport, les analystes ont proposé un nouveau système d'information sur la sécurité basé sur SIM et SEM.

S'appuyant sur les systèmes de gestion de la collecte des logs, SIM a introduit l'analyse du stockage à long terme et l'établissement de rapports sur les données de logs. SIM a également intégré les journaux dans les renseignements sur les menaces. SEM permet d'identifier, de collecter, de surveiller et de signaler les événements liés à la sécurité dans les logiciels, les systèmes ou l'infrastructure informatique.

Les fournisseurs ont créé le SIEM en combinant le SEM, qui analyse les données des journaux et des événements en temps réel et assure la surveillance des menaces, la corrélation des événements et la réponse aux incidents, avec le SIM, qui collecte, analyse et établit des rapports sur les données des journaux.

Le SIEM est désormais un outil plus complet et plus avancé. De nouveaux outils ont été introduits pour réduire les risques dans une organisation, comme l'utilisation de l'apprentissage automatique et de l'IA pour aider les systèmes à signaler les anomalies avec précision. Finalement, les produits SIEM dotés de ces fonctionnalités avancées ont commencé à être appelés SIEM de nouvelle génération.

L'avenir du SIEM

Les tendances futures en matière de SIEM sont les suivantes :

- Amélioration de l'orchestration. Actuellement, le SIEM n'offre aux entreprises qu'une automatisation de base des flux de travail. Cependant, à mesure que ces organisations continuent de se développer, le SIEM doit offrir des capacités supplémentaires. Par exemple, avec l'IA et l'apprentissage automatique, les outils SIEM doivent offrir une orchestration plus rapide pour fournir aux différents départements d'une entreprise le même niveau de protection. En outre, les protocoles de sécurité et l'exécution de ces protocoles seront plus rapides, plus efficaces et plus efficients.

- Une meilleure collaboration avec les outils de détection et de réponse gérés (MDR). Les menaces de piratage et d'accès non autorisé ne cessant d'augmenter, il est important que les organisations mettent en œuvre une approche à deux niveaux pour détecter et analyser les menaces de sécurité. L'équipe informatique d'une entreprise peut mettre en œuvre le SIEM en interne, tandis qu'un fournisseur de services gérés peut mettre en œuvre l'outil MDR.

- Amélioration de la gestion et de la surveillance de l'informatique dématérialisée. Les fournisseurs de SIEM amélioreront les capacités de gestion et de surveillance des nuages de leurs outils afin de mieux répondre aux besoins de sécurité des organisations qui utilisent les nuages.

- Le SIEM et le SOAR évolueront vers un seul et même outil. Il faut s'attendre à ce que les produits SIEM traditionnels bénéficient des avantages du SOAR ; toutefois, les fournisseurs de SOAR réagiront probablement en élargissant les capacités de leurs produits.

Selon un article de Forbes, l'avenir du SIEM pourrait se traduire par les cinq résultats suivants :

- Les modèles de tarification basés sur l'utilisation pour les systèmes de gestion de l'information et de la surveillance (SIEM) deviendront courants.

- Les outils d'analyse seront construits sur des plateformes de données SIEM universelles.

- Les organisations s'associeront pour offrir davantage d'intégrations.

- Le coût du SIEM va baisser, ce qui le rendra plus abordable pour les petites équipes de sécurité.

- Les entreprises en phase de démarrage s'attaqueront à un plus grand nombre de défis à multiples facettes liés à la gestion de la sécurité.

En savoir plus sur les produits SIEM, y compris les architectures de produits et le coût de l'adoption, du déploiement et de la gestion des systèmes SIEM.