TV5 Monde : une culture interne de la sécurité limitée

Le niveau réel de sophistication de l’attaque dont a été victime la chaîne reste à déterminer. Mais des éléments laissent déjà entrevoir une culture de la sécurité informatique (très) limitée en interne.

Les experts de la sécurité informatique n’ont pas manqué de multiplier les analyses sur l’attaque dont la chaîne de télévision TV5 Monde a été victime ce mercredi 8 avril au soir. De quoi généralement souligner les questions qui entourent encore largement l’incident.

Mais à l’occasion du journal télévisé de 13h, sur France 2, ce jeudi 9 avril, quelques éléments ont été fournis par la chaîne de télévision, dont certains, éclairants, à son insu.

Jean-Pierre Vérine, directeur informatique de TV5 Monde explique ainsi qu’un premier incident, survenu quelques deux semaines plus tôt, a alerté ses services. De quoi susciter la programmation d’un audit de sécurité. Mais Jean-Pierre Vérine ne dit rien de plus quant à la nature de l’incident.

Plus loin, un technicien évoque la plateforme d’encodage des flux vidéo, déconnectée « le temps que l’on finisse de sécuriser complètement notre système ». Mais cette plateforme - critique pour la chaîne - a-t-elle été compromise où a-t-elle été isolée, physiquement, par précaution après la compromission d’autres systèmes internes ait été découverte ?

Des pratiques de sécurité discutables

Certains experts, dont Guillaume Lovet, de Fortinet, doutent, en l’état des connaissances actuelles, que les systèmes de diffusion de TV5 Monde aient été réellement compromis : cela aurait requis un niveau de préparation très élevé – et donc des moyens considérables, probablement hors de portée des pirates de CyberCaliphate, ne serait-ce que pour reproduire l’infrastructure de diffusion de la chaîne pour concevoir des outils malveillants spécifiquement adaptés.

Reste la preuve flagrante de pratiques de sécurité en-deçà des minimums régulièrement recommandés, y compris encore récemment par l’Agence nationale de sécurité des systèmes d’information (Anssi).

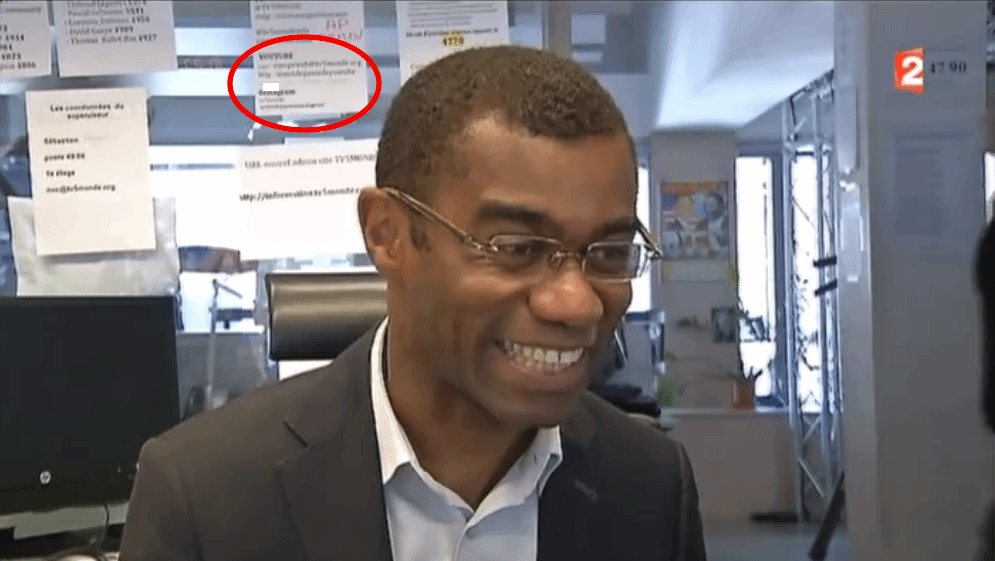

Dans le reportage diffusé par France 2, David Delos, journaliste de TV5 Monde, répond aux questions de ses confrères devant un mur sur lequel sont placardés des post-it. Sur l’un d’eux, il est possible de lire... les mots de passe des comptes Instagram et YouTube de la chaîne.

Sur Twitter, pent0thal publie une capture d’écran tirée d’un reportage diffusé par BFM TV. Et là apparaît un autre mot de passe, lui aussi noté sur un post-it, en bas de l’écran d’un poste de travail.

Another password spotted in the wild... pic.twitter.com/9RvVTr6FOn

— pent0thal (@pent0thal) April 9, 2015

Des technologies aux capacités limitées

A plusieurs reprises, le directeur de TV5 a exprimé son incrédulité face à l’incident dont la chaîne a été victime, soulignant notamment que celle-ci est équipée de pare-feu modernes.

Mais voilà. Comme le montrent les annonces récentes de spécialistes du secteur comme Blue Coat ou encore Check Point, en matière de filtrage du courrier électronique, les plus récents pare-feu ne constituent pas forcément une protection suffisante contre toutes les menaces, et sûrement pas contre l’infection par des pourriels.

Sur le sujet

Dans une déclaration à la presse, Georges Lotigier, PDG de Vade Retro Technology, un spécialiste de la lutte contre les pourriels, ne dit pas le contraire, encourageant les entreprises « qui utilisent un anti-spam et qui souhaitent renforcer la sécurité de leur messagerie de compléter l’antispam avec des mesures anti-usurpation (comme le contrôle SPF) et surtout de mettre en place une communication interne sur les best-practices liées à l’utilisation de l’e-mail ».

Jean-Nicolas Piotroswki, Pdg d’iTrust, relève en outre que les pare-feu, anti-virus et autres antispam s'appuient sur des règles, sur des « scénarios pré-établis » et s’avèrent donc inadaptés à la protection contre les attaques avancées, caractérisées par des signaux faibles traduisant des anomalies comportementales.

D’où l’importance, pour lui, du Machine Learning et de l’analytique Big Data. Une approche de la sécurité évoquée depuis plusieurs années mais qui, dans la pratique, n’en est qu’à ses débuts.

D’où l’importance également des bonnes pratiques et de la sensibilisation des utilisateurs.