Sopra-Steria

Ransomware Ryuk : la piste d’une attaque éclair contre Sopra Steria

Selon de premiers éléments établis avec une rapidité impressionnante, les assaillants ont notamment utilisé Cobalt Strike pour déployer Ryuk sur le système d’information de l’ESN. Le Cesin évoque l’exploitation de zerologon.

Sopra Steria a fait l’objet d’une cyberattaque foudroyante dans la nuit du mardi au mercredi 21 octobre, qui a conduit au déploiement du rançongiciel Ryuk sur une partie de son système d’information. Le périmètre affecté n’est toujours pas connu, mais l’ESN semble bien partie pour briller pour la qualité de ses équipes, de leur outillage, et de ses procédures – peut-être plus que par sa communication officielle.

Car il n’aura pas fallu attendre bien longtemps pour que les équipes de sécurité informatique de Sopra Steria se mettent à pied d’œuvre et déterminent le déroulement de l’attaque – notamment avec l’aide de la division cybersécurité de l’ESN. Ainsi, c’est dès ce mercredi qu’elles ont rédigé une note d’information contenant des indicateurs de compromission (IoC) visant à aider les destinataires de cette note à inspecter leur propre système d’information. Même si elles semblent être passées à côté de quelques signaux faibles avant-coureurs.

Cette note d’information, que nous avons pu consulter, mentionne explicitement Ryuk et fait état de « premières attaques malicieuses apparues il y a quelques jours », avant le mardi 20 octobre, donc. Surtout, elle fait ressortir une compréhension déjà fine des techniques, tactiques et procédures (TTP) mises en œuvre par les assaillants : « utilisation de PSexec pour le déplacement latéral, utilisation de Cobalt Strike pour le déplacement latéral ; utilisation de Transferbits [sic] pour déployer le ransomware Ryuk (visant uniquement les hôtes Windows) ; utilisation de Windows Share (Share$) sur les contrôleurs de domaine pour stocker la liste des adresses IP devant être visées par le ransomware ».

En toute vraisemblance, en indiquant "Transferbits", les auteurs font référence aux tâches BITS, ou Background Intelligent Transfer Service. L'Agence nationale pour la sécurité des systèmes d'information (Anssi) le décrit comme « un service Windows permettant le transfert de fichiers en arrière-plan de façon intelligente depuis ou vers un serveur » qui, « une fois détourné, peut aussi devenir un vecteur d'attaque ». L'Anssi propose d'ailleurs une méthodologie d'analyse des jobs BITS.

Ne manque donc, dans la note des équipes de sécurité de Sopra Steria, que le point d’entrée initial. Mais les opérateurs de Ryuk sont connus pour recourir à TrickBot et, en particulier, aux éléments BazarLoader et BazarBackdoor de son arsenal, comme le décrivait Advanced Intelligence en février dernier. Et ces assaillants savent agir très très vite comme le soulignait récemment le DFIR Report. Un blogger anonyme racontait déjà une histoire comparable au mois de mars.

Mais rien de tout cela ne répond à la question brûlante qui circule dans la communauté française de la cybersécurité depuis que la cyberattaque contre Sopra Steria est connue : les assaillants ont-ils mis à profit la vulnérabilité zerologon ? L’ESN ne dit rien à ce propos. Mais le délégué général du Club des experts de la sécurité de l’information et du numérique (Cesin), Alain Bouillé, a indiqué aux membres de ce dernier, dans un e-mail que nous avons pu consulter : « il s’agit du ransomware Ryuk qui a entraîné une compromission de l’AD via le CVE-2020-1472 alias Zerologon ». Et d’appeler les membres du Cesin à appliquer « le plus rapidement possible » les correctifs disponibles.

Microsoft a lancé l’alerte sur cette vulnérabilité critique affectant Netlogon Remote Protocol au mois d’août dernier. Des codes d’exploitation sont disponibles publiquement depuis la mi-septembre. Début octobre, Microsoft alertait sur l’exploitation de zerologon dans le cadre d’une campagne impliquant des éléments d’infrastructure renvoyant à TA505 – le groupe qui a récemment attaqué Software AG.

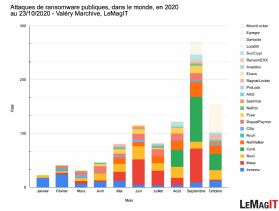

Ryuk s’est notamment illustré cette année dans les attaques contre le Danois ISS, et les hôpitaux des Universal Health Services outre-Atlantique. Ses opérateurs sont soupçonnés d’être liés à un autre ransomware, Conti, qui pratique la double extorsion : des données sont dérobées avant de lancer le chiffrement ; la rançon est demandée tant pour le déchiffrement que pour éviter la divulgation des données. Nous avons recensé 10 attaques impliquant Ryuk depuis le début de l’année, contre 145 pour Conti, depuis… le début du mois d’août.