kaptn - Fotolia

Ransomware : Cl0p refait parler de lui en frappant Software AG

Le groupe qui opère ce rançongiciel s’était fait assez discret pendant plusieurs mois. Mais il n’avait pas cessé ses activités et affirme aujourd’hui avoir dérobé des données chez l’éditeur allemand. Lequel confirme le vol.

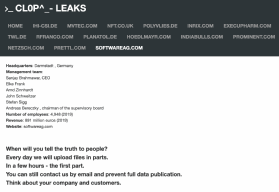

Le 5 octobre, Software AG indiquait que son système d’information était « affecté par une attaque de maliciel depuis le 3 octobre au soir ». À ce moment-là, l’éditeur expliquait « ne pas avoir connaissance d’accès à des données clients » et continuer « d’enquêter sur l’incident ». Trois jours plus tard, il faisait état d’indices de « téléchargement de données » dans le cadre de cette attaque tout en reconnaissant que « le malware n’est pas encore pleinement contenu ». Les éclaircissements sont venus le lendemain, sur le blog maintenu par les opérateurs du rançongiciel Cl0p (ou Clop) : le 9 octobre y apparaissait la revendication de la cyberattaque sur Software AG.

Les chercheurs du collectif MalwareHunterTeam indiquent avoir trouvé l’échantillon correspondant. Surprise : celui-ci apparaît avoir été compilé et signé en fin d’après-midi, le 3 octobre. D’autres fichiers apparemment impliqués dans l’attaque ont été compilés la veille. Mais les assaillants étaient probablement là depuis bien plus longtemps : ils revendiquent le vol d’environ 1 To de données ; ce qui ne se fait pas en un clin d’œil. Les cybertruands demandent 23 M$ de rançon, en bitcoin. Ils menacent de diffuser chaque jour une nouvelle partie de leur butin et rappellent : « vous pouvez encore nous contacter par e-mail et prévenir la publication complète des données ».

Le ransomware Cl0p a notamment été utilisé contre le CHU de Rouen, à l’automne dernier, et l’université de Maastricht. Parmi ses victimes publiquement revendiquées, il faut aussi compter avec Planatol, Execupharm ou encore Inrix. Aux manettes, derrière ce rançongiciel, se trouverait le groupe TA505, sur lequel l’Agence nationale pour la sécurité des systèmes d’information (Anssi) s’est penchée avec force détails au mois de juin. Mais ce groupe n’est pas forcément le plus bavard : on ne lui connaît, publiquement, que 15 cyberattaques en 2020.

Chez Sekoia, Nicolas Caproni indique que les analystes de l’équipe Threat & Detection Research ont constaté une baisse de l’activité de TA505 sur le phishing : au cours des 27 derniers jours, le groupe ne semble pas avoir déposé de nouveaux noms de domaines. Mais les analystes de Sekoia suspectent deux équipes distinctes : une première chargée du phishing et de l’étude des cibles, et une seconde focalisée sur le déploiement dans le réseau de la victime et l’activation du ransomware Cl0p.

L’analyste Patrick Schläpfer a toutefois identifié un nouveau nom de domaine déposé par TA505 fin septembre. Mais TheAnalyst indique ne l’avoir jamais vu effectivement utilisé malicieusement. Mi-septembre, il a toutefois repéré un document Excel piégé visant un public germanophone. Selon lui, TA505 pourrait se concentrer, en ce moment, sur des opérations ciblées d’ampleur modeste. Le groupe était actif de manière quasi quotidienne sur août et jusqu’au 15 septembre, avant de faire une pause. Mais la précédente, en juillet, avait été plus longue.

Dans le courant de la semaine dernière, Microsoft alertait sur l’exploitation de la vulnérabilité Zerologon dans le cadre d’une campagne impliquant des éléments d’infrastructure renvoyant à TA505.

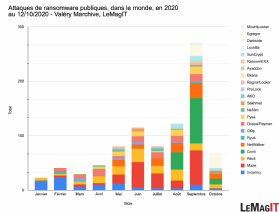

Cette attaque sur Software AG amène à 68 le nombre d’épisodes de ransomware connus, dans le monde, depuis le début du mois d’octobre. Un chiffre déjà impressionnant, au bout de 12 jours, et après un mois de septembre particulièrement intense sur ce front. En France, les cybermafieux ont déjà revendiqué des opérations contre le concessionnaire Amplitude Automobile, Sparflex, Verimatrix et ESII.

Frise chronologique des attaques connues par ransomware, en France, depuis janvier 2020 :