Ransomware : clap de fin pour Cl0p ?

La police ukrainienne vient d’annoncer l’arrestation de six pirates suspectés d’avoir conduit des cyberattaques avec le ransomware Cl0p. Leur infrastructure a été démantelée, y compris pour le blanchiment d’argent.

Nouveau coup de tonnerre dans le monde du ransomware et de la cybercriminalité. La police ukrainienne vient de publier un communiqué annonçant un important coup de filet contre des pirates suspectés d’avoir conduit des attaques avec Cl0p, en coopérant avec les autorités coréennes et américaines.

Selon le communiqué, « il a été établi que les six prévenus ont conduit des attaques avec des logiciels malicieux tels que des “rançongiciels” sur les serveurs d’entreprises américaines et coréennes. Pour le déchiffrement des données, ils demandaient une “rançon”, et en cas de non-paiement, menaçaient de divulguer les données confidentielles des victimes ».

Concrètement, en 2019, les prévenus s’en seraient pris à quatre entreprises coréennes, provoquant le chiffrement de 810 serveurs et postes de travail. Pour s’introduire dans les systèmes d’information de ces organisations, ils avaient utilisé des e-mails piégés permettant le déploiement du cheval de Troie connu sous le nom Flawed Ammyy RAT. Selon les autorités ukrainiennes, le montant des dommages s’élève à 500 millions de dollars.

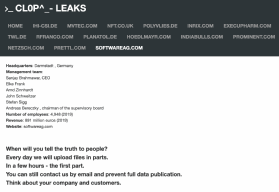

Le rançongiciel Cl0p a été découvert par l’expert Michael Gillespsie début 2019. Il a notamment été utilisé contre le CHU de Rouen, à l’automne de cette année-là, et l’université de Maastricht. Parmi ses victimes publiquement revendiquées, il faut aussi compter avec Planatol, Execupharm ou encore Inrix. Aux manettes, derrière ce rançongiciel, se trouverait le groupe TA505, sur lequel l’Agence nationale pour la sécurité des systèmes d’information (Anssi) s’est penchée avec force détails au mois de juin 2020.

Les opérateurs de Cl0p se sont toutefois montrés considérablement plus discrets que d’autres – ou plus efficaces pour se faire payer. Ils n’ont ainsi revendiqué que 21 victimes refusant de leur céder l’an dernier, et 45 cette année. Cette explosion est peut-être à imputer à l’évolution des tactiques du groupe. Début 2021, ses membres semblent avoir cherché à tirer fortement et rapidement profit de vulnérabilités ayant affecté certaines appliances de transfert de fichiers (FTA) d’Accellion. Ils se sont ainsi notamment attaqués au spécialiste français des géosciences CGG, Steris, CSX ou encore Bombardier, et Qualys.

Non contents de voler des données à leurs victimes, les opérateurs de Cl0p faisaient pression sur celles-ci en adressant des courriels à leurs partenaires et contacts, qu’ils étaient parvenus à identifier à partir des données volées. Et cela en utilisant des comptes de messagerie compromis.

La police ukrainienne indique avoir saisi plus de 150 000 euros en liquide, au cours de 21 perquisitions à Kiev et dans sa région, aux domiciles des prévenus et dans leurs voitures – Tesla, Mercedes, etc. Celles-ci ainsi que leurs équipements informatiques – dont des Mac – ont également été saisis.

Vidéo de la Police nationale de l'Ukraine