buchachon - stock.adobe.com

Ransomware : comment Cl0p met la pression sur ses victimes via clients et partenaires

Les opérateurs du ransomware Cl0p, le groupe TA505, envoient des e-mails aux partenaires et contacts de ses victimes, qu’il parvient à identifier à partir des données volées. Et ce, en utilisant des comptes de messagerie compromis.

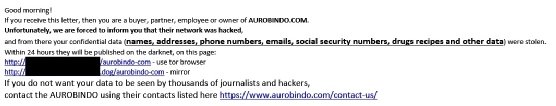

C’est un partenaire d’Aurobindo qui a eu la surprise de recevoir, dans sa boîte de messagerie, un e-mail lui expliquant que « si vous recevez ce message, c’est que vous êtes un client, partenaire, employé ou propriétaire d’Aurobindo.com. Malheureusement, nous devons vous informer que leur réseau a été piraté et que, de là, vos données confidentielles ont été volées ».

L’approche n’est pas entièrement nouvelle. Certains groupes d’attaquants procèdent ainsi depuis plusieurs mois pour renforcer la pression sur les victimes de leurs rançongiciels. Mais la pratique reste rare. Et pour Cl0p, elle est toute récente. Notre confrère Lorenzo Franceschi-Bicchierai l’évoquait mi-avril dans les colonnes de Vice. Dans un échange téléphonique, Brett Callow, analyste chez Emsisoft, ne cachait d’ailleurs pas sa surprise : « c’est la première fois, autant que je me souvienne, qu’un groupe de ransomware utilise les coordonnées de clients pour les contacter en masse, par e-mail ».

Aurobindo a fait son apparition sur le site Web vitrine de Cl0p le 7 mai. Ce groupe d’origine indienne revendique une présence dans les segments thérapeutiques cardiovasculaires, des neurosciences, des anti-rétrovirus, de la lutte contre le diabète, la gastroentérologie, ou encore les antibiotiques.

S’il est un point préoccupant, c’est que les e-mails en question donnent l’impression d’émaner de comptes de messagerie légitimes : tous les exemples que nous avons pu examiner ont bel et bien transité par les serveurs de messagerie liés au domaine d’envoi. De quoi rappeler les situations où des comptes de messagerie avaient été compromis par Emotet, comme cela a été si souvent observé par le passé, et notamment à l’automne dernier.

Mais si Emotet était ce que l’on appelle un botnet et mettait à profit des machines compromises par un maliciel, cela ne semble pas être le cas ici. Brett Callow est ainsi formel : « il ne s’agit pas d’un botnet, mais de comptes compromis ». D’ailleurs, les messages en question, bien que transitant par des serveurs de messagerie comme s’ils étaient légitimes, ne viennent pas de postes de travail internes aux entreprises concernées.

Dans le contexte actuel, de recours étendu au télétravail, trouver une adresse IP externe, publique, pour le poste émetteur de l’e-mail, n’aurait rien de surprenant. Mais trouver la même adresse IP pour plusieurs e-mails venant de domaines différents est plus suspect. Et d’autant plus lorsque la majorité de ces adresses IP renvoie à des machines gérées par des hébergeurs…, avec en prime un service d’accès bureau à distance (RDP) exposé sans protection particulière sur Internet. Des machines probablement utilisées par les attaquants, de manière plus ou moins voilée.

Il y a donc à espérer un élan collectif des destinataires de ces e-mails, afin de prévenir leurs administrateurs des domaines utilisés pour leur envoi, de la présence de comptes compromis dans leur environnement. Des compromissions qui peuvent ne pas aller plus loin que ça, mais qui peuvent également s’avérer annonciatrices d’opérations malicieuses autrement plus préjudiciables.