Artur Marciniec - Fotolia

Vol de code limité chez Thales Alenia Space et Thales Digital Factory

Début janvier, une cyberattaque contre Thales était revendiquée sur le site vitrine de LockBit 2.0. Plus de 1 300 fichiers ont depuis été divulgués. Cela ne représenterait qu’une part infime du code source hébergé sur le dépôt GitLab concerné.

Ce lundi 3 janvier, une publication revendiquant une cyberattaque contre Thales apparaissait sur le site vitrine de LockBit 2.0. Dans la foulée, l’intéressé affirmait qu’il n’y avait « aucune preuve factuelle » confortant ces allégations.

Deux semaines plus tard, 1 320 fichiers dérobés ont été rendus publics par la franchise mafieuse LockBit 2.0.

Dans une déclaration, Thales indique avoir procédé à une « analyse préliminaire » qui a permis d’« identifier la plupart des fichiers volés ». Selon le groupe, ceux-ci « semblent avoir été copiés à partir d’un serveur de dépôt de code (“code repository”) hébergeant des données à faible niveau de sensibilité, et qui est extérieur aux principaux systèmes d’information du groupe Thales ».

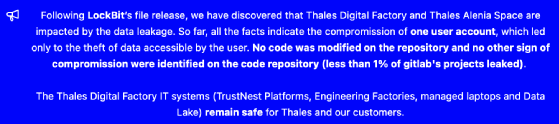

Le serveur en question est une instance GitLab qui apparaît hébergée sur Azure. Sur celle-ci, Thales s’avère plus disert. Un message destiné aux utilisateurs de l’entrepôt de code explique que « Thales Digital Factory et Thales Alenia Space ont été affectés par la fuite de code » orchestrée par la franchise LockBit 2.0. Et de préciser que, « à ce stade, tous les faits indiquent la compromission d’un seul compte utilisateur, qui n’a conduit qu’au vol des données accessibles par l’utilisateur ».

La note d’information assure qu’aucun code source « n’a été modifié dans l’entrepôt » et qu’aucun « autre signe de compromission n’a été identifié sur l’entrepôt de code ». La fuite ne concernerait que « moins de 1 % des projets du GitLab ». Enfin, selon Thales, « les systèmes IT de Thales Digital Factory (plateformes TrustNet, Engineering Factories, ordinateurs portables administrés et data lake) restent sûrs pour Thales et ses clients ».

Les dates de modification de certains fichiers divulgués par LockBit 2.0 suggèrent que la compromission soit survenue fin novembre 2021. Ironie du calendrier, quelques semaines plus tôt, l’Italien HN Security alertait sur l’exploitation de la vulnérabilité CVE-2021-22205 depuis le courant de l’été. Corrigée mi-avril 2021, cette vulnérabilité pouvait permettre l’exécution de code à distance, si elle était exploitée avec succès. Le premier novembre dernier, Rapid7 estimait que seulement 21 % des instances GitLab accessibles sur Internet étaient, avec certitude, mises à jour avec les correctifs nécessaires. L’histoire ne dit pas, à ce stade, si l’instance GitLab de Thales Digital Factory attaquée par un affidé de LockBit 2.0 était, ou non, à jour de correctifs.

Pour mémoire, Thales Alenia Space est une co-entreprise de Thales et de l’Italien Leonardo. Ce dernier a racheté le constructeur d’hélicoptères Kopter au printemps 2020. Lequel a été victime d’une cyberattaque impliquant le ransomware LockBit, premier du nom, fin 2020. Les opérateurs de la franchise avaient alors indiqué à nos confrères de ZDNet s’être introduits dans le système d’information de Kopter en détournant un compte utilisateur au mot de passe peu robuste sur une appliance VPN pour laquelle l’authentification à double facteur n’était pas activée.