Rawf8 - stock.adobe.com

Ransomware : un début d’année (trompeusement ?) calme

En janvier, le nombre de cyberattaques observées à travers le monde s’est placé à un niveau bien inférieur à celui du mois de décembre 2021. Mais attention à ne pas y voir le signe d’une accalmie : l’année écoulée n’avait pas démarré plus violemment.

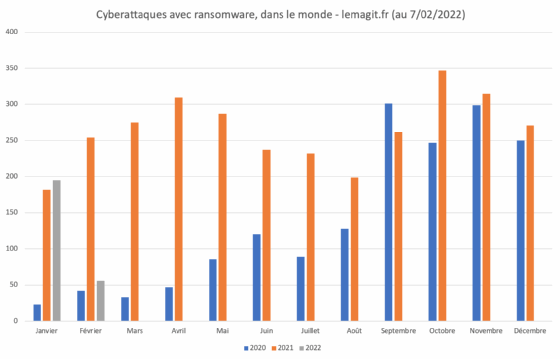

Pour le mois de janvier 2022, nous avons compté plus de 190 attaques de ransomwares à travers le monde, soit un niveau comparable à celui d’août 2021 après correction (199), et bien moindre que celui de décembre dernier (271). Toutefois, l’impression d’accalmie que peuvent donner ces chiffres est à prendre avec prudence : nous avions compté 182 cyberattaques avec rançongiciel en janvier 2021, à travers le monde. Autrement dit, 2022 ne commence pas de manière moins violente que l’année passée.

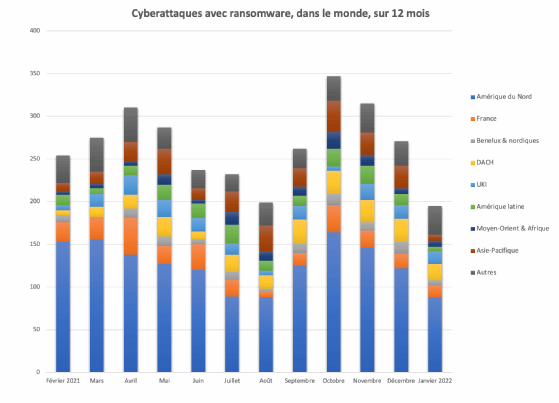

Comme en décembre dernier, un peu moins de la moitié des attaques connues en janvier sont survenues en Amérique du Nord. La région Allemagne/Autriche/Suisse semble avoir, encore une fois, été particulièrement affectée, tout comme le Royaume-Uni et l’Irlande du Nord. La France se place tout juste derrière, mais loin devant l’Asie-Pacifique, qui fait jeu égal avec la région Moyen-Orient–Afrique, ou encore l’Amérique latine.

Au cours du mois écoulé, Conti a montré une agressivité modérée, avec un niveau d’activité particulièrement bas, à un tiers de celui de janvier 2021. La franchise de rançongiciel affichant le niveau d’activité le plus élevé reste indiscutablement LockBit 2.0, avec plus de 40 victimes revendiquées en janvier, contre plus de 45 en décembre 2021. Mais les revendications de cette franchise sont toujours à prendre avec prudence. Chez XMCO, Charlène Grel, cheffe de produit Serenity, relève également le nombre élevé de revendications du côté de la franchise LockBit 2.0 et souligne « la forte montée en puissance de l’opérateur BlackCat » (ou Alphv).

Certains affidés de la franchise de ransomware LockBit 2.0 continuent de revendiquer des victimes qu’ils n’ont pas attaquées, mais auxquelles appartiennent ou renvoient des données volées lors d’une autre attaque. Cette pratique a été clairement démontrée pour Schneider Electric, Volkswind, Continuum Green Energy et Ducab : ces entreprises n’ont pas été attaquées avec LockBit 2.0 ; les données leur appartenant qui ont été divulguées ont été dérobées chez le spécialiste danois des éoliennes Vestas.

La démonstration de la stratégie de communication « exotique » de certains affidés de LockBit 2.0 a encore été faite avec la revendication d’une attaque contre le ministère de la Justice française : il s’est avéré que seul un cabinet d’avocat avait en fait été concerné.

La franchise Hive a continué à se montrer relativement discrète. Surtout, elle semble avoir, pour l’essentiel, revendiqué des attaques contre des victimes relativement datées, remontant à l’automne dernier. L’exemple le plus spectaculaire en la matière est peut-être le laboratoire français Rivadis : l’attaque est survenue fin juillet 2021 et n’a été finalement revendiquée qu’au mois de janvier 2022.

Plusieurs échantillons correspondant à des victimes n’ayant pas, à notre connaissance, cédé au chantage laissent suspecter que la franchise Hive se réserve la possibilité de revendiquer des cyberattaques longtemps après leur survenue, afin d’apparaître plus active, alors même qu’elle ne l’est pas tant que cela.

Une menace croissante sur les environnements virtualisés

Les environnements virtualisés apparaissent plus menacés que jamais, et cela sur deux fronts. Courant janvier, la disponibilité de variants taillés pour les hôtes ESXi des ransomwares AvosLocker et LockBit 2.0 a pu être confirmée par des échantillons.

Avant cela, d’autres franchises de ransomware se sont attaquées aux hôtes ESXi, dont BlackCat, et Hive pour les plus récents. Avant eux, HelloKitty, Revil/Sodinokibi, DarkSide, BlackMatter, Conti ou encore Babuk et RansomExx avaient compris toute la valeur qu’ils pouvaient retirer en s’attaquant à ces environnements.

Mais il faut également compter avec la vulnérabilité Log4Shell, dévoilée au mois de décembre dernier. Cette vulnérabilité a très vite commencé à être utilisée pour des attaques avec rançongiciel. Et de nombreux déploiements VMware Horizon encore vulnérables restent exposés sur Internet.

Mi-janvier, Solarwinds a corrigé une vulnérabilité affectant Serv-U et utilisée pour propager des attaques Log4j à des serveurs LDAP internes à des entreprises. Les ransomwares Night Sky (issu de Rook) et TellYouPass exploitent également la vulnérabilité Log4Shell.

Des tensions toujours plus vives

En coulisses, les tensions apparaissent de plus en plus vives dans le petit monde de la cyberdélinquance. Les arrestations de quelques membres supposés du groupe Revil en Russie, mi-janvier, semblent avoir décidé certains à s’exprimer ouvertement.

Ainsi, fin janvier, les opérateurs de la franchise LockBit 2.0 ont lâché une petite bombe sur un forum fréquenté par des cybermalfaiteurs, montrant, captures d’écran à l’appui, comment l’opérateur d’un autre de ces forums, RAMP, pouvait jouer double-jeu : caché derrière le pseudonyme Kajit, il semble avoir donné accès aux chasseurs de maliciels de VX Underground à l’interface d’administration de feu le ransomware BlackMatter – successeur de DarkSide et prédécesseur d’Alphv/BlackCat, pour mémoire. Kajit est aujourd’hui soupçonné d’être lié aux forces de l’ordre.

Pour Azim Khodjibaev, chercheur au sein des équipes Talos de Cisco, c’est bien simple, « une guerre civile majeure est en cours » dans ce petit monde. Et les épisodes confortant son analyse continuent de survenir. Tout début février, un groupe se baptisant « Ophelias Secrets » est apparu, promettant des « solutions » pour les cybermalfaiteurs se sentant trahis par d’autres et pas assez soutenus dans leurs complaintes.

En France, pas de répit significatif

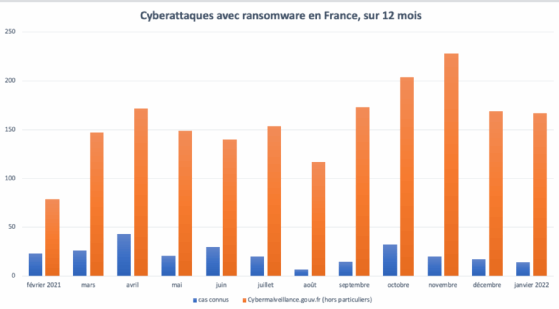

Dans l’Hexagone, le GIP Acyma, qui opère le portail Cybermalveillance.gouv.fr, fait état d’un nombre de demandes d’assistance très proche de celui de décembre dernier : 167 en janvier 2022, contre 169 le mois précédent. Cela correspond au niveau d’avril 2021. Et si ces chiffres sont inférieurs à ceux d’octobre et novembre derniers, ils restent supérieurs à ceux des mois de février, mars, mai, juin, juillet ou encore août 2021. Autrement dit : la menace semble moins importante qu’en début d’automne, mais elle ne recule pas véritablement.

En outre, les entreprises semblent avoir été particulièrement concernées par la menace. Dans le lot, le mois dernier, on comptait 151 entreprises et associations, et 16 collectivités territoriales ; un niveau uniquement dépassé en octobre et novembre 2021, pour les premières.

Charlène Grel explique que les équipes de XMCO sont notamment « intervenues à plusieurs reprises sur différents réseaux du darkweb, suite à des suspicions de revente d’informations appartenant à nos clients ». Dont deux en particulier, « l’un dans le secteur de la distribution et l’autre dans le secteur de l’industrie ».

Du côté d’Intrinsec, Alexandre Carle, responsable du CERT, fait état d’un mois « plutôt calme », « comme à l’accoutumée » pour cette période de l’année. Ses équipes ont été mobilisées sur deux interventions majeures, l’une concernant une victime de Hive, et l’autre une victime d’Alphv (BlackCat).

Mais Laurent Besset, directeur Cyberdéfense chez I-Tracing, fait état pour sa part de 5 cas « graves » sur un total de 11 cyberattaques ayant fait l’objet d’une intervention. Il parle d’activité « toujours soutenue, dans la continuité de la flambée de fin d’année ». Là encore, on retrouve Alphv, aux côtés de LockBit 2.0, Dharma et Conti.

Laurent Besset relève intervenir « beaucoup en France ces derniers mois, alors que nous n’avons pas modifié radicalement notre manière d’adresser le marché ». Ses équipes ne sont pas sollicitées via Cybermalveillance.gouv.fr et n’interviennent « pas ou peu pour des collectivités territoriales et pas du tout avec les professions libérales ». Pour lui, « c’est un indice que la France est proche d’un des cœurs de cible des 2 groupes concernés, a minima d’Alphv/Blackcat ».

Antoine Coutant, responsable de la practice Audits SSI et CERT de Synetis, observe également des activités, en janvier « dans la continuité de celles de décembre » : « les deux groupes les plus importants de par la qualité de leurs compromissions et de leurs couvertures médiatiques sont clairement Conti et LockBit 2.0. N’oublions pas Alphv/BlackCat qui confirme sa progression en ce début d’année ».

Le mois dernier, le CERT de Synetis « a fait face à plusieurs attaques avec rançongiciels », mais « est également intervenu sur plusieurs phishings ainsi que quelques levées de doute ».

Menace confirmée sur ESXi

Antoine Coutant et Laurent Besset confirment la réalité matérielle de la menace concernant les environnements virtualisés. Le premier indique que le CERT de Synetis est intervenu, le mois dernier, sur « la compromission d’un établissement public où le groupe d’attaquants avait chiffré des serveurs ESXi de la victime, compliquant ainsi le travail d’investigation des analystes ». Le second évoque de son côté le cas spécifique d’une attaque ayant impliqué LockBit : « dans le cadre de l’une de nos réponses, non seulement le domaine Windows a été complètement compromis et a nécessité une reconstruction, mais les hyperviseurs ont subi le même sort ».

Et Laurent Besset de souligner que « la version ESXi de LockBit procède sensiblement de la même manière que celle de Blackcat et prend soin de suspendre ou stopper les machines virtuelles avant de lancer le chiffrement ». Pour lui, « l’ingénierie inverse du rançongiciel permet de conclure que les développeurs de cette version ont une connaissance approfondie des environnements ESXi ». Qui plus est, « la version ESXi [de LockBit 2.0] est un développement totalement original et ne présente pas beaucoup de similarités avec la version Windows (contrairement à Blackcat qui a la même base de code entre les plateformes). En particulier, elle est conçue pour être actionnée manuellement et en temps réel par l’affilié ». À noter que, « selon les options de lancement, le rançongiciel peut ne chiffrer que le début des fichiers de l’ESXi ». Une bonne nouvelle : « Il est donc possible dans certains cas de récupérer les données, car le chiffrement du début d’un disque virtuel ne le rend pas totalement inutilisable ».

D’autres sources ont depuis relevé que, parfois, le chiffrement échoue tout simplement et qu’il peut suffire de changer l’extension des fichiers VMDK pour y retrouver un accès.

Des acteurs compétents

Pour Laurent Besset, ces variants ESXi viennent compléter la compromission des environnements Windows « dans l’objectif d’augmenter le levier de pression sur la victime, en allant au-delà du domaine Windows et en ciblant la production elle-même ». Et d’estimer dès lors que l’on « peut s’attendre à ce que ce procédé devienne quasi systématique, compte tenu de la prévalence de Windows et des technologies de virtualisation VMware dans l’industrie ».

Pour Alphv, le directeur Cyberdéfense d’I-Tracing souligne la présence de mécanismes de communication alternatifs lorsque les serveurs de commande et de contrôle ne sont pas joignables, ou encore l’utilisation de mega pour l’exfiltration de données. Comme souligné précédemment, la détection de trafic en direction de certains services de stockage cloud peut aider à intervenir avant que ne survienne le chiffrement.