zephyr_p - stock.adobe.com

Ransomware : un léger répit saisonnier en décembre

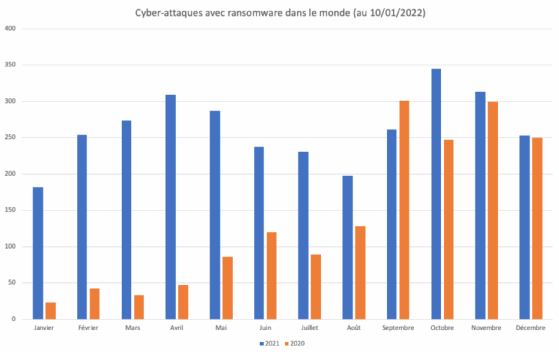

En décembre, le nombre d’attaques observées à travers le monde a reculé à un niveau comparable à celui de septembre 2021, pour atteindre le même que pour la fin 2020. Clairement pas de quoi espérer une accalmie durable.

Pour le mois de décembre 2021, nous avons compté plus de 250 attaques de ransomware à travers le monde, soit un niveau comparable à celui de septembre après correction (261) et bien inférieur à celui d’octobre, qui fait aujourd’hui figure de record (345). Au total, on compte près de deux fois plus de cyberattaques avec rançongiciel à travers le monde, en 2021 (3144), qu’en 2020 (1665).

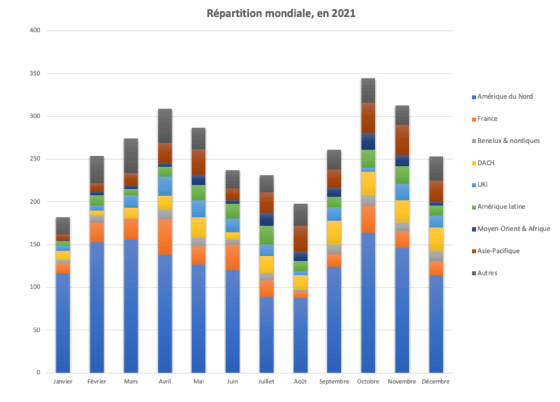

Comme en novembre dernier, un peu moins de la moitié des attaques connues en décembre sont survenues en Amérique du Nord. La région Allemagne/Autriche/Suisse semble avoir, encore une fois, été particulièrement affectée, tout comme la région Asie-Pacifique. La France arrive derrière, mais devant le Royaume-Uni et l’Irlande du Nord, le Benelux, ou encore l’Amérique latine.

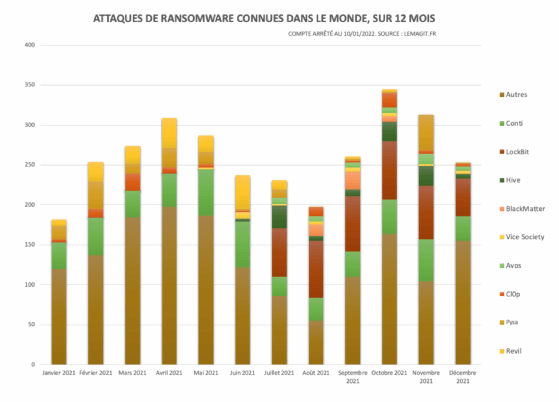

Au cours du mois écoulé, Conti a une nouvelle fois fait la démonstration d’une agressivité importante, malgré un niveau d’activité redescendu, au moins en apparence, à ceux d’août et de septembre. Mais pour la cinquième fois d’affilée, la franchise de rançongiciel, ayant affiché le niveau d’activité le plus élevé, reste indiscutablement LockBit 2.0, avec plus de 47 victimes revendiquées en décembre. Mais les revendications de cette franchise sont à prendre avec prudence.

Certains affidés de la franchise de ransomware LockBit 2.0 revendiquent des victimes qu’ils n’ont pas attaquées, mais auxquelles appartiennent ou renvoient des données volées lors d’une autre attaque. Cette pratique a été clairement démontrée pour Schneider Electric, Volkswind, Continuum Green Energy et Ducab : ces entreprises n’ont pas été attaquées avec LockBit 2.0 ; les données leur appartenant qui ont été divulguées ont été dérobées chez le spécialiste danois des éoliennes Vestas.

De son côté, le groupe Hive s’est montré plus discret en décembre qu’au cours des mois précédents. Peut-être les travaux des analystes de Group-IB ont-ils incité la franchise à quelques efforts de corrections techniques sur infrastructure. En tout, les failles utilisées par les analystes pour évaluer précisément l’activité de la franchise et de ses affidés ont été corrigées.

L’émergence de nouvelles menaces

Mais la concurrence est là. Tout début décembre, le collectif MalwareHunterTeam et Recorded Future ont découvert le ransomware Alphv, ou BlackCat. Ce dernier constitue une nouvelle franchise de ransomware en mode service (RaaS) pratiquant la double extorsion : les données volées dans le système d’information des victimes résistant au chantage seront divulguées. Selon nos informations, il a été utilisé contre Inetum. Selon divers observateurs, Alphv pourrait bien descendre des défunts DarkSide et BlackMatter.

À cela, on peut ajouter les franchises HolyGhost, et surtout Night Sky. Ce dernier a été observé pour la première fois le 1er janvier 2021, mais la mise en place de son infrastructure apparaît remonter au 27 décembre. Selon l’analyste Jiří Vinopal, Night Sky ne serait que le successeur de Rook, lequel apparaît être une variante de feu Babuk. Entropy, dont on connaît 5 victimes depuis la fin novembre, dont l’assureur Verlingue en France, pourrait quant à lui être lié à Dridex, du moins pour ce qui touche à la cinétique d’attaque.

Enfin, début décembre, les équipes d’Accenture se sont penchées dans le détail sur Karakurt, un groupe identifié en juin 2021, mais dont l’existence ne s’est confirmée qu’ultérieurement, notamment à l’occasion de la montée en puissance de ses activités au troisième trimestre. Sa spécificité ? Comme les groupes Hotarus et Lapsus$, il ne pratique pas le chiffrement des données, mais se contente d’en voler chez sa victime et de menacer de les vendre ou les divulguer, si la rançon demandée n’est pas versée.

L’exploitation de vulnérabilités toujours plus nombreuses

Dès le 11 décembre, Microsoft alertait sur l’exploitation de la vulnérabilité Log4Shell, affectant la librairie de journalisation log4j2 et dévoilée la veille, pour l’installation de balises Cobalt Strike. Celles-ci sont notamment fréquemment utilisées dans le cadre des activités de déplacement latéral préalable à la détonation de ransomware. Deux semaines plus tard, il fallait se ranger à l’évidence : cette vulnérabilité était déjà utilisée pour des attaques avec rançongiciel.

Ce n’est pas la seule. Une semaine plus tôt, l’alerte était lancée contre un nouveau ransomware appelé Cerber – mais qui n’apparaît en rien lié à son prédécesseur homonyme –, capable de toucher les systèmes Windows et Linux. Il est notamment déployé en exploitant des vulnérabilités dévoilées plus tôt en 2021 sur les serveurs Atlassian Confluence et GitLab. Des correctifs sont disponibles pour celles-ci.

Il y a fort à parier que la vulnérabilité CVE-2021-44515, affectant Desktop Central de ManageEngine, sera très prochainement utilisée également pour le déploiement de rançongiciels. Selon les autorités américaines, des acteurs liés à des États-nations l’exploitent déjà.

Et encore faut-il compter avec la nouvelle incarnation d'Emotet, qui a été observée distribuant directement des balises Cobalt Strike sur les hôtes infectés : les cyberdélinquants l’utilisent largement dans le cadre de leurs attaques pour accéder à distance au système d’information de leurs victimes en devenir et s’y déplacer, jusqu’à réussir à en prendre le contrôle.

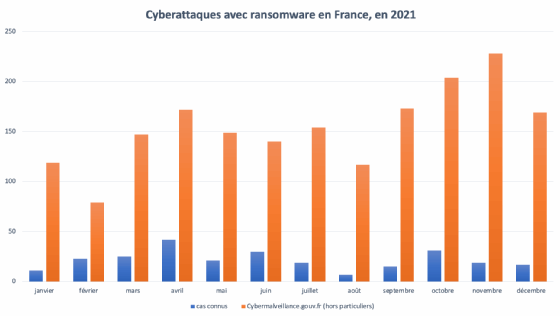

Un mois en trompe-l’œil en France

Dans l’Hexagone, le GIP Acyma, qui opère le portail Cybermalveillance.gouv.fr, fait état d’un nombre de demandes d’assistance en net recul sur un mois : près de 170 en décembre, contre près de 230 en novembre, et un peu plus de 200 en octobre. Dans le lot, le mois dernier, on comptait 124 entreprises et associations, et 45 collectivités territoriales. Pour ces dernières, cela représente un niveau jamais atteint précédemment.

Chez Intrinsec, Frédérique Bajat confirme cette tendance : « le mois de décembre s’est avéré plus calme que les autres mois de l’année [2021] ». Toutefois, « plusieurs cas ont été traités, dont une importante attaque par le rançongiciel Hive sur une collectivité territoriale ». À noter cependant qu’il n’y a « aucune compromission » observée en France, pour le moment, avec la vulnérabilité Log4Shell, seulement « des levées de doute ».

À l’inverse, Antoine Coutant, chez Synetis, fait état d’un mois « plutôt agité », avec notamment « des interventions des analystes du CSIRT sur des attaques menées par Conti et ALPHV BlackCat ». Et de relever « sur une grosse intervention, la sensation étrange d’avoir vu opérer un “amateur”, quelqu’un qui semblait dérouler un mode opératoire et qui s’arrêtait à la première difficulté ». Du côté de Log4Shell, c’est un déploiement de mineur de cryptopépettes qui a été observé, et plusieurs scans de recherche de la vulnérabilité.

Antoine Coutant souligne aussi « la fuite du code de Cobalt Strike […] le 24 décembre, ce qui peut laisser craindre de nombreuses futures attaques utilisant cet outil ».

Chez Advens, Louis Château, a constaté beaucoup d’attaques affectant des particuliers, mais aussi le secteur de la santé ou celui de la justice internationale. Selon ses observations, « les attaquants ont utilisé le phishing, Log4Shell, et PrintNightmare ». Le groupe Vice Society est notamment connu pour exploiter cette dernière. Et de souligner, parmi les éléments qui ont pu faciliter la tâche des attaquants, « les sauvegardes accessibles sur NAS, l’absence de segmentation réseau » ou encore l’absence d’application des correctifs disponibles pour bon nombre de vulnérabilités critiques.

BlackCat, une menace déjà bien présente

Les équipes d’I-Tracing ont également été confrontées à Alphv BlackCat, deux fois en France et sans lien avec Inetum. Laurent Besset explique là que ce nouveau venu s’est installé dans le Top 3 des menaces observées, « ex aequo avec les ransomwares plus habituels que sont Conti et LockBit », mais « loin derrière Dharma et ses nouveaux variants qui sortent en permanence ».

Pour lui, pas de doute, « les analyses techniques confirment le caractère relativement pointu du ransomware » : « fonctionne sous Windows, Linux et ESXi avec, a priori la même base de code en Rust pour les 3 », mais aussi des « capacités d’autopropagation (ver) utilisant un utilitaire légitime (PsExec) et des identifiants administrateurs volés embarqués dans la configuration » ; ainsi que le « chiffrement intelligent en fonction du matériel disponible », dont un recours au « multithreading intense avec possibilité de contrôler plusieurs workers depuis une seule console ».

Laurent Besset évoque notamment un cas de « compromission étendue du réseau interne de la victime avec une compromission totale de l’annuaire Active Directory ». Là, « les mots de passe des différentes populations d’administrateurs ont été volés et inscrits dans la configuration du rançongiciel » qui s’en est donc servi pour se propager automatiquement. En outre, les dates de modification des fichiers ont été altérées « pour rendre l’analyse plus compliquée ».

Le directeur Cyberdéfense d’I-Tracing souligne en outre « une intrusion initiale qui remonte à plusieurs semaines avant le démarrage de l’activité de BlackCat, ce qui serait cohérent avec l’obtention de l’accès initial, mais aussi l’élévation de privilège, via un initial access broker ».

Laurent Besset souligne ainsi une forte personnalisation du ransomware pour chaque victime et recommande vivement aux victimes « de ne surtout pas partager un échantillon BlackCat sur VirusTotal ou les autres services du genre », car il « contient quantité d’informations spécifiques à la victime, dont des identifiants ».