Romolo Tavani - stock.adobe.com

Cyberattaque contre Entrust : l’attaquant semble avoir été très patient

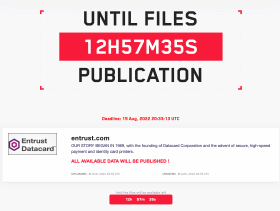

L’affidé a publié, sur la vitrine de la franchise LockBit 3.0, les fichiers qu’il affirme avoir dérobés à Entrust, ainsi que ce qu’il présente comme un échange avec l'interlocuteur représentant la victime.

[Mise à jour, le 22 août @17h15] L’affidé de LockBit 3.0 a mis sa menace à exécution et commencé à divulguer des fichiers qu’il présente comme volés chez Entrust, assortis de 30 captures d’écran visant à étayer ses allégations ainsi que d’une conversation ayant prétendument eu lieu entre lui et un interlocuteur pour sa victime.

Ces éléments suggèrent que l’attaquant était confiant dans la possibilité de recevoir un paiement et s’est montré particulièrement patient : il a attendu le 25 pour publier sa revendication initiale alors que le contact avait été rompu 12 jours plus tôt.

Selon l’échange partagé, le contact n’aurait été établi que le 29 juin, alors qu’Entrust indique avoir « appris » le 18 juin qu’une intrusion était survenue. La conversation présentée s’est concentrée sur les données volées. Mais au moment de l’arrêt des échanges, la victime avait probablement une bonne idée de ce qui lui avait été dérobé.

Depuis ce week-end, la vitrine de LockBit 3.0 et ses différents miroirs sont soumis à une intense campagne en déni de service distribué. Les opérateurs de la franchise y voient un lien avec la divulgation des données présentées comme volées à Entrust : les logs des requêtes http font ressortir un message au langage fleuri intimant la destruction de ces données.

Reste que rien ne permet d’attribuer cette campagne susceptible notamment d’avoir été lancée par un concurrent, un adversaire, ou un ancien affidé mécontent de LockBit 3.0. Azim Shukuhi, des équipes Talos de Cisco, souligne d’ailleurs que les capacités de DDoS ont fortement augmenté depuis le début de l’année.

Pour distribuer les données présentées comme dérobées à Entrust malgré la campagne de DDoS en cours, les opérateurs de la franche LockBit 3.0 semblent envisager de recourir à BitTorrent.

[Mise à jour, le 19 août @9h45] Une revendication de cyberattaque contre Entrust a été publiée, tard dans la soirée du 18 août, sur le site vitrine de la franchise de ransomware LockBit 3.0. Le volume de données volées n’est pas précisé, mais la divulgation de celles-ci est programmée pour ce 19 août 2022 peu après 22h30, heure de Paris.

[Mise à jour, le 25 juillet @13h15] Dans un courriel adressé à la rédaction, la direction de la communication d’Entrust confirme l’authenticité de la note d’information partagée par Dominic Alvieri sur Twitter, mais n’apporte aucune information additionnelle, que ce soit sur la nature de l’incident, le périmètre affecté, le vecteur d’intrusion, la quantité et la nature des données affectées, ni encore l’impact opérationnel de l’incident.

Selon le PDG d’AdvIntel, Vitali Kremez, interrogé par nos confrères de Bleeping Computer, une franchise de ransomware a acquis des identifiants compromis liés au système d’information d’Entrust. Et d’affirmer qu’il y a eu vol et chiffrement de données par un groupe « connu ».

[Article original, le 22 juillet 2022 @16h22] Que se passe-t-il chez Entrust ? Ce spécialiste de la gestion des identités et des accès s’est fait particulièrement discret, sur les réseaux sociaux, depuis la mi-juin. Habituellement plutôt bavard sur Twitter, il n’y a rien publié depuis plus d’un mois.

La réponse pourrait être à chercher du côté d’une présumée note d’information privée partagée par l’analyste Dominic Alvieri sur Twitter.

Dans cette note datée du 6 juillet, Todd Wilkinson, PDG d’Entrust, explique que l’éditeur a « appris », le 18 juin, « qu’un tiers non autorisé a eu accès à certains de nos systèmes utilisés pour des opérations internes ». Et de se vouloir rassurant : « nous n’avons pas d’indication, à date, que le problème ait affecté le fonctionnement ou la sécurité de nos produits et services ».

Todd Wilkinson indique en outre que les autorités compétentes ont été informées et qu’une entreprise de cybersécurité tierce a été appelée à la rescousse : « bien que notre enquête continue, nous n’avons pas d’indication de la poursuite d’un accès non autorisé à nos systèmes et nous mettons en œuvre des protections additionnelles pour améliorer notre sécurité ».

Selon cette note, des données auraient été dérobées. Aucune revendication de vol de données ou de cyberattaque contre Entrust n’a été observée à ce jour. Une source avait attiré notre attention sur l’éditeur début juillet, mais nous n’avions pas été en mesure de confirmer alors la réalité matérielle d’un incident de sécurité l’affectant.

Entrust security incident dated June 18th.

— Dominic Alvieri (@AlvieriD) July 21, 2022

Entrust blog still down on your left and official statement on your right.

No one seen taking credit to date.@Entrust_Corp #cybersecurity #infosec @Cyberknow20 @GossiTheDog @campuscodi @vxunderground @FBI pic.twitter.com/m54y0x1CIJ

Aujourd’hui, le blog d’Entrust est indisponible. Aucun communiqué de presse n’a été publié pour évoquer l’incident. Nous avons adressé plusieurs questions au service de presse d’Entrust. Nous mettrons à jour cet article si et lorsque des réponses nous parviendront.

Pour approfondir sur Menaces, Ransomwares, DDoS

-

![]()

LockBit : quatre arrestations dans le cadre de l’opération Cronos

-

![]()

Opération Cronos, exit-scam Alphv : lequel a le plus affecté l’écosystème ransomware ?

-

![]()

Coup dur pour LockBit 3.0 : le FBI trouve 7 000 clés de déchiffrement

-

![]()

Ransomware : nouvelle bataille de communication entre LockBit et les autorités