ipopba - stock.adobe.com

Cyberattaque au centre hospitalier de Versailles : la piste d’un usurpateur de LockBit

Le ransomware LockBit 3.0, dit « Black », semble avoir été utilisé contre l’hôpital André-Mignot au Chesnay-Rocquencourt, mais à l’insu de la franchise éponyme. L’offensive aurait été détectée par un EDR, et n’a, hélas, pas été bloquée.

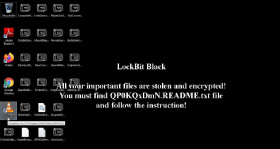

Le bruit a commencé à se propager ce dimanche 4 décembre : le ransomware LockBit 3.0, dit LockBit Black, aurait été utilisé dans la cyberattaque conduite contre l’hôpital André-Mignot du centre hospitalier de Versailles (Yvelines). Nos confrères de Franceinfo en donnaient déjà l’indication. Selon eux, « certains écrans sont devenus noirs et cet unique message s’est affiché : “Tous vos dossiers importants ont été dérobés et cryptés. Suivez nos instructions” ». Symptomatique de LockBit Black.

De quoi rappeler la cyberattaque menée fin août contre le centre hospitalier Sud-Francilier (CHSF), pour lequel une rançon d’un million de dollars avait été demandée. Mais dans le cas de l’hôpital André-Mignot, les éléments dont nous disposons laissent à suspecter une attaque sans le moindre lien avec la franchise mafieuse LockBit.

Les notes de rançon que nous avons pu consulter rappellent clairement LockBit 3.0. L’une est sous la forme d’un fichier numérique, l’autre a été imprimée, comme le permet le ransomware. Les identifiants de déchiffrement ne sont pas identiques pour les deux notes, mais très proches. Et ce ne serait pas la première fois que deux échantillons d’un même ransomware sont utilisés dans une seule cyberattaque.

Détournement d’un générateur de ransomware

Les adresses Tor de la vitrine et des sites de négociation figurant dans les notes de rançon sont bien celles de la franchise LockBit 3.0. Mais aucun des identifiants de déchiffrement n’y est reconnu. De toute évidence, les échantillons du ransomware ayant produit les notes de rançon que nous avons consultées n’ont pas été générés par les serveurs de la franchise mafieuse.

Un identifiant Tox – une messagerie chiffrée – est indiqué sur l’une des notes de rançon. Mais ce n’est pas celui des opérateurs de la franchise LockBit avec lesquels nous avons déjà eu l’occasion de communiquer par ce biais. Et bizarrement, la personne correspondant à ce nouvel identifiant Tox ne semble pas connectée bien fréquemment.

Dernière anomalie : l’une des notes de rançon contient un montant, 100 000 $. Dans le cas de cyberattaques comme celles conduites avec LockBit ou Hive, voire Black Basta ou plus tôt Conti, le montant demandé n’est pas mentionné dans la note de rançon, ni même la moindre instruction de paiement : ces éléments sont fournis en privé, une fois la conversation engagée entre victime et attaquant.

Qui plus est, compte tenu des informations publiques sur le budget de l’établissement, il est probable qu’un véritable affidé LockBit aurait demandé de l’ordre de 2 millions de dollars.

Richard Delepierre, maire du Chesnay et co-président du conseil de surveillance du centre hospitalier, indiquait le 5 décembre à nos confrères de Franceinfo, qu’une rançon avait bien été demandée, mais sans en préciser le montant.

Une fuite survenue en septembre

Comment expliquer l’utilisation du ransomware LockBit Black sans que la franchise mafieuse soit impliquée dans l’attaque ? En septembre, un « builder » de la franchise a été rendu public. Il s’agit de l’outil permettant de générer, pour une victime donnée, le rançongiciel ainsi que l’outil de déchiffrement associé.

Si ce genre de fuite peut constituer une opportunité pour les chercheurs et analystes, avec notamment la perspective de découverte de failles exploitables pour aider d’éventuelles victimes, c’est également le cas pour les cyberdélinquants.

Très vite, le groupe Bl00dy a commencé à utiliser le générateur de LockBit Black divulgué sur Internet. Quelques jours plus tard, un second s’y mettait, s’appelant « National Hazard Agency ».

Le builder de LockBit 3.0 aurait été divulgué par un ancien développeur de la franchise passablement remonté. Il a affirmé à Azim Khodjibaev, des équipes Talos de Cisco, que les opérateurs de la franchise lui avaient refacturé les 50 000 $ versés à un tiers pour la découverte d’une faille dans le ransomware.

La franchise LockBit a officiellement passé la troisième fin juin 2022. Les premières traces de LockBit Black, fruit d’un croisement avec BlackMatter, avaient toutefois déjà été observées début mai. LockBit 3.0 avait été évoqué pour la première fois mi-mars.

La note de rançon imprimée à l’hôpital André Mignot comporte deux adresses de sites directement accessibles sur le Web, sans passer par Tor. Mais les noms de domaine correspondant, en .uz, ne sont pas utilisés depuis la fin mars.

Un établissement sur la bonne voie

L’affirmation du ministre de la Santé, François Braun, selon laquelle l’attaque aurait été « détectée tôt » est peut-être plus juste qu’elle ne le semble de prime abord.

Selon nos sources, l’hôpital André Mignot est équipé d’un système de détection et de réponse sur les hôtes (EDR, Endpoint Detection and Response), serveurs et postes de travail. Et celui-ci, signé Cybereason, aurait bien détecté des signaux trahissant l’attaque en cours – sans qu’il nous ait été précisé à quel stade de celle-ci la détection avait commencé.

L’outil lui-même n’est pas supervisé en interne par les équipes informatiques de l’hôpital, mais par un prestataire de services managés. Selon nos informations, l’EDR était configuré pour générer des alertes et pas pour bloquer les activités suspectes observées. Ce qui suggérerait un déploiement relativement récent : en début d’adoption de ce genre d’outil, il est souvent préféré – sinon recommandé – d’attendre, afin d’activer les capacités de blocage et éviter les erreurs ainsi que leur impact sur les activités des métiers.