Getty Images

Ransomware : comment traque-t-on les gains des cybercriminels ?

Les cybercriminels se font majoritairement payer les rançons en Bitcoin. La transparence de la blockchain permet de suivre les transactions et les mouvements financiers après paiement. Ce suivi est essentiel à la lutte contre la cybercriminalité et le blanchiment.

Mi-janvier 2023, l’activité de la plateforme d’échange Bitzlato a été interrompue par les forces de l’ordre. Six personnes ont été interpelées et plus de 16 millions d’euros d’actifs ont été saisis au passage. Le résultat d’une enquête ouverte depuis septembre 2022 par le parquet de Paris. Une surprise ? Pas vraiment.

Les cybercriminels ne manquent pas d’inventivité pour brouiller les pistes. Ils cherchent d’ailleurs à s’éloigner du Bitcoin, au profit d’autres cryptomonnaies, avec plus ou moins de bonheur. Notamment parce que les enquêteurs sont de plus en plus rompus au suivi des mouvements financiers en bitcoin. Et les exemples l’illustrant se multiplient. Mais comment fait-on, en pratique ?

Des transactions transparentes

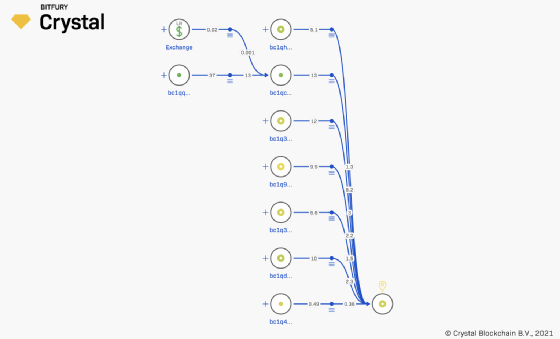

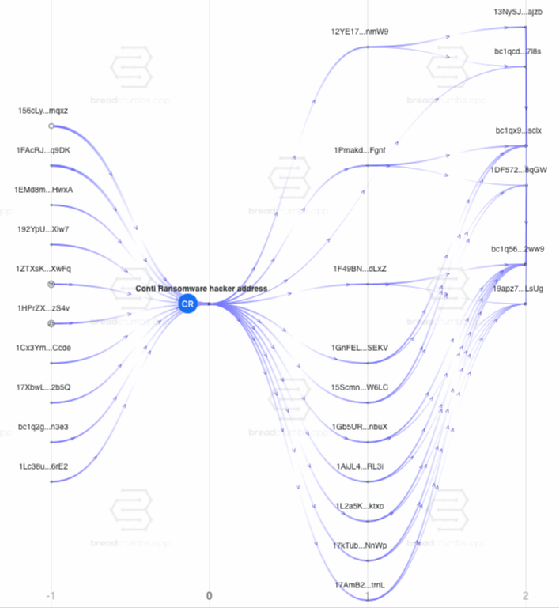

La rédaction du MagIT l’a fait elle-même, en 2021, pour suivre l’activité des groupes Avaddon et Conti, en s’appuyant sur des outils accessibles à tous, ainsi que ceux de Crystal Blockchain, à commencer par son explorateur, utilisable gratuitement avec quelques limites.

Les transactions enregistrées dans la chaîne de blocs du Bitcoin peuvent être consultées par tout un chacun. Elles sont publiques et c’est l’une des caractéristiques clés de cette blockchain, avec sa traçabilité.

Dans la pratique, les outils et services ne manquent pas pour cela. Mais la plupart sont très fortement limités : ils permettent de consulter ce qui a été reçu sur une adresse de paiement Bitcoin, et ce qui en est parti, ou encore les détails d’une transaction.

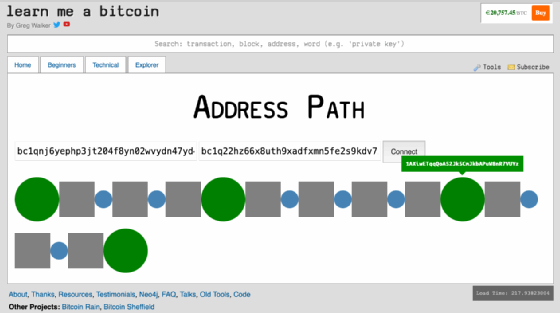

Ces données sont très insuffisantes pour le suivi des flux financiers et véritablement surveiller l’activité des cybercriminels. D’autres outils, graphiques, permettent d’aller plus loin. L’un de ceux de Learnmeabitcoin permet par exemple de chercher des points de connexion entre adresses Bitcoin. Problème : certains points peuvent n’être que des plateformes d’échange. Pas de quoi tirer la moindre conclusion sur l’activité des cybercriminels. Un très grand nombre de transactions permet toutefois de les identifier et de les laisser de côté.

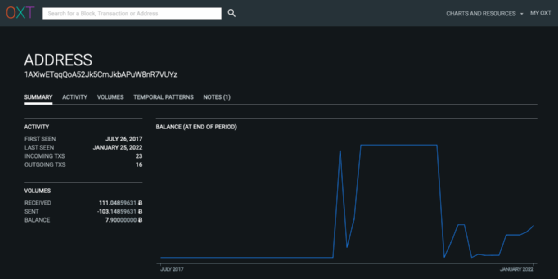

Certaines adresses présentant un intérêt significatif peuvent dès lors émerger, car réapparaissant fréquemment, mais sans pour autant afficher des milliers de transactions au compteur. Bien avant les fuites ayant affecté le groupe Conti, nous avions pu ainsi identifier l’adresse 1AXiwETqqQoA52Jk5CmJkbAPuW8nR7VUYz attribuée, depuis les fameux Conti Leaks, à Stern. ClearSky Security et Whitestream l’avaient également repérée, de même qu’une autre adresse : 1NhNuPogvydJWfTGVp41Rgghqw8MNMjTh3.

Certaines adresses ressortent comme utilisées à des fins de consolidation : des parties de rançons versées à la suite de cyberattaques s’y retrouvent régulièrement, qu’elles soient destinées à un affidé ou à un opérateur de franchise. Une fois ces adresses identifiées, l’exercice consiste à chercher à remonter dans le temps afin de repérer les transactions ayant contribué à l’alimentation de l’adresse et susceptibles d’avoir correspondu à des paiements de rançon.

Les modèles de répartition des gains entre opérateurs de la franchise et affidés étant plus ou moins précisément connus, d’anciens paiements peuvent être alors identifiés. En outre, il est possible d’estimer si une adresse est utilisée par un opérateur de la franchise ou par un affidé.

Des outils de plus en plus efficaces

Une évolution majeure est survenue au cours des deux dernières années, outre les Conti Leaks : la connaissance des adresses de paiement bitcoin de rançon s’est considérablement améliorée.

L’initiative Ransomwhe.re de Jack Cable, aujourd’hui conseiller technique senior de l’agence américaine de la cybersécurité et de la sécurité des infrastructures (CISA), a permis de collecter et de rendre accessibles, en source ouverte, plus de 7 500 adresses ayant été utilisées pour des paiements de rançon. La CISA elle-même en a rendu publiques, par exemple pour le groupe Karakurt en juin 2022.

Cette connaissance permet d’attribuer, dans les outils d’analyse des flux financiers en bitcoin, les adresses voire de les regrouper. Déjà, début 2021, Chainalysis avait ainsi fait ressortir des connexions entre Maze et Suncrypt, suggérant l’existence d’un affidé œuvrant pour les deux franchises. Un autre lien ressortant entre Egregor et DoppelPaymer.

Cette connaissance s’ajoute à une autre : celle des adresses appartenant à des portefeuilles gérés par des plateformes d’échange. Car de toute évidence, les cybercriminels ne manquent pas d’utiliser de telles plateformes. Par exemple, fin mai 2022, un membre de la galaxie Conti a transféré plus de 75 btc sur la réserve bitcoin de RenVM.

De quoi permettre des saisies, au moins partielles, de rançons payées, comme pour Colonial Pipeline, notamment, ou la prise de sanctions contre les plateformes d’échange refusant de collaborer avec les autorités, comme Suex, en septembre 2021. Autant d’actions qui participent de la lutte contre la cybercriminalité.