Ransomware : les mensonges des cybercriminels

Fournir un outil de déchiffrement, des conseils de sécurité, effacer les données volées… ce sont les trois principales promesses des cybercriminels en cas d’attaque avec rançongiciel. Mais les tiennent-ils ?

Que font les cybercriminels pour pousser les victimes de leurs cyberattaques à céder à leurs exigences et payer la rançon demandée ?

Il y a d’abord le bâton. Là, il y a la menace de divulguer des données volées avant l’éventuel déclenchement d’un rançongiciel, pour les groupes pratiquant ce que l’on appelle la double extorsion. Car certains ne chiffrent pas les données et se contentent d’en voler.

Toujours côté bâton, il y a le déni de service distribué (DDoS). Les opérateurs de REvil/Sodinokibi y avaient recours, de même que ceux de SunCrypt et, aujourd’hui, ceux de NoEscape, ou encore Alphv (BlackCat). À cela s’ajoute la communication directe avec les collaborateurs, voire clients, de la victime par e-mail ou simplement par impression en masse de la note de rançon.

La première carotte est bien sûr, en cas de blocage au moins partiel de l’activité par un ransomware, la promesse d’un outil de déchiffrement qui permettrait de relancer rapidement.

La seconde carotte consiste à promettre que les données volées ne seront jamais exploitées ni vendues et seront détruites à la réception du paiement, journal d’activité correspondant en attestant.

Enfin, la troisième carotte tient en la promesse de conseils de sécurité devant permettre d’éviter que la malencontreuse aventure ne se renouvelle.

Dans les faits, ces promesses ne sont, au mieux, que partiellement tenues quand elles ne sont pas tout simplement ignorées.

Des outils de déchiffrement peu efficaces

L’outil de déchiffrement fourni, tout d’abord. Il faut l’utiliser sur chacun des systèmes affectés par le chiffrement. Manuellement. Et lutter contre une attaque de rançongiciel ne se limite pas à cela : un nettoyage en profondeur est nécessaire.

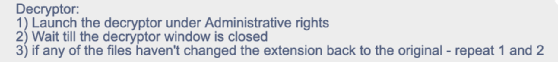

Le mode d’emploi de l’outil de déchiffrement de Conti était clair, simple et… éclairant sur ses limites :

- Lancez l’outil de déchiffrement avec les droits d’administrateur

- Attendez que la fenêtre de l’outil de déchiffrement soit fermée

- Si des fichiers n’ont pas retrouvé leur extension originale, répétez 1 et 2.

Las, il est arrivé que le renouvellement du processus trois ou quatre fois ne donne pas le résultat attendu. Sans compter les situations où les fichiers étaient déchiffrés, mais ne retrouvaient pas pour autant leur extension d’origine.

Les outils de déchiffrement de feu DarkSide, Mount Locker ou REvil n’étaient guère meilleurs. REvil recommandait même de faire une sauvegarde des fichiers chiffrés, par précaution, avant d’engager leur déchiffrement !

L’outil de déchiffrement d’Akira (issu de Conti) n’est guère meilleur. Voici un exemple d’instruction pour l’utiliser :

decrypt.exe --path C:\ --secret [clé de déchiffrement unique] --logs trace

Aucune franchise de ransomware, à date, ne permet véritablement d’industrialiser le déchiffrement à grande échelle.

Mais il y a mieux : les déchiffreurs qui ne fonctionnent pas. De tels cas n’ont pas été documentés en masse. Mais Sicarii vient de donner l’exemple : une apparente erreur de codage empêche l’enseigne de fournir à ses victimes un outil de déchiffrement fonctionnel.

Des conseils marginalement personnalisés

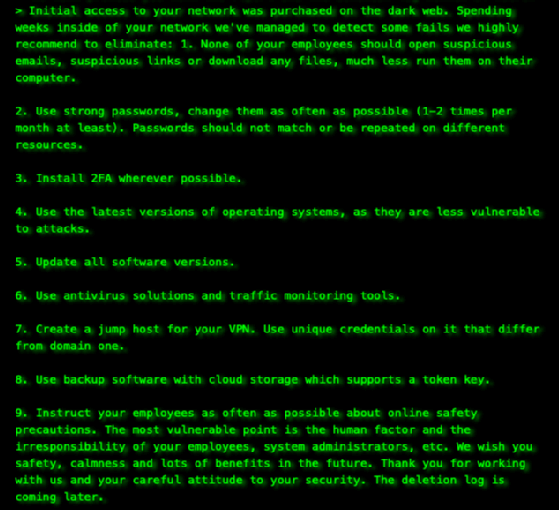

Outre le déchiffrement des données et la destruction de celles qui ont été volées, les attaquants fournissent souvent des indications sur leur mode opératoire et des conseils de sécurité.

Ces recommandations n’ont souvent rien de saugrenu, même si l’on retrouve quelques bases qui pourraient sembler relever de l’évidence, si toutefois le niveau de conscience de la réalité de la menace était plus élevé.

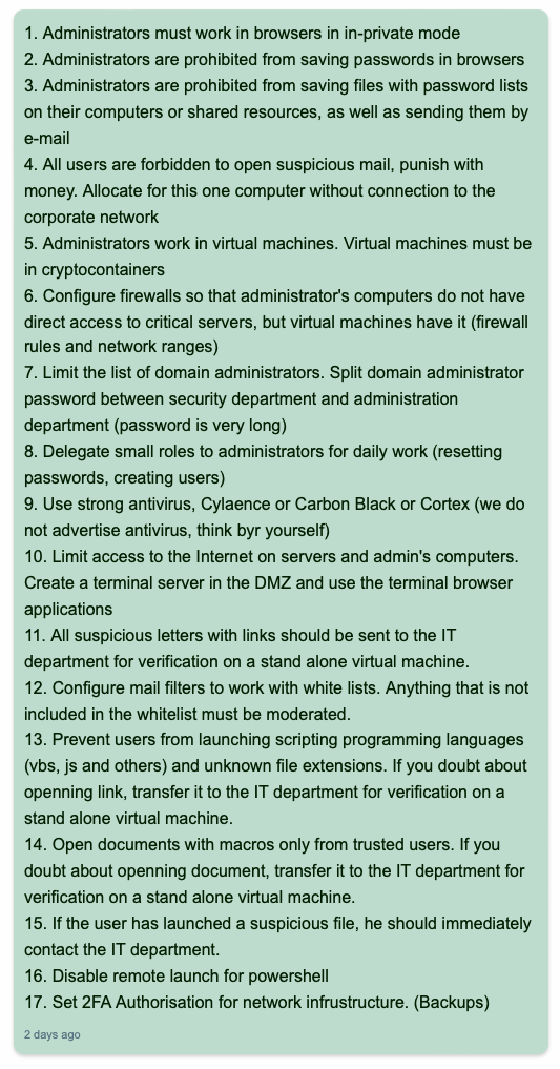

Dans un cas observé, l’attaquant est allé très très loin dans ses recommandations. Pour lui, les administrateurs système doivent « travailler avec des navigateurs en mode privé », ne pas sauvegarder de mots de passe dans leurs navigateurs, ne pas garder de fichiers contenant des listes de mots de passe, ou encore travailler dans des machines virtuelles dont les images disques sont chiffrées.

Mieux encore, cet attaquant recommande de « configurer les pare-feu pour que les ordinateurs des administrateurs n’aient pas d’accès direct aux serveurs critiques », mais passent par un serveur de rebond, ou encore de créer des mots de passe longs et complexes pour les comptes administratifs, dont une partie ne soit connue que du département informatique et l’autre, que de la sécurité. À cela, il ajoute le conseil de créer et détruire des comptes administratifs éphémères pour les tâches quotidiennes.

Mais globalement, les conseils relèvent plus du copier-coller avec un effort de personnalisation très réduit : mieux vaut ne pas espérer un audit ni même une description complète des techniques, tactiques et procédures (TTP) employées durant l’attaque.

Chez Akira, ainsi, comme chez Conti avant, les recommandations apparaissent très semblables d’une négociation à l’autre, personnalisées uniquement à la marge pour l’accès initial.

Des données volées pas toujours supprimées

Nous n’avons pas observé de cas pour lequel les données volées ont été divulguées malgré le paiement de la rançon demandée. Mais rien ne garantit que les données ne soient pas conservées, exploitées, voire discrètement vendues malgré un paiement. Pire : des éléments suggèrent à tout le moins la conservation, ne serait-ce que partielle, de données collectées dans le système d’information de la victime.

Les fuites de conversations internes à la petite entreprise mafieuse Conti, début 2022, suite à l’invasion de l’Ukraine par la Russie, ont permis de découvrir un serveur de sauvegarde sur lequel figuraient des données de victimes, y compris de certaines ayant cédé au chantage, jusqu’à d’autres, frappées antérieurement par des acteurs de la galaxie REvil.

Plus récemment, les équipes de Bridewell et Group-IB ont découvert un serveur apparemment lié à l’infrastructure de BlackByte ou, à tout le moins, de l’un de ses affidés. Sur ce serveur se trouvaient des données appartenant vraisemblablement à des victimes revendiquées sur le site vitrine de BlackByte. Mais également d’autres, apparemment liées à des entreprises n’ayant jamais fait l’objet d’une revendication. De quoi suggérer qu’elles avaient cédé au chantage, en espérant notamment que leurs données soient effacées. Ce qui n’a, semble-t-il, pas été le cas.

En 2024, l’opération Cronos, contre LockBit, a permis de découvrir la conversation de données volées malgré le paiement de la rançon. Ainsi, selon la NCA, « certaines des données contenues dans les systèmes de LockBit appartenaient à des victimes qui avaient payé une rançon aux acteurs de la menace, ce qui prouve que même lorsqu’une rançon est payée, elle ne garantit pas que les données seront supprimées, malgré ce que les criminels ont promis ».

Cela n’a rien d’un accident : selon la NCA, l’infrastructure de LockBit a été « spécifiquement conçue pour ne pas effacer automatiquement les données » des victimes ayant cédé au chantage. Et ceci à l’insu des affidés eux-mêmes.

En fait, dans la base de données de LockBit 3.0, ce sont les données de quasiment toutes les victimes de 2023 qui n’ont pas été effacées. Accessoirement, cela vaut aussi pour les revendications des victimes qui sont supprimées de la page d’accueil de la vitrine : le lien vers la page individuelle de revendication reste valide après ce dé-référencement.

Voire divulguées malgré une rançon payée

Mais la mésaventure de Kadokawa est peut-être encore plus cruelle. Le 8 juin 2024, le conglomérat japonais subissait une cyberattaque ayant rendu inaccessibles plusieurs de ses sites Web, notamment le site officiel et les plateformes de services en ligne NicoNico et Ebten. Le studio de développement FromSoftware, à qui l’on doit notamment Elden Ring, appartient également à Kadokawa.

L’attaque sera revendiquée le 27 juin sous la bannière de BlackSuit, avec menace de divulgation de 1,5 To de données volées pour le 1er juillet. Selon nos confrères du Mainichi, les cybercriminels exigèrent, le 13 juin, le paiement d’une rançon de 8,25 millions de dollars.

Dans le cadre d’échanges avec le PDG de Dwango, filiale de Kadokawa effectivement touchée par l’attaque et opérant la plateforme NicoNico, les assaillants auraient consenti à supprimer les données volées contre 2,98 millions de dollars. Un processus qui renvoie aux offres d’Akira (groupe également issu de feu Conti) avec modulation du montant demandé selon les « services » souhaités.

Selon Unknown Technologies, cité par nos confrères, un paiement en bitcoins de ce montant est effectivement survenu le 13 juin. Les données volées ont malgré cela été divulguées. Une personne se présentant comme l’opérateur de l’enseigne BlackSuit, du nom de Vlad Kolesov et utilisant le pseudonyme killmilk dans une adresse e-mail [rien à voir toutefois avec killmilk à l’origine du collectif hacktiviste pro-russe Killnet dont l’identité est différente et connue depuis fin 2023, N.D.L.R.], a assuré que son « négociateur n’avait pas le droit d’accepter [le paiement effectué], car vous avez violé les termes de la remise. Il a été immédiatement congédié et je prends désormais seul les décisions ».

Surtout, à l’automne 2024, PowerSchool, éditeur d’une solution SaaS utilisée par de nombreux établissements scolaires en Amérique du Nord, avait cédé aux exigences des cybercriminels et payé la rançon pour protéger ses clients et les étudiants. Malheureusement, contrairement à ses engagements, l’acteur malveillant impliqué semble avoir conservé les données volées lors de l’attaque et tente désormais de faire chanter plusieurs établissements scolaires.

Enfin, les cybercriminels peuvent faire des erreurs. Nous avons ainsi pu constater un cas impliquant l’enseigne Lynx où les données divulguées étaient sans rapport avec la victime revendiquée, suggérant qu’il s’agissait de données volées à une autre victime. Celle-ci n’avait jamais été épinglée et était susceptible d’avoir cédé au chantage, sans malheureusement éviter la divulgation de ses données.

Publication initiale le 20 novembre 2023. Mise à jour le 13 décembre 2024, le 9 mai 2025, le 10 septembre 2025, puis le 27 janvier 2026.