Kurhan - stock.adobe.com

Ransomware : un an et demi plus tard, où sont les Conti ?

L’invasion de l’Ukraine par la Russie a provoqué une crise majeure au sein de cette PME de la cybercriminalité qui s’était toutefois déjà suffisamment diversifiée pour, finalement, ne pas succomber. Et dont on trouve aujourd’hui des traces jusque chez Akira.

Le 25 février 2022, la Russie venait d’envahir l’Ukraine, et la franchise Conti prenait ouvertement position en faveur de l’agresseur. Une demi-surprise : certains de ses membres ne manquaient pas déjà d’afficher leur « patriotisme » début 2021, dans des échanges privés.

Mais l’an dernier, c’est dans un message publié sur leur site vitrine que le gang annonce son « soutien complet au gouvernement russe ». Avant de nuancer légèrement son propos, menaçant d’utiliser ses « pleines capacités pour lancer des mesures de rétorsion, dans le cas où les va-t-en-guerre occidentaux tenteraient de toucher des infrastructures critiques en Russie ou dans des pays russophones ».

Mais le mal était fait. Une personne proche du gang a rendu publiques les archives d’échanges privés des membres de Conti depuis début 2021. Selon notre confrère Jeremy Kirk, c’est en fait un chercheur en cybersécurité, ayant infiltré le gang, et originaire d’Ukraine, qui serait à l’origine de la fuite.

Une véritable PME

Les échanges internes divulgués suggèrent que le gang comptait un total d’une centaine de personnes mi-juillet 2021. Parmi elles, une soixantaine de personnes spécialisées dans la conduite des intrusions à partir d’accès initiaux, obtenus notamment via Trickbot. Mais seulement une petite dizaine de ces personnes aurait été effectivement active.

Au sommet de la pyramide hiérarchique de cette véritable PME se trouvent notamment Stern et Mango. Mais il faut aussi compter avec Bentley, Target ou encore Veron.

Certains membres du gang sont plus que des affidés. Comme l’évoquaient les autorités américaines à l’automne dernier, Conti a ses salariés. Chaque mois, ils se tournent notamment vers Mango pour obtenir leur « salaire », 500 ou 750 $ en bitcoins sur une adresse précisée par message.

Mais le niveau de compétence s’avère globalement hétérogène, avec certaines recrues auxquelles il faut expliquer comment utiliser un serveur VPN ou un serveur mandataire Socks.

Certains membres du gang apparaissent en outre plus prudents que d’autres, notamment pour recevoir leurs paiements : là où certains utilisent régulièrement la même adresse bitcoin, d’autres en changent de manière plus ou moins systématique.

Trois équipes

Outre des fonctions support transversales, le groupe Conti s’articule principalement autour de trois équipes chargées du développement, des intrusions, du renseignement en sources ouvertes, etc. Ce sont elles qui préparent, conduisent les attaques, puis négocient avec leurs victimes propres.

Cette organisation apparaît clairement à l’occasion de ce qu’il est convenu d’appeler les ContiLeaks. Mais elle était déjà perceptible dans les négociations, chaque sous-groupe de Conti semblant disposer de ses propres scripts de discussion.

Début mars 2022, une nouvelle source de fuites relatives à Conti fait son apparition. Mais cette fois-ci, pas question de se contenter de données internes et de pseudonymes : il s’agit de lier ces derniers à des identités réelles. Mi-février 2023, les États-Unis et le Royaume-Uni imposent des sanctions à certains membres du gang, confirmant au passage les identités dévoilées un an plus tôt.

Au moment où la Russie envahit l’Ukraine, Conti a déjà monté des filiales, comme Karakurt, qui pratiquent l’extorsion simple en se contentant de voler des données sans les chiffrer.

Les sous-groupes de Conti se sont également mis à infuser dans d’autres franchises, comme Black Basta, AvosLocker, ou encore Hive.

Et autant de rebondissements

Début août 2022, feu Vitali Kremez, fondateur d’Advintel, détaillait : sur les sous-groupes de Conti, un premier disparaît à l’occasion des fuites de données ayant affecté le gang. Un second se retrouve en partie chez Silent Ransom et chez Quantum. Une partie du troisième sous-groupe est à retrouver chez BlackByte, Karakurt et Black Basta, tandis que l’autre reste avec Zeon qui sera rebaptisé Royal au mois de septembre 2022.

Initialement, rapporte Trend Micro, Zeon exploitait le ransomware de BlackCat, avant de passer à son propre maliciel de chiffrement dédié déposant des notes de rançon rappelant celles de Conti.

Selon Yelisey Bohuslavskiy, ancien d’AdvIntel passé chez RedSense au mois de février, Royal « joue un rôle extrêmement important dans le milieu cybercriminel russophone ». Le groupe compterait près de 50 membres actifs organisés en 5 divisions opérationnelles. Selon Trend Micro, Royal fonctionne actuellement comme un groupe fermé, sans affidés.

La surprise Akira

Apparue en mars 2023, la franchise Akira n’est considérée comme liée à Conti que depuis cet été. Arctic Wolf, en particulier, s’appuie sur l’analyse de la blockchain du bitcoin pour « estimer avec un haut degré de confiance que certains acteurs malveillants affiliés à Conti sont liés au groupe de ransomware Akira ».

Plus précisément, « dans au moins trois transactions distinctes, les acteurs de la menace Akira ont envoyé le montant total de leur paiement de rançon à des adresses affiliées à Conti ». Cerise sur le gâteau, « deux des portefeuilles affiliés à Conti ont effectué des transactions avec des portefeuilles liés à l’équipe dirigeante de Conti, l’un d’entre eux hébergeant des adresses utilisées pour recevoir des paiements de rançon pour plusieurs familles de ransomwares ».

Pour Yelisey Bohuslavskiy, de RedSense, Akira est « directement intégré au paysage post-Conti », en coopération plus ou moins étroite avec Royal, notamment pour les accès initiaux. Akira a en tout cas bien été actif durant l’été, avec au moins une rançon payée avérée en juillet et une autre en août, selon nos sources.

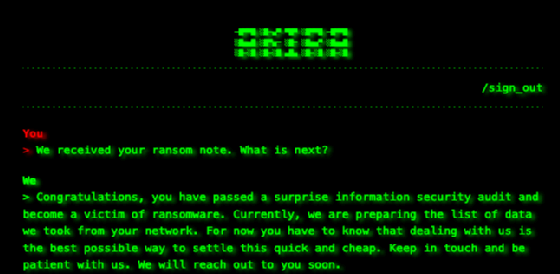

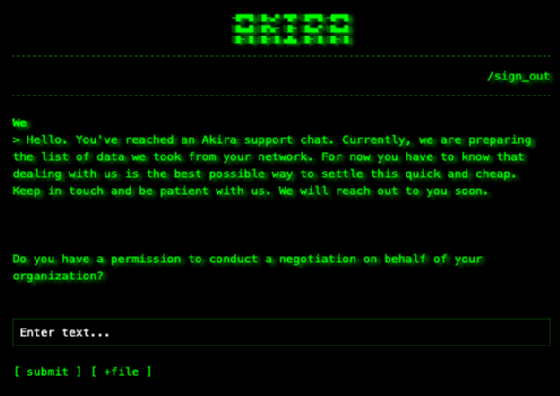

Une série de négociations (qu’il nous a été donné de consulter) impliquant Akira fait ressortir une organisation et une structuration des négociations qui n’est pas sans rappeler Conti : deux scripts distincts sont clairement discernables. Ce genre de signes distinctifs avait également été observé entre Quantum et Conti.