Ransomware : ceux qui font le plus parler d’eux ne sont (toujours) pas les plus répandus

Cl0p, LockBit, Alphv, Play ou encore Medusa comptent parmi les franchises de rançongiciel les plus connues du moment. Une notoriété qui fait oublier d’autres ransomwares très répandus, à commencer par Dharma, Stop/Djvu et les variants de Phobos.

Laurent Besset, directeur cyberdéfense d’I-Tracing, a mentionné Dharma à plusieurs reprises dans le cadre des bulletins météo ransomware mensuels du MagIT. Pour décembre 2021, il expliquait ainsi que ses équipes avaient été confrontées à Alphv BlackCat deux fois en France, et que celui qui était alors nouveau venu s’était installé dans le Top 3 des menaces observées (« ex aequo avec les ransomwares plus habituels que sont Conti et LockBit »), mais « loin derrière Dharma et ses nouveaux variants qui sortent en permanence ».

Dharma compte, aux côtés de Stop/Djvu et Phobos (ainsi que ses multiples variants), parmi les rançongiciels en mode service considérés comme « bas de gamme » : ce n’est pas qu’ils ne soient pas efficaces ; c’est juste qu’ils sont rarement employés contre des cibles très en vue pour produire des demandes de rançon à plusieurs millions de dollars.

Ces ransomwares n’en continuent pas moins de faire des victimes : elles sont simplement généralement peu visibles du fait de montants exigés peu élevés – pour des rançons plus susceptibles d’être payées –, et celles qui refusent de céder au chantage ne sont pas épinglées sur un site vitrine.

Il y a toutefois des exceptions à cette dernière règle. Ainsi, le groupe 8base utilise un variant de Phobos pour conduire ses cyberattaques. Ce groupe a, à ce jour, revendiqué 175 victimes, dont Pneumax France.

Au premier semestre 2023, Chainalysis a observé que « le nombre de petites attaques réussies a également augmenté ». Des opérations visant des organisations aux moyens plus modestes, avec des demandes plus basses, mais aussi plus susceptibles d’être satisfaites : « nous constatons une augmentation du nombre de très petits paiements de ransomware en 2023, tandis que le nombre de très gros paiements a également augmenté de manière substantielle ».

Et ce n’est guère une surprise : pour Dharma, le montant payé moyen s’est établi à 265 $ au premier semestre, contre 1 719 $ pour Phobos, et 619 $ pour Stop/Djvu.

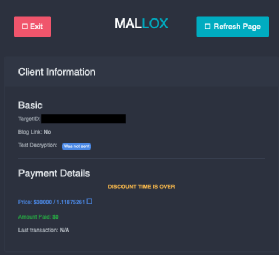

Déjà, il y a un an, il arrivait d’observer des demandes de rançon de moins de 2 500 $ du côté de la franchise LockBit. Mais aujourd’hui, il n’est pas rare de constater des exigences comprises, seulement, entre 1 500 et 5 000 $ du côté de Mallox ; celles à plus de quelques dizaines de milliers de dollars apparaissent en revanche relativement rares. Chez Netenrich, Rakesh Krishnan s’est récemment penché sur la famille Adhubllka, remarquable par des niveaux d’exigences tout aussi modérés.

Phobos, justement, a fait l’objet, fin février 2024 d’une alerte de l’agence américaine de la cybersécurité et de la sécurité des infrastructures (Cisa). Dans cette note, la Cisa rappelle que « Phobos est structuré suivant le modèle de ransomware-as-a-service (RaaS) ». Ces depuis mai 2019, des incidents l’impliquant ont été relevés outre-Atlantique : « ces incidents ont touché des administrations municipales et de comtés, des services d’urgence, l’éducation, le secteur public de la santé et d’autres entités d’infrastructures critiques pour réussir à obtenir des rançons totalisant plusieurs millions de dollars américains ».

Initialement publié le 29 août 2023 ; mis à jour le 6 mars 2024.