STOCKYE STUDIO - stock.adobe.com

SimpleHelp : des vulnérabilités prisées des cybercriminels pour conduire au ransomware

Dévoilées mi-janvier, trois vulnérabilités affectant cet outil d’administration à distance s’avèrent particulièrement appréciées par les courtiers en accès initiaux et les cybercriminels déployant des rançongiciels, notamment sous les enseignes Play et DragonForce.

L’agence américaine de la cybersécurité et de la sécurité des infrastructures (Cisa) vient de mettre à jour sa note d’information relative au rançongiciel Play. Avec notamment une nouveauté : la référence à l’exploitation de la vulnérabilité CVE-2024-57727.

Cette vulnérabilité est, avec deux autres, connue publiquement depuis la mi-janvier. Elle affecte l’outil d’administration à distance SimpleHelp. Des correctifs sont disponibles depuis sa divulgation.

Mais comme le relève la Cisa dans sa note, « plusieurs groupes de ransomware, y compris des courtiers en accès initiaux liés aux opérateurs du rançongiciel Play » les exploitent activement.

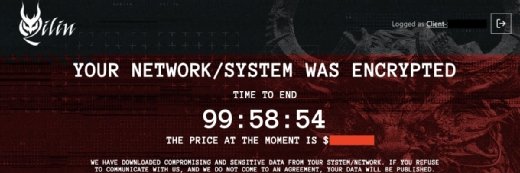

L’enseigne de rançongiciel Play a ouvert sa vitrine début novembre 2022. Ses affidés négocient exclusivement par e-mail, avec une adresse unique par victime.

À la découverte de cette vitrine, nous avions essayé d’entrer en contact avec les acteurs impliqués dans Play via l’une de ces adresses e-mail.

Une réponse manifestement prédéfinie nous était parvenue, mais pas immédiatement, comme avec une réponse automatique, telle qu’un message d’absence, une heure et quart plus tard. Sans fioriture, le message se limitait à l’évidence : « votre réseau a été chiffré ; vos données personnelles, sensibles, privées ont été volées. Vous pouvez envoyer 2-3 fichiers pour tester le déchiffrement (taille limitée à 10 Mo pour chaque fichier) ».

Était ensuite venue la demande effective de rançon. Dans le cas de la victime correspondant à l’échantillon du ransomware étudié, 57 bitcoins : « en cas de non-paiement, vos données seront publiées et vendues ». Un échantillon de données volée avait été mis à disposition, directement à partir du service de stockage cloud Mega.nz.

L’enseigne Play a revendiqué, à ce jour, plus de 900 victimes dans le monde entier. Sur les 12 derniers mois, nous en avons relevé 394, à l’heure où sont publiées ces lignes, avec en moyenne une trentaine de revendications par mois, outre un pic d’activité en septembre et octobre 2024. Nous avons pu estimer et/ou confirmer la date de survenue de l’attaque pour un peu plus de 75 % des cas sur la période considérée : le délai moyen entre l’attaque et la revendication s’établit à 21,6 jours, mais il peut varier significativement. Dans certains cas, la victime a été publiquement revendiquée en l’espace de seulement 3 jours.

Sans surprise, Play n’est pas la seule enseigne de ransomware à avoir exploité les vulnérabilités SimpleHelp pour lancer des attaques. Sophos a récemment documenté un cas sur lequel ses équipes sont intervenues. Il impliquait DragonForce. DragonForce est une franchise qui exploite le builder de LockBit 3.0 ayant été publiquement divulgué en septembre 2022. On lui connaît actuellement 170 victimes revendiquées dont, en France, la commune de Thaon-les-Vosges.