Parilov - stock.adobe.com

Cryptojacking : perfctl détourne les machines Linux pour miner des cryptodevises

Les chercheurs d’Aqua Security pensent que le maliciel perfctl a compromis des milliers de machines Linux au cours des 3 à 4 dernières années, et pourrait continuer.

Un malware de cryptomining nommé perfctl a infecté des milliers de machines Linux au cours des dernières années. Les chercheurs de la société de sécurité cloud Aqua Security estiment qu’il pourrait avoir un impact sur bien d’autres systèmes.

Jeudi 3 octobre, Aqua Security a publié de nouvelles recherches détaillant perfctl, un maliciel Linux qui semble exister depuis au moins 2021. Selon le rapport, il a « activement recherché plus de 20 000 types de défauts de configuration ». L’équipe Nautilus d’Aqua pensent fermement que les attaquants responsables de perfctl ont visé des millions de systèmes et que de nombreux autres serveurs Linux pourraient être en danger.

Les chercheurs d’Aqua ont découvert le malware pour la première fois dans l’un de leurs pièges à cybercriminels (honeypots). En poursuivant ses investigations, l’équipe Nautilus a trouvé des publications sur les réseaux sociaux et dans des communautés de développeurs à travers le monde faisant référence à perfctl depuis plusieurs années. Malgré cela et les attributs sophistiqués du malware, peu de chercheurs avaient publié des études à son sujet.

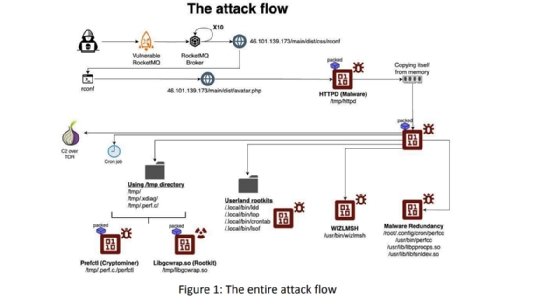

Le fonctionnement du malware repose sur l’exploitation d’une vulnérabilité ou d’un défaut de configuration du système ciblé, avant de télécharger une charge depuis un serveur Web contrôlé par l’attaquant. La charge utile se « copie de la mémoire vers un nouvel emplacement dans le répertoire “/tmp”, exécute le nouveau binaire à partir de cet emplacement, met fin au processus original et supprime ensuite le binaire initial pour dissimuler ses traces ».

Depuis le répertoire /tmp, la charge change de nom. Les chercheurs d’Aqua indiquent que, selon leur expérience, le nom de la charge est modifié pour correspondre à celui du processus qui l’a initialement exécuté. « Dans notre cas, le malware a été exécuté par “sh”, donc le nom du malware a été changé de httpd à sh », indique le rapport. De là, le maliciel « fonctionne à la fois comme une porte dérobée et un processus de commande et de contrôle local (C2). Il contient un exploit pour la vulnérabilité CVE-2021-4043, qu’il essaie d’exécuter pour obtenir des privilèges root sur le serveur. Il continue de se copier de la mémoire vers une demi-douzaine d’autres emplacements, avec des noms qui semblent correspondre à des fichiers système conventionnels. Il dépose également d’un rootkit et de quelques utilitaires Linux populaires modifiés pour servir de rootkits en espace utilisateur ».

Le maliciel est principalement utilisé pour obtenir un accès et maintenir une persistance, mais il inclut également un cryptomineur et a été utilisé dans des opérations de proxyjacking [qui visent à utiliser une machine comme proxy à l’insu de son exploitant, N.D.L.R.]. Le nom perfctl fait référence aux aspects de cryptomining et de détournement de ressources, mais il a également une utilité plus pragmatique pour les attaquants.

« Le nom “perfctl” provient du processus de cryptomineur qui épuise les ressources du système, causant des problèmes importants pour de nombreux développeurs Linux. En combinant “perf” (un outil de surveillance de performance sous Linux) avec “ctl” (souvent utilisé pour indiquer un contrôle dans les outils en ligne de commande), les auteurs du malware ont créé un nom qui semble légitime », précise le rapport. « Cela le rend plus facile à ignorer lors des premières investigations, car il s’intègre aux processus système typiques ».

Si les malwares de cryptojacking commencent à être considérés comme une menace bruyante et facilement détectable (en raison de leur impact sur les performances des systèmes infectés), perfctl fait preuve d’une certaine subtilité : il « arrête immédiatement toutes les activités “bruyantes” lorsqu’un nouvel utilisateur se connecte à un serveur, ne reprenant son activité que lorsque le serveur redevient inactif ».

Le rapport d’Aqua inclue d’autres détails techniques ainsi que des indicateurs de compromission (IoCs), des conseils de détection et des recommandations de réduction des risques telles que le patching des vulnérabilités et la désactivation des services non utilisés sur les systèmes Linux. Une mesure de mitigation importante que les chercheurs recommandent est de définir l’option noexec sur /tmp, /dev, /shm et d’autres répertoires accessibles en écriture, ce qui empêche les binaires de perfctl de s’exécuter directement à partir de ces emplacements.

Les cryptomineurs ne sont pas moins préoccupants que les rançongiciels. Dans de nombreux cas, les techniques, tactiques et procédures (TTPs) utilisées pour l’installation d’un cryptomineur sont très proches, sinon identiques, à celles utilisées pour le déploiement d’un ransomware. Seule différence : il n’y a pas, en fin de chaîne, de chiffrement malveillant de systèmes. Mais la situation n’en est pas moins grave : la gravité de l’attaque est, in fine, comparable.

Le vecteur d’entrée peut être aussi comparable à celui d’une attaque de ransomware, à commencer par un système exposé sur Internet affecté par une vulnérabilité. Et pour lequel les correctifs n’ont pas été appliqués avant la compromission initiale, tout comme les mots de passe n’ont pas été réinitialisés au moins à titre préventif.

Le centre hospitalier d’Albertville-Moûtiers, le CHAM-Savoie, avait été compromis par un cryptomineur, découvert le 8 décembre 2020. Moins de deux semaines plus tard, l’établissement était victime d’un « cryptovirus ». En France, d’autres exemples sont connus : Aix-les-Bains en mars 2022, mais avant cela Visserie Service, à Parcé-sur-Sarthe, la ville de Bayonne, ou encore l’hôpital de Narbonne.