Ransomware : le vrai-faux retour de Babuk

Une nouvelle vitrine se revendique de cette enseigne de début 2021. Mais si son créateur original est en liberté, c’est sous caution. Et l’éventail des victimes épinglées suggère l’œuvre d’un affidé également passé par les enseignes LockBit, RansomHub, et FunkSec.

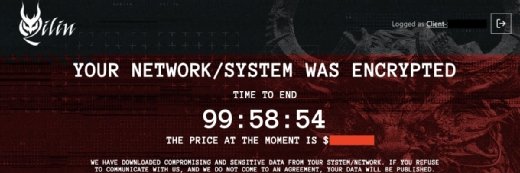

Babuk serait de retour. C’est du moins ce qu’affirme une vitrine aux couleurs de cette enseigne, ainsi que son canal Telegram. L’examen des revendications publiées sur le site vitrine suggère toutefois une autre piste.

Retour en arrière : le ransomware Babuk apparaît durant les premiers jours de 2021. Cela ne durera pas bien longtemps.

Fin avril, un peu plus de 4 mois plus tard, donc, sur le site Web caché où sont exhibées les victimes récalcitrantes, les opérateurs de l’enseigne expliquent que « le projet Babuk va être fermé. Son code source sera rendu publiquement accessible. Nous ferons une sorte de Ransomware as a Service [RaaS] Open Source. Chacun pourra faire son propre produit sur la base du nôtre et en finir avec le reste du RaaS ».

L’enseigne Babuk venait de servir à revendiquer une cyberattaque contre la police métropolitaine de Washington DC, assortie du vol de 250 Go de données. Quoi de mieux que le passage au code source ouvert pour compliquer l’attribution ?

Certaines enseignes ne manquent d’ailleurs pas d’utiliser le code source de Babuk, avec des modifications plus ou moins en profondeur, à commencer par la récente Termite, sous la bannière de laquelle la cyberattaque menée contre le département français de la Réunion a récemment été revendiquée.

La paternité de Babuk est attribuée à Mikhail Matveev, aussi connu sous les pseudonymes « Wazawka », « boriselcin », ou encore « ransomboris ». Il a été récemment arrêté en Russie, mais laissé en liberté sous caution.

Le nouveau site vitrine aux couleurs de Babuk n’est vraisemblablement pas son œuvre, mais pourrait bien être celui d’un tiers, un ancien affidé, passé sous d’autres bannières au fil des ans.

62 victimes sont ainsi revendiquées sur ce site vitrine, au moment où sont publiées ces lignes. Parmi elles, plusieurs font partie de celles qui avaient été affichées sur le site de l’originelle enseigne Babuk. Mais à cela s’ajoutent quatre victimes antérieurement revendiquées sous l’enseigne LockBit 3.0, 26 sous RansomHub, et 25 sous la toute jeune FunkSec.

Les données des victimes revendiquées sous la bannière de RansomHub ne sont plus accessibles à ce jour. Il semble qu’il s’agissait, pour l’essentiel, de données de sites Web et de bases de données. Ce qui vaut également pour la plupart des données liées à l’enseigne FunkSec.

Pour autant, les revendications publiées sur la nouvelle enseigne Babuk utilisent les liens vers les données volées sur les infrastructures des enseignes sous la bannière desquelles elles avaient été initialement publiées.

Un fin connaisseur de l’écosystème cybercriminel lié aux rançongiciels le soulignait à l’automne dernier : une vitrine n’est finalement qu’un portfolio. Un portfolio pour chacun des acteurs ayant participé à une attaque. Nous en avons peut-être là à nouveau l’illustration.