STOCKYE STUDIO - stock.adobe.com

Cyberattaque contre Disneyland Paris : que sait-on d’Anubis ?

L’enseigne Anubis a revendiqué une cyberattaque contre Disneyland Paris ce vendredi 20 juin. Suivi depuis février, Anubis est actif depuis au moins novembre 2024. Ses méthodes ne manquent pas d’une certaine originalité.

L’échéance est fixée au 26 juin. À cette date, Abunis divulguera des données présentées comme volées à Disneyland Paris, lors d’une cyberattaque. Celle-ci n’a pas encore été confirmée par l’intéressé.

La revendication publiée le 20 juin sur le site vitrine d’Anubis n’en est pas moins affirmative, captures d’écran à l’appui. On trouve là ce qui s’apparente à des plans d’attractions, des spécifications techniques, ou encore ce qui semble s’apparenter à des photographies et des vidéos en coulisses. Le plus surprenant est ailleurs.

Les opérateurs de l’enseigne semblent avoir pris le temps d’étudier en détail les documents à leur disposition. Pas nécessairement au point d’en maîtriser toutes les subtilités, mais au moins de quoi suggérer un effort d’attention et de compréhension relativement peu fréquent et en tout cas généralement absent des acteurs malveillants les moins méticuleux.

La même approche se manifeste pour les autres revendications de l’enseigne. Pour certaines s’y ajoute un suivi de la communication publique des victimes. De quoi potentiellement leur porter préjudice en cas d’incohérence entre cette communication et les effets de l’attaque vus du côté de l’attaquant, ou du moins tels qu’allégués par ce dernier.

Selon KELA, Anubis est sorti de l’ombre le 23 février, en faisant sa promotion sur divers forums bien connus des cybercriminels (et pas uniquement). Le plus ancien billet publié sur sa vitrine est daté de début décembre dernier. Mais l’enseigne est vraisemblablement active depuis au moins novembre 2024. C’est ce que suggère fortement la communication publique de l’une de ses victimes.

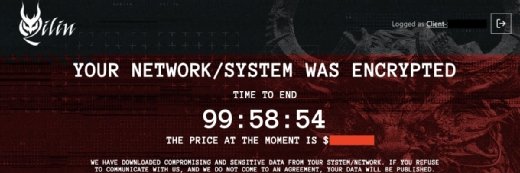

Anubis opère un programme de ransomware en mode service (RaaS) offrant 80 % des gains aux affidés. Les outils de chiffrement sont à disposition pour les systèmes Windows – avec capacités d’autopropagation du chiffrement sur tout le domaine –, Linux, ESXi, ainsi que les NAS.

Anubis propose aussi 60 % des rançons payées avec son aide, à travers la divulgation des données volées, à condition qu’elles soient totalement exclusives. L’enseigne offre également ses services pour informer les organisations et individus concernés par les données divulguées, ainsi que les autorités réglementaires applicables.

Selon KELA, Anubis va encore plus loin en proposant ses services aux courtiers en accès initiaux : moitié-moitié sur le niveau de valorisation de l’accès après analyse approfondie de la victime et des leviers de pression pertinents, rapport détaillé à l’appui.

Les chercheurs de Trend Micro ont quant à eux découvert une autre capacité embarquée par le rançongiciel d’Anubis : la destruction de fichiers, dans le but de restreindre les perspectives de restauration de ses victimes. Et de renforcer leur propension à payer.

Les acteurs initialement associés à Anubis s’appuient sur le phishing pour piéger leurs victimes en devenir, à l’aide de comptes utilisateurs valides.