sgursozlu - Fotolia

Sécurité : Docker fait un pas en avant avec Content Trust

En proposant un outil capable de signer les images, Docker veut rassurer les entreprises et accroître la pénétration des conteneurs.

A la mi-août, Docker est monté d’un cran en matière de sécurité, un élément souvent présenté par la communauté du projet comme une des faiblesses du fleuron des conteneurs Linux. Désormais, ces utilisateurs ont la possibilité une nouvelle fonction du moteur 1.8 de Docker pour valider le contenu des images : Docker Content Trust.

Cette nouvelle fonction, intégrée à la dernière mouture du moteur Docker s’appuie sur un mécanisme de signature pour construire et déployer des applications bâties sur des conteneurs Docker. Elle est actuellement accessible en mode opt-in depuis le moteur 1.8 de Docker et pourrait à terme devenir fonction standard, activée par défaut, dans tous les outils Docker.

Il faut dire que la sécurité est souvent considérée comme la bête noire de Docker, même si finalement la société rejette ce problème. Pourtant, bâtir un modèle de sécurité sur la confiance a été l’une des plus fortes demandes de la part de la communauté d’utilisateurs, résume Diogo Monica, en charge de la sécurité chez Docker, dans un billet de blog.

Ce nouveau dispositif permet ainsi de n’avoir accès qu’à du contenu validé et sécurisé mais sans égratigner l’expérience utilisateur, rappelle encore le responsable. Et surtout, il fonctionne indépendamment de l’infrastructure sous-jacente.

Une implémentation d’Update Framework (TUF)

Techniquement, Docker Content Trust se repose sur une implémentation d’Update Framework via un outil Open Source appelé Notary, aujourd’hui intégré au moteur 1.8 de Docker. Cet outil permet de publier et de valider du contenu distribué sur un réseau.

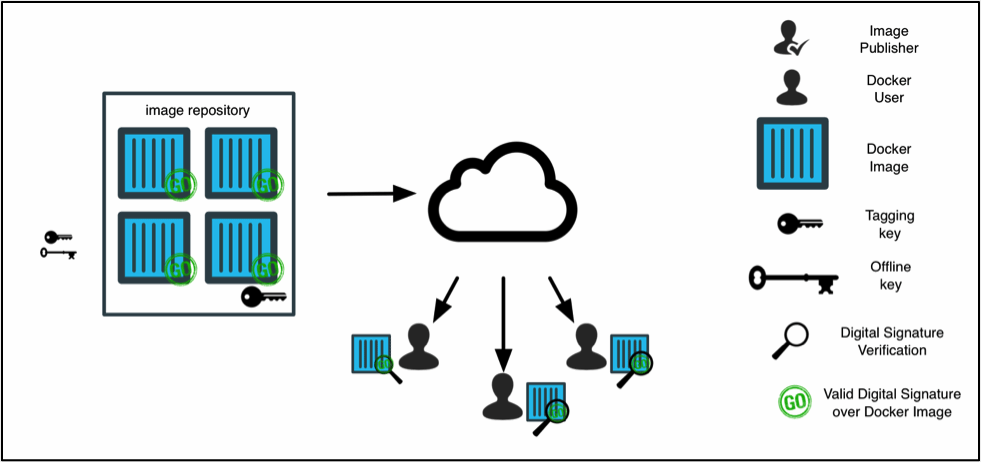

Content Trust propose donc deux jeux de clés : une clé offline et une clé Tagging par repository généré et stocké côté client lorsqu’une image est publiée pour la première fois. Chaque repository dispose donc de sa propre clé Tagging, qui est utilisée à chaque fois qu’un contenu est ajouté ou ôté du repository. Docker gère également une clé temporelle pour se protéger comme certaines formes d’attaques (de type replay).

« Il s’agit d’une étape importante, car les entreprises qui réfléchissent au cas Docker s’interrogent si au final cela ne va pas ajouter une problème de sécurité supplémentaire à leur SI », soutient Dave Bartoletti, analyste principal chez Forrester, chez nos confrères et partenaires de SearchCloudComputing (groupe TechTarget, propriétaire du MagIT). « Ils veulent s’assurer que Docker est un espace sécurisé pour déployer des images. Il ajoute : « A chaque fois qu’une technologie apparait dans une infrastructure, tout comme la virtualisation avant Docker, une nouvelle couche de sécurité devient nécessaire. Et sans conteste, les conteneurs correspondent bien à une nouvelle technologie. »