Fotolia

Une porte dérobée déposée par un tiers dans les matériels Juniper

L’équipementier a découvert des éléments de code placés dans son logiciel embarqué ScreenOS à son insu et permettant à un tiers extérieur de déchiffrer les connexions VPN.

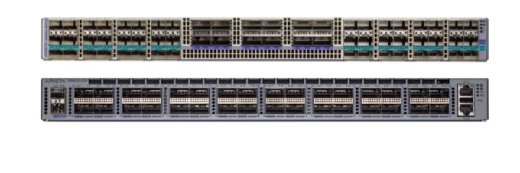

C’est une alerte pour le moins inhabituelle que vient de lancer Juniper. Dans un billet, Bob Worrall, vice-président sénior et DSI de l’équipementier, explique ainsi qu’à l’occasion « d’une récente revue de code interne, Juniper a découvert du code non autorisé dans ScreenOS qui pourrait permettre à un attaquant informé d’obtenir un accès administrateur aux équipements NetScreen et déchiffrer les connexions VPN ». Une porte dérobée, en somme, installée là par un tiers à l’insu de l’équipementier.

Bob Worrall indique qu’une enquête a été lancée et que des correctifs sont disponibles. Il assure en outre n’avoir pas reçu, à ce jour, d’information faisant état d’éventuelles exploitations de cette porte dérobée. Prudent, Juniper souligne toutefois, dans une note technique, qu’un « attaquant compétent supprimerait probablement les entées de log » susceptibles de trahir son intrusion comme administrateur de l’équipement concerné. Surtout, la seconde vulnérabilité, permettant de déchiffrer les connexions VPN ne laisserait absolument aucune trace : « il n’y a aucun moyen de détecter que cette vulnérabilité a été exploitée ». En d’autres termes : il est plus que probable que les victimes de l’attaquant ayant déployé cette porte dérobée n’en aient jamais la moindre connaissance.

La porte dérobée est présente dans ScreenOS des versions 6.2.0r15 à r18 et 6.3.0r12 à r20, c’est à dire depuis l’été 2012. Alors, même si Juniper se garde soigneusement de toute assertion, de nombreux regards soupçonneux se tournent vers la NSA. Selon des documents révélés à l’automne 2013 par le NRC Handelsblad, l’agence américaine du renseignement avait déjà compromis 50 000 équipements réseau en 2012, et avait pour objectif d’en compromettre au moins 85 000 à fin 2013.

Plus récemment, en août dernier, Cisco a révélé l’existence d’une attaque visant à compromettre des routeurs à sa marque par l’installation d’une image malicieuse permettant d’assurer la persistance de la compromission en cas de redémarrage. Aucun suspect n’a été clairement identifié, mais l’expert Bruce Schneier jugeait alors le problème « sérieux », soulignant que « s’il n’y a pas d’indication de qui est à l’origine de ces attaques, c’est exactement le genre de choses que l’on attendrait d’un gouvernement ».