Ransomware : ce que recommandent les cybercriminels pour se protéger

Outre le déchiffrement des données et la destruction de celles qui ont été volées, les attaquants fournissent souvent des indications sur leur mode opératoire et des conseils de sécurité. Lesquels méritent une certaine attention.

Discutant avec une victime de sa campagne de cyberattaques exploitant la vulnérabilité CVE-2023-0669, Cl0p a recommandé de recourir à l’EDR de CrowdStrike pour protéger son système d’information. Justification : « dans 99 % des cas, vous n’aurez aucun problème ». Et le groupe d’ajouter : « si vous voulez moins d’attaques, n’utilisez pas Sophos, Windows Defender, ou seulement un antivirus classique. Même Cisco, c’est comme dépenser votre argent en balises pour vous faire attaquer ».

En fait, ce genre d’échange n’est pas isolé. Cela fait partie du « package » fréquemment promis aux victimes de cyberattaques conduites avec un ransomware : de quoi déchiffrer leurs données, effacer celles qui ont été volées, expliquer le parcours d’intrusion – dans les grandes lignes –, et fournir quelques conseils pour améliorer la sécurité du système d’information. Toutes les victimes ne le demandent pas et beaucoup se contentent des deux premiers points avant de chercher à tourner la page au plus vite.

Mais les conseils fournis par les cybertruands peuvent s’avérer éclairants sur la manière dont ils ont conduit l’attaque et sur les faiblesses observées dans l’environnement de la victime. Surtout, ils n’ont souvent rien de saugrenu, même si l’on retrouve quelques bases qui pourraient sembler relever de l’évidence, si toutefois le niveau de conscience de la réalité de la menace était plus élevé. Dans un cas observé, l’attaquant est même allé très très loin dans ses recommandations.

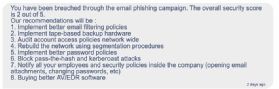

Se protéger du phishing

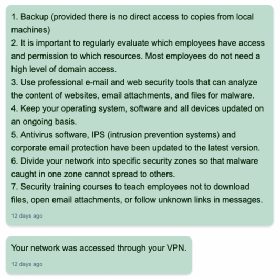

De nombreuses recommandations tournent autour du hameçonnage. Dans plusieurs, l’attaquant est clair : c’est par un e-mail de phishing que l’intrusion a commencé. Les conseils sont alors classiques : « mettre en œuvre de meilleures stratégies de filtrage du courriel » ou encore « utiliser des outils professionnels de sécurité de la messagerie électronique capables d’analyser les pièces jointes », et s’assurer que « la protection de la messagerie corporate a été mise à jour avec la dernière version ».

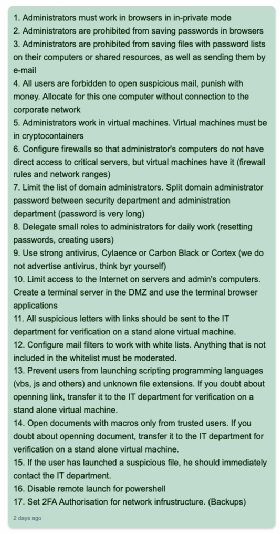

Certains vont plus loin : « configurer les filtres de messagerie pour fonctionner avec des listes blanches ; tout ce qui n’est pas inclus dans la liste blanche doit être modéré ». En outre, « toutes les lettres [sic] suspectes avec les liens devraient être transférées au département informatique pour vérification sur une machine virtuelle isolée ».

La question des pièces jointes au contenu actif potentiellement malicieux est également prise en compte : « empêchez que les utilisateurs n’exécutent des langages scripts (vbs, js, etc.) et des fichiers aux extensions inconnues. En cas de doute quant à l’ouverture d’un lien, transférez-le au département informatique pour vérification sur une machine virtuelle isolée ». Qui plus est, « ne laissez ouvrir des documents avec des macros qu’à des utilisateurs de confiance ». En cas de doute, là encore, la consigne est simple : transférer au département informatique pour examen.

Mais la sensibilisation et la formation des utilisateurs ne sont pas oubliés, avec notamment, l’organisation de « cours de formation à la sécurité pour apprendre aux employés à ne pas télécharger de fichiers, ouvrir des pièces jointes, ou suivre des liens inconnus dans les messages ». Avec en prime, « si un utilisateur a ouvert un fichier suspect, il devrait immédiatement contacter le service informatique ».

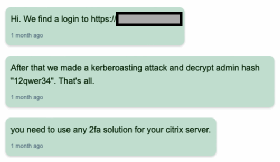

Sécurité en profondeur

Certains attaquants vont jusqu’à proposer des conseils d’architecture réseau ! Sommairement : « segmentez votre réseau entre zones de sécurité spécifiques afin qu’un maliciel attrapé dans une zone ne puisse pas se propager à d’autres ». Ou encore : « reconstruisez votre réseau interne en protégeant les ressources de valeur (il est préférable de les garder loin de l’environnement Active Directory) ».

Un attaquant s’est montré particulièrement exhaustif dans les recommandations liées aux administrateurs système. Pour lui, ceux-ci doivent « travailler avec des navigateurs en mode privé », ne pas sauvegarder de mots de passe dans leurs navigateurs, ne pas garder de fichiers contenant des listes de mots de passe, ou encore travailler dans des machines virtuelles dont les images disques sont chiffrées.

Mieux encore, cet attaquant recommande de « configurer les pare-feu pour que les ordinateurs des administrateurs n’aient pas d’accès direct aux serveurs critiques », mais passent par un serveur de rebond, ou encore de créer des mots de passe longs et complexes pour les comptes administratifs, dont une partie ne soit connue que du département informatique et l’autre, que de la sécurité. À cela, il ajoute de créer et détruire des comptes administratifs éphémères pour les tâches quotidiennes.

Plus généralement, la gestion des identités et des accès n’est pas négligée, avec la recommandation récurrente de l’authentification à facteurs multiples (MFA), que ce soit pour les systèmes d’accès distant au système d’information, ou pour des systèmes critiques comme les sauvegardes. Et pour ces dernières, certains assaillants rappellent l’importance des sauvegardes hors ligne, « sans accès direct aux copies depuis les machines locales ».

Gestion des vulnérabilités et des mises à jour

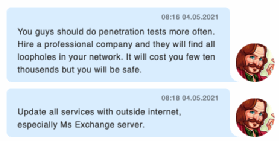

Un affidé de feu Avaddon recommandait début mai à sa victime de s’assurer de garder bien à jour tous les systèmes explosés sur Internet, « et particulièrement votre serveur Microsoft Exchange ». Mais le conseil est plus large, et largement repris par d’autres : « maintenez vos systèmes d’exploitation, logiciels et équipements à jour de manière continue ».

Très régulièrement, la qualité de la protection des postes de travail et des serveurs est mise en cause par les attaquants. Lesquels ne manquent pas d’encourager à utiliser « un antivirus robuste » ou tout simplement « une meilleure solution d’EDR ». N’en déplaise à leurs concurrents, les solutions de Cylance (BlackBerry), Carbon Black (VMware) et Palo Alto Networks (Cortex) reviennent souvent dans les recommandations. Avec toutefois une réserve, dans un cas : « nous ne faisons pas de publicité ; réfléchissez par vous-même ».

Enfin, la recommandation de conduite de tests d’intrusion revient régulièrement, que ce soit sur un plan purement technique pour tester les vulnérabilités et leur potentiel d’exploitation, ou « social » pour éprouver la préparation des utilisateurs.

Initialement publié le 24 juin 2021. Mis à jour le 24 avril 2023.