Ransomware : ce que vous apprennent les négociations

Introduction

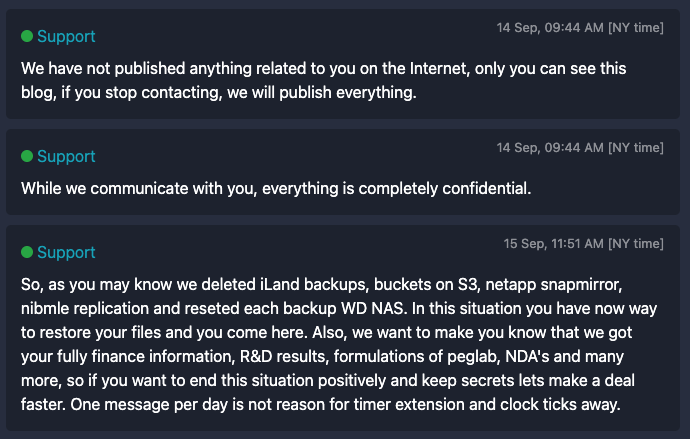

Malgré ce qu’ils affirment, les « grands noms » de la cyberdélinquance avec ransomware ne se préoccupent qu’assez peu de la confidentialité des échanges avec leurs victimes. Il n’est pas rare que des analystes, des chercheurs et des journalistes réussissent à s’immiscer dans une conversation entre assaillant et victime. L’histoire l’a montré et elle se répète régulièrement. Parfois même, d’autres cybertruands s’invitent dans les échanges pour essayer de couper l’herbe sous le pied de l’attaquant, quitte à ce que cela conduise la victime à passer deux fois à la caisse.

Il faut dire qu’avec plusieurs groupes, les discussions se font essentiellement, voire exclusivement, dans des interfaces Web dédiées, connectées à un backend spécialisé – comparable à un système d’ITSM. Le cas échéant, les cybercriminels sont même capables d’ouvrir de nouveaux salons de discussion en cas de soupçon d’intrusion dans le premier. Nous l’avons constaté avec Ragnar Locker, Conti, ou encore Akira.

Les détails d’accès au salon de négociation sont fournis dans la note de rançon, déposée après le chiffrement des fichiers sur les machines compromises. Ces détails sont historiquement codés en dur dans l’exécutable de chiffrement : mettre la main sur un échantillon suffit à obtenir ces données. La pratique est historiquement répandue comme le montre le projet ransomch.at. Certains cybercriminels semblent l’avoir bien compris.

Il n’en reste pas moins que ces échanges s’avèrent généralement éclairants. Ils sont l’occasion d’en apprendre plus sur les dégâts causés par les cyberdélinquants et sur la manière dont ils ont réussi à s’infiltrer dans le système d’information de leur victime. Certains négociateurs donnent d’ailleurs parfois l’impression de faire durer l’échange, même en l’absence de véritable intention de payer, afin simplement d’en apprendre plus sur l’attaque en elle-même, et pouvoir ainsi accélérer l’enquête interne et les efforts de gestion de crise.

Ces discussions font également ressortir toute la diversité des profils d’organisations concernées. Les attaques touchant de grandes organisations sont fréquemment médiatisées, mais beaucoup d’autres ne sont jamais évoquées. Et notamment parce qu’elles concernent des organisations modestes pour lesquelles l’attaque peut s’avérer tragique. À tel point que certaines situations plaident fortement en faveur de la cyberassurance… même si d’autres laissent à s’interroger sur la rigueur de certains souscripteurs.

Les négociations, et en particulier lorsqu’elles aboutissent favorablement pour les cyberdélinquants, peuvent également recéler des informations précieuses sur le paiement. Celles-ci peuvent s’avérer éclairantes sur la santé des activités des cybertruands, jusqu’à parfois permettre de reconstituer un historique de celles-ci et d’estimer les gains des franchises mafieuses.

Une confidentialité promise qui s’avère somme toute assez relative. Capture d’écran 2021 – Crédit LeMagIT

Une confidentialité promise qui s’avère somme toute assez relative. Capture d’écran 2021 – Crédit LeMagIT1Techniques-

Des acteurs parfois très méthodiques

Enquête sur la face cachée des ransomwares : les négociations

Certaines organisations cèdent à la pression et l’assument. D’autres préfèrent le mutisme ou espèrent ainsi que la cyberattaque passera inaperçue. Mais les cyberdélinquants se préoccupent peu de ces espoirs de discrétion. Lire la suite

Ransomware : les mensonges des cybercriminels

Fournir un outil de déchiffrement, des conseils de sécurité, effacer les données volées… ce sont les trois principales promesses des cybercriminels en cas d’attaque avec rançongiciel. Mais les tiennent-ils ? Lire la suite

Ransomware : ce que recommandent les cybercriminels pour se protéger

Outre le déchiffrement des données et la destruction de celles qui ont été volées, les attaquants fournissent souvent des indications sur leur mode opératoire et des conseils de sécurité. Lesquels méritent une certaine attention. Lire la suite

Ransomware : des outils de déchiffrement artisanaux

S’il fallait une raison supplémentaire pour ne pas payer les rançons demandées, les outils de déchiffrement la fournissent : artisanaux, ils ne permettent pas de traiter rapidement tout un parc. Lire la suite

Ransomware : quand les attaquants détruisent les sauvegardes

Face à la menace des ransomwares, toutes les architectures de sauvegarde ne se valent pas. Plusieurs exemples concrets en ont fait la démonstration. Lire la suite

Ce que l’on sait des rançongiciels pour VMware ESXi

La menace des ransomwares concerne les infrastructures virtualisées avec l’hyperviseur ESXi de VMware depuis plusieurs années. Mais les acteurs associés à la franchise Akira sont aujourd’hui particulièrement actifs. Lire la suite

Cyberattaques : ces services utilisés pour exfiltrer et récupérer de l’outillage

L’utilisation de services cloud pour l’exfiltration de données et le téléchargement d’outils, avant déclenchement de ransomware s’il y a, est courante. Tour d’horizon des services régulièrement observés lors de cyberattaques. Lire la suite

2Victimes-

Des profils très variés

Victimes de LockBit 3.0 : attention à la divulgation des négociations

Le gang mafieux LockBit a levé le voile fin juin sur la version 3.0 de sa vitrine. Celle-ci intègre des fonctionnalités susceptibles d’augmenter le taux de monétisation des cyberattaques. Au programme également : de quoi rendre publiques les négociations. Lire la suite

Ransomware : quand les attaquants s’attachent à négocier à huis clos

Historiquement, les victimes de cyberattaque avec ransomware semblaient les plus attachées à la discrétion des échanges avec leurs bourreaux. Des franchises telles que BianLian, Royal et Money Message semblent désormais s’en soucier également. Lire la suite

Du GIGN à… la négociation de crises cyber

David Corona, ancien négociateur de crise au GIGN, a cofondé la société In Cognita en novembre 2020. Il met la négociation au cœur de la gestion des crises cyber. Lire la suite

Hôpital de Corbeil-Essonnes : une discussion inhabituelle sans négociation perceptible

La divulgation de données volées lors de la cyberattaque contre le centre hospitalier Sud-Francilien a commencé, quand bien même la discussion avec l’assaillant a visé, initialement, à le convaincre de renoncer à son chantage. Lire la suite

Ransomware : et si votre prestataire de BPO était votre maillon faible ?

Un fournisseur indien de services d’externalisation de processus métiers a été victime d’un rançongiciel mi-octobre. Il a payé la rançon pour cacher l’incident, notamment auprès de ses partenaires. Quitte à les mettre en danger. Lire la suite

Ransomware : ces rançons payées qui plaident en faveur de la cyberassurance

De l’avis général, le paiement des rançons alimente la cybercriminalité. Mais qui paie ? Les victimes de cyberattaques qui comptent sur leur assurance pour supporter le coût de la rançon, ou celles qui ne sont pas assurées ? Lire la suite

3Cyberdélinquants-

Succès, tensions, et ratés

Ransomware : ce que les négociations dévoilent des attaquants

Pour l’infiltration et le vol de données, les cyberdélinquants ont des habitudes, de véritables signatures contribuant à l’attribution des attaques. Cela vaut également pour leur manière de conduire les négociations. Exemples. Lire la suite

Ransomware : dans les coulisses des négociations avec Hunters International

Ce groupe, découvert à l’automne 2023, exploite l’un des sites vitrine les plus sophistiqués de l’écosystème du rançongiciel. Son interface de négociation s’avère encore plus impressionnante, inégalée. Lire la suite

Ransomware : dans les coulisses des négociations avec Mallox

Les opérateurs de ce rançongiciel utilisent explicitement un chatbot et sont susceptibles d’intervenir à plusieurs dans les échanges. Mais de leur propre aveu, des défauts logiciels fatals pour qui paie en espérant récupérer ses données ne sont pas à exclure. Lire la suite

Ransomware : liens avec Conti, pratiques… ce que l’on sait d’Akira

Apparue en mars, la franchise Akira apparaît fortement liée à feu Conti et, surtout, de plus en plus active. La rédaction a pu suivre plusieurs négociations impliquant Akira. Plongée dans ses activités. Lire la suite

Ransomware : quand MountLocker cachait un Conti

Il est admis qu’un acteur de l’enseigne mafieuse Conti s’est mis à QuantumLocker au printemps 2022. Mais des négociations de l’automne 2020 suggèrent qu’un lien existait déjà à l’automne 2020. Lire la suite

Théoriquement intouchables, mais frappés tout de même avec Avaddon

Les raisons de la disparition d’Avaddon ne sont pas connues à ce stade. Peut-être la pression internationale était-elle devenue trop forte pour les opérateurs. À moins que certaines erreurs n’aient commencé à se voir un peu trop. Lire la suite

Ransomware : un aperçu des millions collectés par le groupe Conti/Ryuk

Au moins 15 transactions attribuables au groupe Conti/Ryuk sont survenues au mois de septembre. Pour un montant total d’au moins 7 millions de dollars. Une reprise solide après un mois d’août en demi-teinte. Lire la suite